Cyera Access Trail: Verfolgen Sie jede menschliche und KI-Interaktion mit Ihren Daten

Jeder Sicherheitsleiter kennt sich aus. Eine Untersuchung des Insiderrisikos beginnt oder ein Audit wird eingeleitet, aber die gleichen Fragen wiederholen sich: Wer hat die sensiblen Daten berührt, was hat er getan, wann und vor allem, sind wir uns sicher? Die Antworten sollten einfach sein, sind es aber nie. Eine falsche und langsame Datenklassifizierung hat dazu geführt, dass die Teams weniger selbstbewusst und nicht sicherer sind. Und jetzt erhöhen KI-Tools und Agenten die Herausforderung nur noch.

Ohne einen vollständigen Überblick über die Zugriffsaktivitäten und die Vertraulichkeit der dahinterliegenden Daten scheitern die Least-Privilege-Richtlinien, Insider-Bedrohungen werden übersehen und Audits bleiben manuelle Marathons.

Erfahren Sie, wer auf Daten zugegriffen hat. Hört auf, wer nicht sollte.

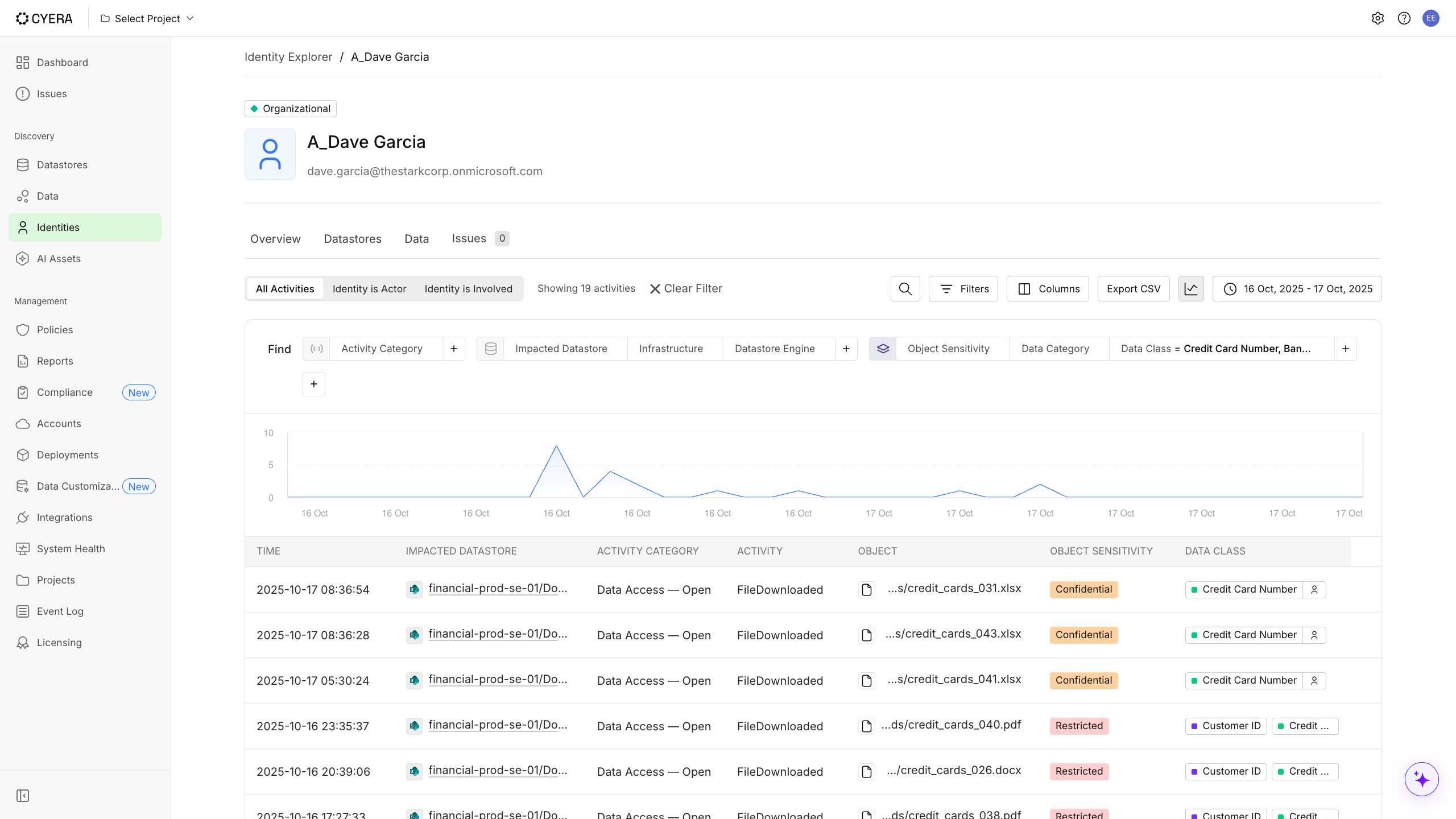

Cyera Access Trail löst dies, indem der Daten- und Identitätskontext mit der Zugriffsaktivität korreliert wird. Dadurch wird ein überprüfbarer Aktivitätspfad in einer leicht zu untersuchenden Ansicht erstellt. Und da es auf der KI-nativen Klassifizierung von Cyera basiert, wissen Sie, dass die Aktivität nicht viele Fehlalarme enthält. Sie sehen genau, welche Maßnahmen ein Benutzer in Bezug auf sensible Daten ergriffen hat, von wo und wann. Dies gibt Unternehmen die Transparenz und das Vertrauen, nach denen sie seit Jahren suchen.

Access Trail ist so konzipiert, dass es dem Umfang und der Komplexität der Belegschaft eines Unternehmens gerecht wird, ohne dass der betriebliche Aufwand erhöht wird. Die Plattform kann zig Millionen Ereignisse pro Tag verarbeiten und speichert Datensätze standardmäßig ein Jahr lang.

Zugriffsaktivitäten, die durch KI-native Datenklassifizierung unterstützt werden

Da Access Trail auf unserer KI-nativen Datenklassifizierungs-Engine basiert, bietet es die Breite und Präzision, die herkömmliche Tools nicht bieten, und ist gleichzeitig schlank und einfach zu implementieren. Die Lösung überwacht Aktivitäten sowohl anhand menschlicher als auch anhand von KI-Identitäten und bereichert jedes Ereignis mit kontextuellen Erkenntnissen wie Identifizierbarkeit der Daten, Wohnort, Rolle des Betreffenden, relevante Vorschriften und Schutzmaßnahmen. Dieser Kontext hilft Teams dabei, unbefugte Zugriffe zu erkennen, die Auswirkungen auf das Geschäft und die Einhaltung gesetzlicher Vorschriften zu bewerten und Abhilfemaßnahmen zu priorisieren, anstatt unvollständige oder irrelevante Protokolle zu durchsuchen.

Mit Access Trail können Sie Folgendes überwachen:

- Welche Identitäten oder Entitäten haben mit sensiblen Daten interagiert?

- Welche Aktionen haben sie ausgeführt

- Um welche Daten ging es?

- Wann diese Aktionen stattfanden, sekundengenau

Das Ergebnis ist eine kontinuierliche Transparenz, die sowohl den Stand der Datensicherheit als auch die Identifizierung verdächtigen Verhaltens, die Reaktion auf Risiken und die Einhaltung von Vorschriften unterstützt.

Beschleunigen Sie die Reaktion auf Risiken

Geschwindigkeit ist wichtig, wenn sensible Daten gefährdet sind. Access Trail gibt Ihren Teams für Sicherheit und Insiderrisiken innerhalb von Sekunden statt Stunden Klarheit darüber, wer gehandelt hat, was getan wurde und warum das so wichtig ist.

- Untersuchen Sie Insideraktivitäten sofort: Enthüllen Sie die Absicht und den Kontext hinter Benutzeraktionen mit präzisen, mit Zeitstempeln versehenen Zugriffsaufzeichnungen, die Daten, Identität und Aktivitäten miteinander verbinden.

- Überwachen Sie den KI-gesteuerten Zugriff: Verfolgen Sie, wie KI-Tools und Agenten mit Daten interagieren, um Missbrauch zu untersuchen, Schatten-KI zu verhindern und die Kontrolle über vertrauliche Informationen zu behalten.

Stärken Sie Ihre Datensicherheitslage

Access Trail hilft Ihnen zu sehen, was bereits passiert ist, und daraus zu lernen, sodass Sie verhindern können, dass es erneut passiert. Mit diesen Erkenntnissen können Sie Ihre Abwehrmaßnahmen stärken, Sicherheitslücken schließen und im Laufe der Zeit eine widerstandsfähigere Datensicherheit aufbauen.

- Klären Sie den Besitz der Daten ab: Bestätigen Sie die verantwortlichen Dateninhaber, um die Verwaltung zu stärken, die Datenqualität und -sicherheit zu verbessern und verwaiste oder nicht verwaltete Datensätze zu eliminieren.

- Geringste Privilegien erzwingen: Passen Sie die Zugriffsberechtigungen kontinuierlich an die tatsächliche Nutzung an, um eine Verlagerung von Rechten zu verhindern und Risiken zu reduzieren.

- Minimiere deinen Datenfußabdruck: Finden und entfernen Sie unberührte und unnötige Daten, um die Gefährdung zu begrenzen, Speicherkosten zu senken und die Verwaltung zu vereinfachen.

Vereinfachen und aufrechterhalten Sie die Einhaltung von Vorschriften

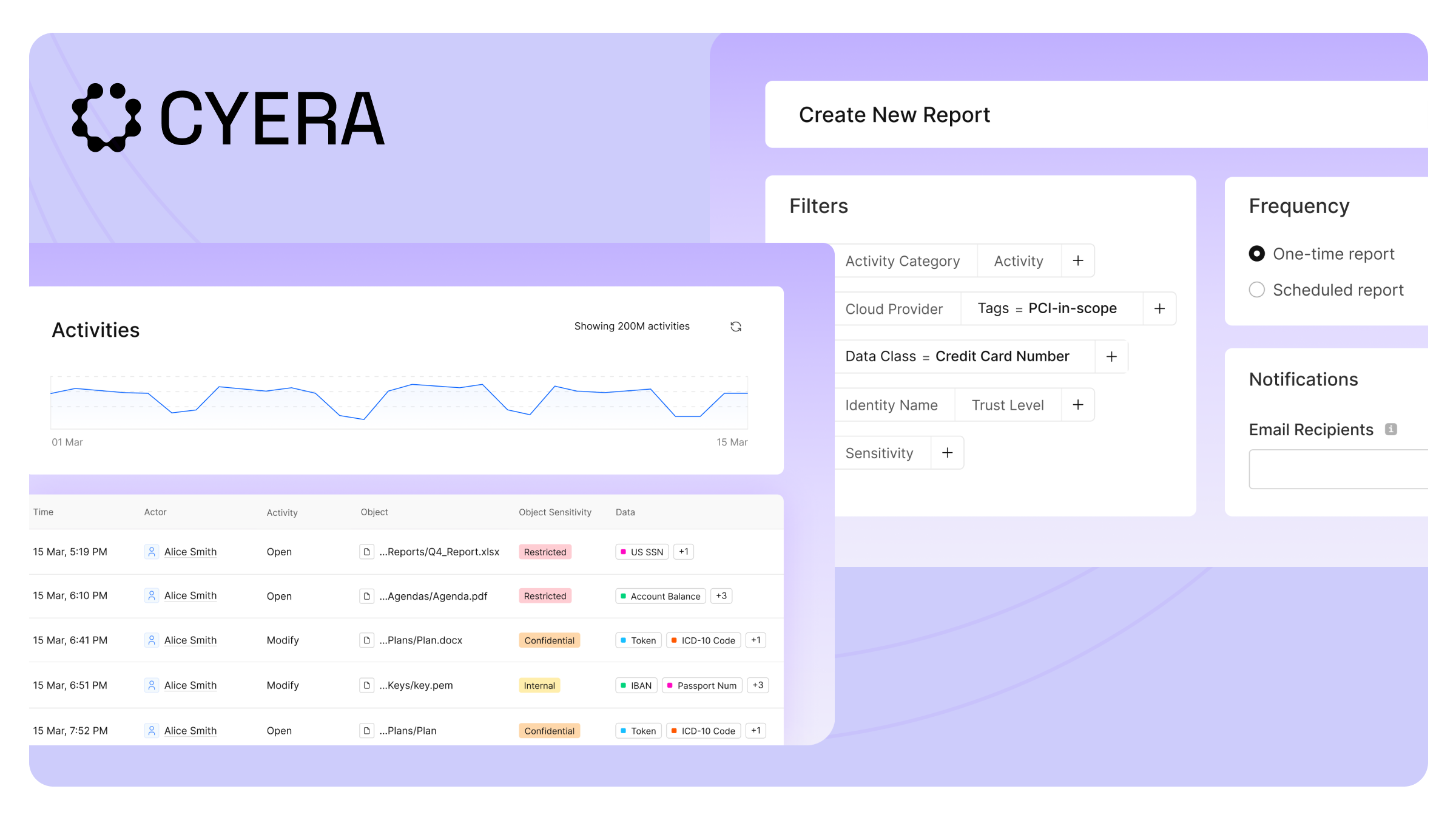

Die Einhaltung von Vorschriften sollte Ihre Kontrolle bestätigen und Ihr Geschäft nicht bremsen. Access Trail zentralisiert und automatisiert die Erfassung von Nachweisen, sodass Ihre Teams die Einhaltung der Vorschriften schnell nachweisen und jederzeit bereit sind.

- Generieren Sie Compliance-Aufzeichnungen in Sekundenschnelle: Erfassen Sie aus einer einzigen überprüfbaren Quelle, wer auf sensible Daten zugegriffen hat, was getan wurde und wann.

- Bleiben Sie kontinuierlich prüfungsbereit: Sorgen Sie dafür, dass Zugriffsaktivitäten und Datensensibilität nahezu in Echtzeit einsehbar sind, sodass Sie die Einhaltung der Vorschriften jederzeit ohne manuelle Vorbereitung nachweisen können.

Die Zukunft von Access Intelligence

Der Datenzugriff ist heute komplex. Da Benutzer, Dienste und KI-Agenten mit sensiblen Daten interagieren, müssen Unternehmen nicht nur wissen, wer mit den Daten interagieren könnte, sondern auch, wer tatsächlich getan hat, was sie getan haben und warum das wichtig ist. Access Trail sorgt für diese Klarheit.

Bereit, Access Trail in Aktion zu sehen? Fordern Sie eine Demo an, wenn Sie die Cyera-Plattform noch nicht erkundet haben. Bestehende Kunden wenden sich an Ihren Cyera-Vertreter, um mehr zu erfahren.

Erhalten Sie vollständige Transparenz

mit unserer Data Risk Assessment.