Cyera Access Trail: Rastrea Cada Interacción Humana y de IA con Tus Datos

Todo líder de seguridad conoce la rutina. Comienza una investigación de riesgo interno o se inicia una auditoría, pero las mismas preguntas resuenan: quién accedió a los datos sensibles, qué hicieron, cuándo y, lo más importante, ¿estamos seguros? Las respuestas deberían ser simples, pero nunca lo son. La clasificación de datos incorrecta y lenta ha dejado a los equipos menos confiados, no más seguros. Y ahora, las herramientas y agentes de IA solo aumentan el desafío.

Sin visibilidad completa de la actividad de acceso y la sensibilidad de los datos detrás de ella, las políticas de privilegio mínimo fallan, las amenazas internas pasan desapercibidas y las auditorías siguen siendo maratones manuales.

Sepa quién accedió a los datos. Detenga a quien no debería.

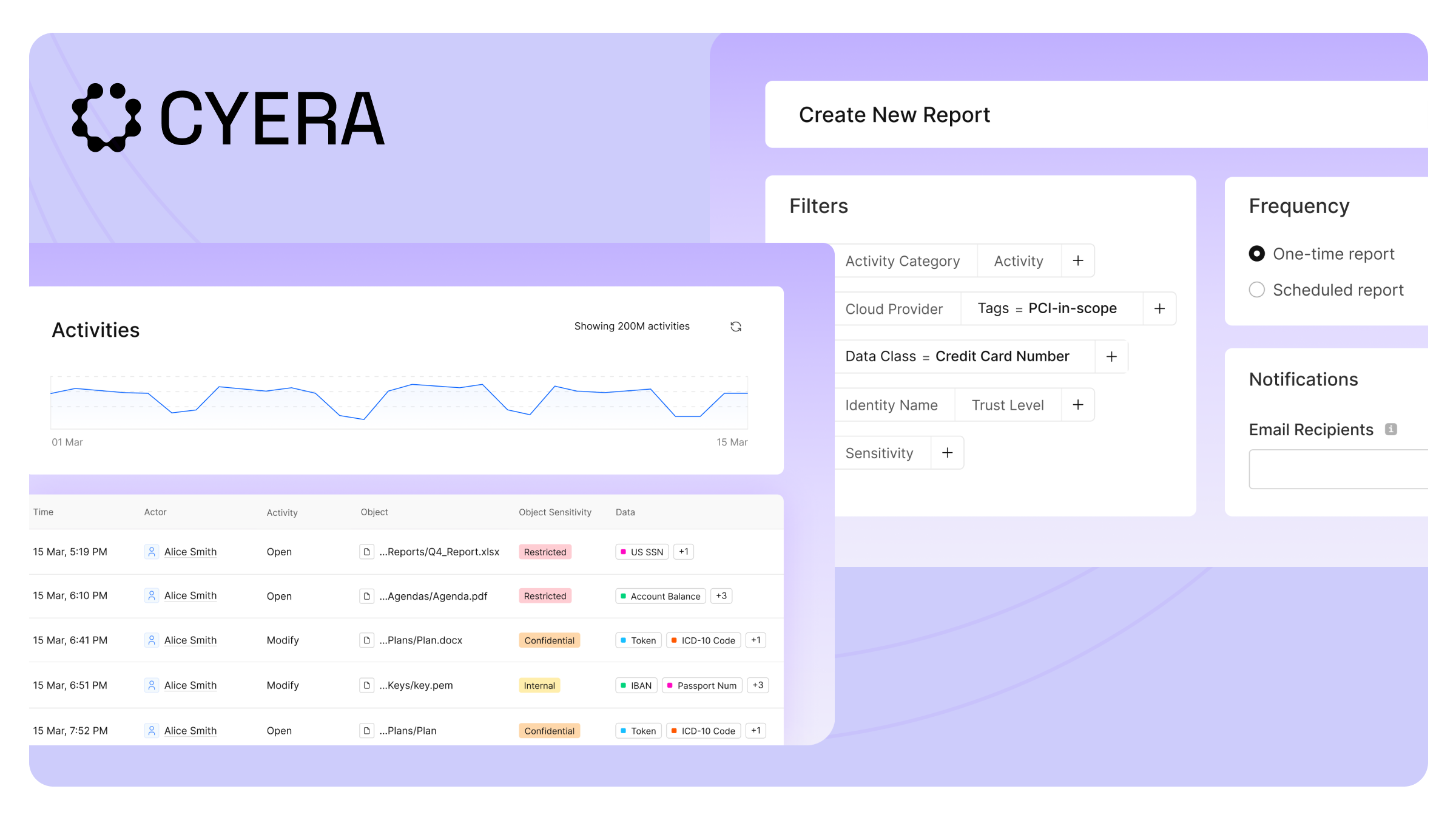

Cyera Access Trail resuelve esto al correlacionar el contexto de datos e identidad con la actividad de acceso. Esto crea un registro de actividad auditable en una vista fácil de investigar. Y como se basa en la clasificación nativa de IA de Cyera, sabes que la actividad no está plagada de falsos positivos. Ves exactamente qué acción realizó un usuario sobre datos sensibles, desde dónde y cuándo. Esto brinda a las empresas la visibilidad y confianza que han estado buscando durante años.

Access Trail está diseñado para manejar la escala de actividad y la complejidad de una fuerza laboral empresarial sin agregar sobrecarga operativa. La plataforma puede procesar decenas de millones de eventos por día y almacena registros durante un año de forma predeterminada.

Acceso a Actividad Respaldado por Clasificación de Datos Nativa de IA

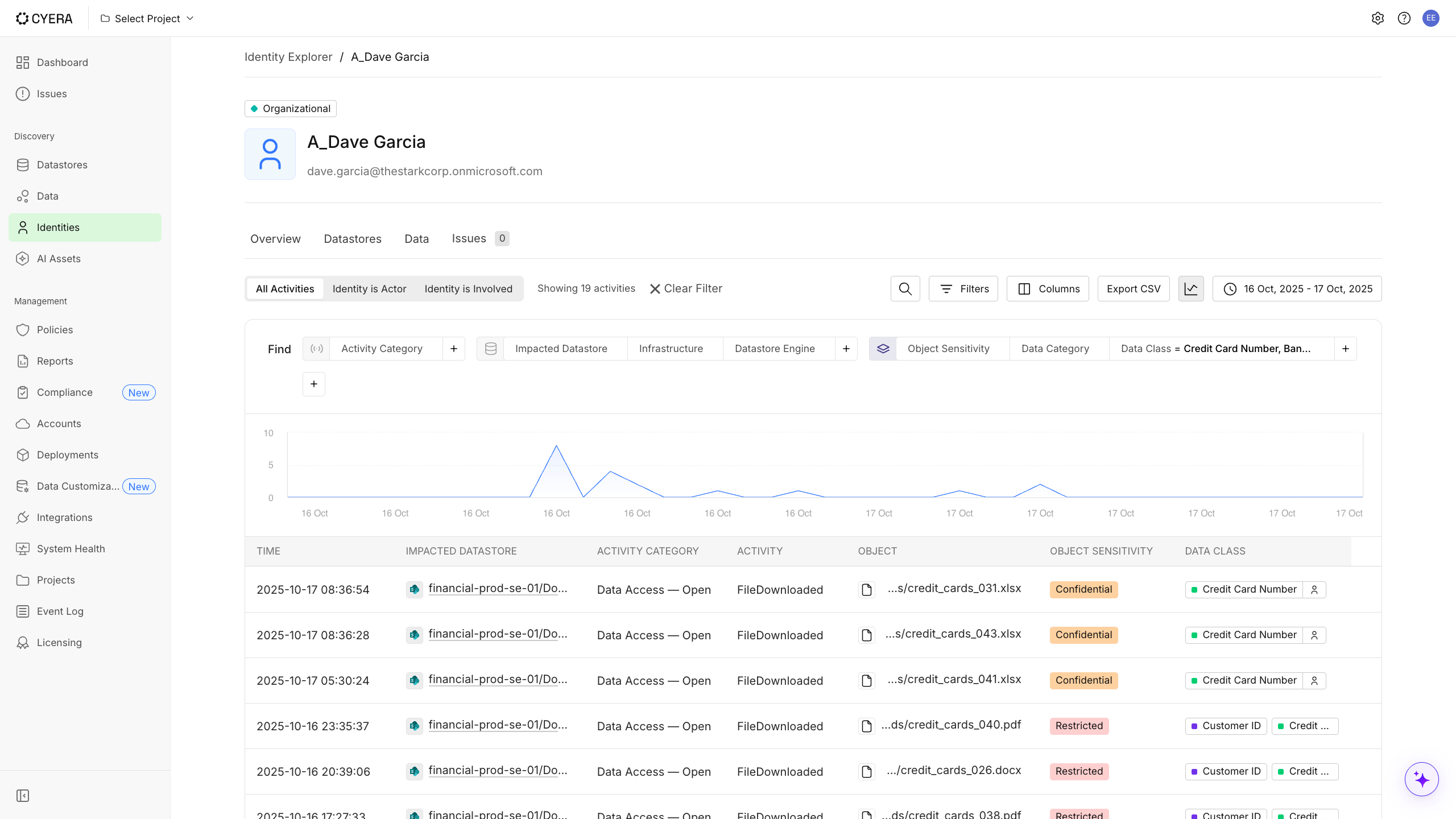

Dado que Access Trail está construido sobre nuestro motor de clasificación de datos nativo de IA, proporciona la amplitud y precisión que carecen las herramientas heredadas, mientras permanece ligero y fácil de implementar. La solución monitorea la actividad tanto de identidades humanas como de IA, enriqueciendo cada evento con información contextual como la identificabilidad de datos, residencia, rol del sujeto, regulaciones relevantes y medidas de protección. Este contexto ayuda a los equipos a identificar accesos indebidos, evaluar el impacto empresarial y de cumplimiento, y priorizar la remediación en lugar de revisar registros incompletos o irrelevantes.

Con Access Trail, puedes monitorear:

- Qué identidades o entidades interactuaron con datos confidenciales

- Qué acciones realizaron

- Qué datos estuvieron involucrados

- Cuándo ocurrieron esas acciones, hasta el segundo

El resultado es una visibilidad continua que ayuda tanto con la postura de seguridad de datos, la identificación de comportamientos sospechosos, la respuesta a riesgos y el cumplimiento normativo.

Acelerar la Respuesta a Riesgos

La velocidad importa cuando los datos confidenciales están en riesgo. Access Trail brinda a tus equipos de seguridad y riesgo interno la claridad para comprender quién actuó, qué hizo y por qué es importante en segundos, no en horas.

- Investigue la actividad interna al instante: Revele la intención y el contexto detrás de las acciones del usuario con registros de acceso precisos y con marca de tiempo que conectan datos, identidad y actividad.

- Monitorea el acceso impulsado por IA: Rastrea cómo las herramientas y agentes de IA interactúan con los datos para investigar el uso indebido, prevenir la IA en la sombra y mantener el control sobre la información confidencial.

Fortalezca su postura de seguridad de datos

Access Trail te ayuda a ver lo que ya sucedió y aprender de ello, para que puedas evitar que vuelva a ocurrir. Con estos conocimientos, puedes fortalecer las defensas, cerrar brechas de seguridad y construir una postura de seguridad de datos más resiliente con el tiempo.

- Aclarar la propiedad de los datos: Confirme los propietarios de datos responsables para fortalecer la gobernanza, mejorar la calidad y seguridad de los datos, y eliminar conjuntos de datos huérfanos o no administrados.

- Aplicar el principio de mínimo privilegio: Alinee continuamente los permisos de acceso con el uso real para evitar la desviación de privilegios y reducir el riesgo.

- Minimiza tu huella de datos: Encuentra y elimina datos sin usar e innecesarios para limitar la exposición, reducir los costos de almacenamiento y simplificar la gobernanza.

Simplifica y mantén el cumplimiento

El cumplimiento debe validar tu control, no frenar tu negocio. Access Trail centraliza y automatiza la recopilación de evidencia para que tus equipos puedan demostrar el cumplimiento rápidamente y estar listos en todo momento.

- Genere registros de cumplimiento en segundos: Capture quién accedió a datos confidenciales, qué se hizo y cuándo, todo desde una única fuente auditable.

- Manténgase continuamente listo para auditorías: Mantenga visibilidad casi en tiempo real de la actividad de acceso y la sensibilidad de los datos para que pueda demostrar el cumplimiento en cualquier momento, sin preparación manual.

El Futuro de la Inteligencia de Acceso

El acceso a los datos hoy en día es complejo. A medida que los usuarios, servicios y agentes de IA interactúan con datos confidenciales, las organizaciones deben saber no solo quién podría interactuar con los datos, sino quién realmente lo hizo, qué hicieron y por qué es importante. Access Trail proporciona esa claridad.

¿Listo para ver Access Trail en acción? Solicita una demostración si aún no has explorado la plataforma de Cyera. Para clientes existentes, comunícate con tu representante de Cyera para obtener más información.

Obtén visibilidad total

con nuestra Evaluación de Riesgos de Datos.