Défis courants liés à la mise en œuvre de la DSPM : surmonter les obstacles à une sécurité des données efficace

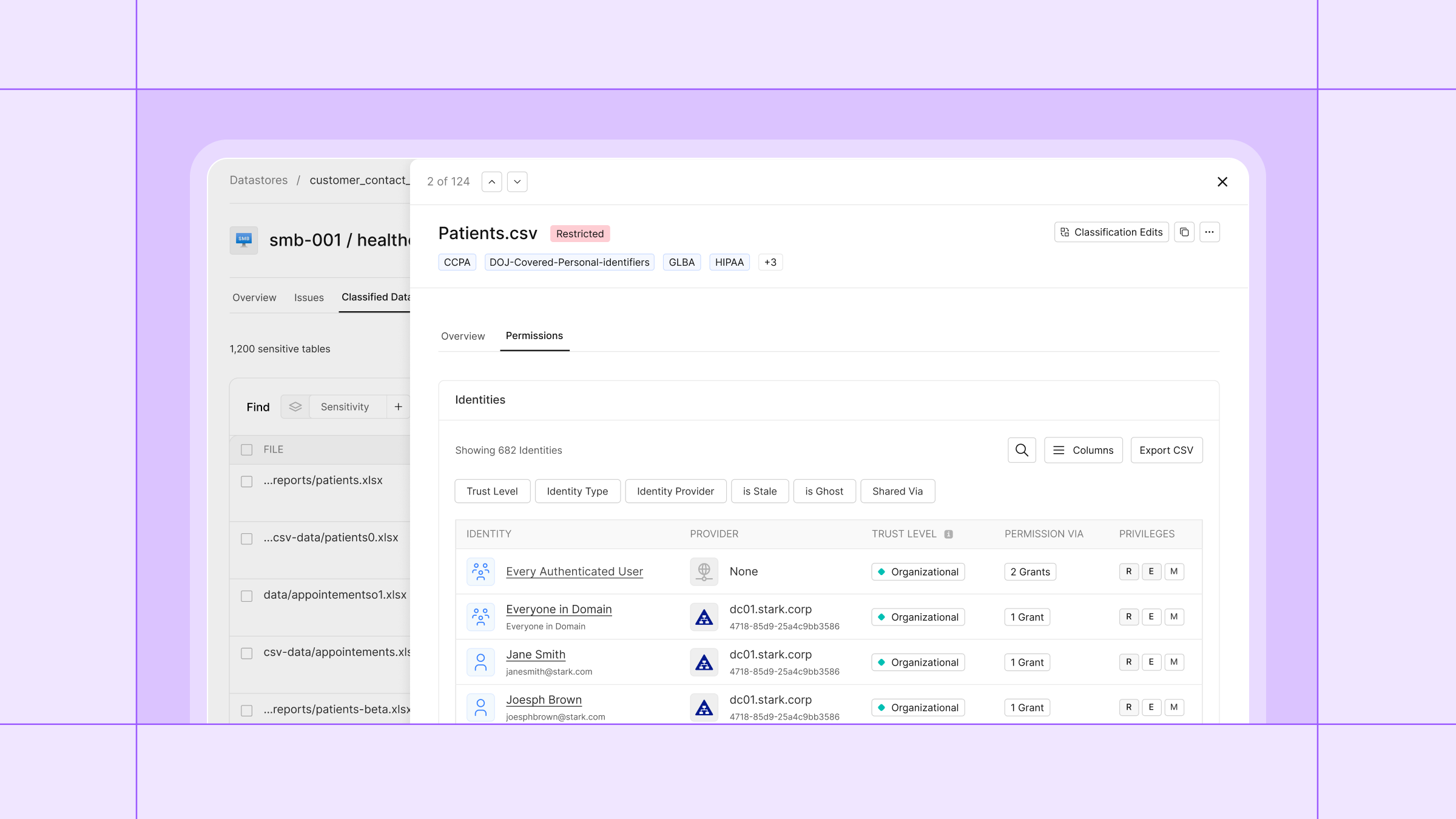

Les recherches de Cyera ont révélé que 83 % des organisations pensent que le manque de visibilité sur leurs données affaiblit leur posture de sécurité. De plus, 87 % affirment que leurs outils de découverte et de classification existants sont inadéquats.

Ces écarts de visibilité se répercutent souvent sur Gestion de la posture de sécurité des données (DSPM) les déploiements, lorsque les projets sont au point mort ou ne répondent pas aux attentes. Cela se produit généralement non pas parce que la technologie est inefficace, mais plutôt en raison des défis pratiques liés à l'exécution et à l'adoption.

Les obstacles courants incluent une visibilité limitée des données, un faible alignement entre les capacités des outils et les besoins de l'entreprise, des problèmes d'intégration et une résistance interne.

La DSPM se concentre sur la découverte, la classification, la surveillance et l'évaluation de la sécurité des données dans différents environnements. Il permet également aux équipes de comprendre où se trouvent les données sensibles, qui peut y accéder et dans quelle mesure elles peuvent être exposées.

Dans cet article, nous allons détailler les principaux défis auxquels les organisations sont confrontées lors de la mise en œuvre du DSPM et proposer des stratégies pratiques pour les surmonter afin de faciliter et de réussir le déploiement.

Pourquoi il est important de comprendre les défis du DSPM

Reconnaître rapidement les défis courants liés à la DSPM aide les équipes à atteindre leur pleine valeur plus rapidement et à éviter les revers qui retardent les résultats. Lorsque vous comprenez où les projets échouent généralement, il devient plus facile de les planifier et d'affecter les bonnes ressources pour maintenir les déploiements sur la bonne voie. Ce type de prévoyance permet souvent de distinguer les déploiements réussis de ceux qui échouent à mi-chemin.

Les implémentations bloquées ou mal gérées peuvent gaspiller une grande partie du budget de sécurité et, plus grave encore, exposer des données sensibles. Chaque retard augmente le risque de lacunes politiques, de magasins de données non gérés et de problèmes de conformité qui auraient pu être évités grâce à une meilleure préparation.

L'expérience du secteur montre clairement ce qui fonctionne et ce qui ne fonctionne pas. Les équipes qui considèrent le DSPM comme un programme à long terme ont tendance à réussir plus souvent. Ils investissent dans la compréhension des flux de données et ajustent le processus au fur et à mesure de la croissance de l'organisation.

Les leçons tirées de ces modèles aident les nouveaux utilisateurs à éviter des erreurs coûteuses et à passer plus efficacement de la planification à des résultats mesurables.

Défis en matière de découverte et de classification

Visibilité des données et la classification constituent la base de chaque déploiement DSPM. Cependant, de nombreux projets connaissent des retards à ce stade en raison de sources de données fragmentées et de résultats incohérents des outils.

La compréhension de ces premiers défis aide les équipes à établir une base plus solide pour le reste du processus de mise en œuvre.

Shadow IT et prolifération des données

L'un des premiers obstacles à la mise en œuvre de la DSPM est d'obtenir une visibilité complète sur l'emplacement réel des données. De nombreuses organisations constatent que les informations sensibles se propagent au-delà des systèmes approuvés, créant ainsi des risques cachés difficiles à détecter avant qu'un incident ne se produise.

Les problèmes suivants contribuent le plus à relever ce défi :

- Services cloud et appareils personnels non autorisés: les informations sensibles se trouvent souvent dans des outils ou des plateformes de stockage non approuvés. Par exemple, les employés peuvent utiliser des disques personnels ou des applications non autorisées pour des raisons de commodité, exposant ainsi des données critiques à des environnements non contrôlés.

- Stockage décentralisé entre les équipes distribuées: Les équipes de différentes régions ou départements utilisent souvent différents outils de collaboration. Cette pratique crée plusieurs copies des mêmes données et complique le suivi. Par conséquent, des lacunes de visibilité apparaissent et la gouvernance des données s'affaiblit.

- Systèmes existants avec accès limité aux API et formats inhabituels: Les infrastructures plus anciennes peuvent utiliser des types de fichiers ou des modèles de stockage que les outils DSPM modernes ne peuvent pas analyser facilement. Les options d'intégration limitées compliquent la classification ou la protection efficaces de ces données, laissant certaines parties de l'environnement sous-protégées.

Ensemble, ces facteurs créent des angles morts qui réduisent la visibilité globale et affaiblissent la posture de sécurité des données d'une organisation.

Problèmes de précision de classification

Même une fois les données découvertes avec succès, le maintien d'une classification précise reste un défi majeur. Un étiquetage erroné peut faire perdre du temps aux équipes en cas de fausses alertes tout en passant à côté de menaces réelles.

Les problèmes ci-dessous sont souvent les plus perturbateurs :

- Les faux positifs génèrent une fatigue d'alerte et un épuisement de l'équipe: Lorsque les systèmes signalent un trop grand nombre d'objets inoffensifs comme présentant des risques, le personnel de sécurité commence souvent à ignorer les alertes. Au fil du temps, cela érode l'attention portée aux incidents authentiques et augmente le risque de voir des menaces passer inaperçues.

- Données dépendantes du contexte nécessitant une classification nuancée: Certaines informations semblent sensibles dans un département mais pas dans un autre. Les outils DSPM doivent tenir compte du contexte pour classer les données avec précision, ce qui peut s'avérer complexe dans les grandes organisations.

- Impact de la numérisation continue sur les performances des systèmes de production: La numérisation constante permet de maintenir la visibilité, mais peut également ralentir les opérations. Cette tension entre la surveillance de la sécurité et les performances de l'entreprise fait du réglage du système une tâche continue.

L'équilibre entre précision et efficacité est l'un des défis les plus persistants des déploiements DSPM. Les organisations qui affinent leurs étapes de découverte et de classification à un stade précoce constatent souvent une mise en œuvre plus fluide et de meilleurs résultats à long terme.

Intégration et obstacles techniques

L'intégration du DSPM dans un environnement existant est rarement simple. De nombreuses organisations font déjà appel à plusieurs fournisseurs de cloud et à une combinaison d'outils de sécurité.

Le regroupement de ces systèmes dans un cadre unique peut révéler des lacunes en matière de visibilité des données, des alertes incohérentes et des contrôles qui se chevauchent. La résolution précoce de ces problèmes techniques permet d'éviter que le déploiement ne s'arrête à mi-parcours.

Complexité du multicloud

Le déploiement de DSPM dans une configuration multicloud révèle souvent à quel point la visibilité des données peut être fragmentée. Chaque fournisseur propose sa propre méthode de stockage et de gestion des données, de sorte que la visibilité et le contrôle varient d'une plateforme à l'autre.

Par exemple, une équipe peut facilement suivre des données sensibles dans AWS, mais être confrontée à une transparence limitée dans Azure ou GCP, laissant certaines parties de l'environnement non surveillées.

Les différences entre les fonctionnalités des API compliquent encore l'intégration. Certaines plateformes prennent en charge un accès enrichi aux métadonnées, tandis que d'autres limitent ce que les outils DSPM peuvent extraire. Cela crée des lacunes qui nécessitent des corrections manuelles ou des scripts personnalisés.

Lorsque l'infrastructure sur site est ajoutée à la gamme, le défi est de plus en plus grand car les anciens systèmes suivent rarement les mêmes normes de sécurité. UNE Plateforme DSPM comme Cyera, contribue à unifier ces environnements en fournissant une vue cohérente des données dans les configurations cloud, sur site et hybrides.

Intégration de Security Stack

Le DSPM ne fonctionne pas de manière isolée. Il fournit des données aux outils SIEM et SOAR, ce qui améliore les temps de réponse et automatise la gestion des incidents.

Cependant, des intégrations mal gérées peuvent inonder les équipes d'alertes et de notifications dupliquées, ce qui les empêche de se concentrer sur l'essentiel. Lorsque plusieurs systèmes signalent le même événement, les analystes perdent un temps précieux à trier le bruit au lieu de résoudre les problèmes réels.

Le maintien de données cohérentes sur toutes les plateformes est un autre problème récurrent. Chaque système peut enregistrer les informations différemment, ce qui entraîne des incohérences entre les horodatages, les champs ou les formats d'alerte.

Au fil du temps, cela complique les enquêtes et les pistes d'audit. Pour créer des intégrations efficaces, il faut normaliser la façon dont les systèmes communiquent et surveiller ces connexions en fonction de l'évolution de l'environnement.

Défis organisationnels

Même avec la bonne technologie, les projets DSPM sont souvent ralentis en raison d'obstacles internes, ce qui a un impact sur la vitesse de déploiement, l'alignement des équipes et l'adoption à long terme.

Les équipes de sécurité, les chefs d'entreprise et les services informatiques ont souvent des objectifs différents, ce qui augmente la difficulté de maintenir tout le monde sur la même voie. Il est tout aussi important de résoudre ces problèmes opérationnels que de résoudre les problèmes techniques.

Équilibre entre sécurité et affaires

Trouver l'équilibre entre protection et productivité est l'un des aspects les plus difficiles de l'adoption de la DSPM. Des contrôles plus stricts contribuent à protéger les données, mais ils peuvent également interrompre les flux de travail établis ou ralentir l'accès à des ressources importantes. Dans ce cas, les utilisateurs ont tendance à rechercher des raccourcis qui réduisent la sécurité globale.

- Les compromis en matière de productivité: Des restrictions d'accès plus strictes et des étapes de vérification supplémentaires sont nécessaires pour protéger les données, mais elles peuvent également frustrer les employés qui ont besoin d'un accès rapide pour effectuer leurs tâches quotidiennes. Cette tension conduit souvent à des solutions de contournement qui vont à l'encontre des objectifs politiques.

- Résistance des parties prenantes: Certaines unités commerciales peuvent considérer les exigences du DSPM comme une bureaucratie inutile. Si la valeur de ces mesures n'est pas clairement définie, elles peuvent s'opposer à tout changement ou retarder la coopération.

- Lacunes dans la communication: Les responsables de la sécurité et les chefs d'entreprise parlent souvent en termes différents ; l'un se concentre sur le risque, l'autre sur les résultats. Pour combler cet écart, des discussions ouvertes doivent établir un lien entre la protection des données et une valeur commerciale mesurable.

Les organisations qui réussissent parviennent à trouver cet équilibre en instaurant la confiance, en fixant des objectifs communs et en montrant comment les mesures de sécurité contribuent directement à la continuité des activités.

Contraintes liées aux ressources

L'expertise et le personnel limités retardent souvent les efforts de la DSPM. De nombreuses équipes de sécurité gèrent déjà plusieurs projets, ce qui ne leur laisse que peu de capacité pour le mappage détaillé des données ou la surveillance continue.

- Manque de compétences et de charge de travail: Les connaissances spécialisées en matière de sécurité des données et de configuration du cloud sont rares. Lorsque le personnel existant est sollicité, la progression des tâches de la DSPM peut ralentir ou s'arrêter complètement.

- Priorités concurrentes: Les opérations de sécurité quotidiennes ont souvent la priorité sur les objectifs à long terme de la DSPM. Ce changement d'orientation entraîne des progrès inégaux et le non-respect de certaines étapes.

- Prouver la valeur: Les dirigeants veulent des preuves claires que la DSPM renforce la conformité ou réduit les risques, mais ces gains prennent du temps à être quantifiés. Les équipes qui mettent en évidence les petites victoires à un stade précoce, comme des audits plus rapides ou une diminution du nombre d'alertes d'exposition, bénéficient d'un soutien de la part de la direction et d'un financement durable.

Problèmes de gouvernance

Une gouvernance solide définit qui est propriétaire des données, comment elles sont gérées et qui est responsable de leur protection. Lorsque ces rôles ne sont pas clairs, des faux pas se produisent et peuvent affaiblir les efforts de sécurité et de conformité.

- Propriété des données peu claire: si l'on ne sait pas clairement quelle équipe contrôle quel ensemble de données, l'application devient incohérente. Les chevauchements d'autorité entraînent souvent des retards dans la prise de décisions et des points d'exposition non surveillés.

- Conflits entre unités: Les différents services peuvent utiliser des outils distincts ou suivre des politiques distinctes, ce qui crée des frictions lors de l'application d'un modèle de sécurité unifié.

- Gestion décentralisée: Dans les organisations mondiales ou multibranches, les équipes régionales appliquent souvent des processus indépendants. Cette décentralisation complique le suivi et accroît le risque de dérive des politiques.

La mise en place d'une gouvernance solide nécessite une appropriation claire, des politiques cohérentes et une communication régulière entre les parties prenantes de l'entreprise et de la sécurité. Une fois l'alignement réalisé, le DSPM peut fonctionner comme un système de responsabilité partagé.

Défis de conformité

Le respect des exigences de conformité en matière de protection des données est une tâche permanente pour la plupart des organisations. Les réglementations continuent d'évoluer, obligeant les entreprises à adapter leurs pratiques en matière de données selon les régions et les secteurs d'activité.

La DSPM joue un rôle majeur à cet égard, mais aligner ses capacités sur diverses normes juridiques peut s'avérer complexe. Le véritable défi consiste à maintenir la conformité à grande échelle sans affecter les opérations quotidiennes.

Exigences relatives à plusieurs juridictions

Le fait d'opérer dans plusieurs régions implique souvent de gérer des lois contradictoires en matière de confidentialité et de résidence.

Par exemple, le RGPD exige que les données personnelles restent au sein de l'UE, tandis que le CCPA accorde aux consommateurs californiens un plus grand contrôle sur la manière dont leurs données sont utilisées. Lorsque ces structures se chevauchent, les organisations sont confrontées à des difficultés quant à l'endroit où les données sont stockées et à la manière dont elles sont traitées.

Les lois sur la résidence des données peuvent également restreindre le transfert d'informations entre les pays, obligeant les entreprises à revoir leurs stratégies de stockage et de sauvegarde.

Une solution DSPM peut aider à cartographier l'emplacement des données sensibles et à mettre en évidence les régions susceptibles d'être soumises à des réglementations spécifiques.

Surveillance continue

La conformité n'est pas une liste de contrôle ponctuelle. Cela nécessite une visibilité permanente sur la façon dont les données circulent et sur les personnes qui y accèdent. Des outils automatisés peuvent contribuer à cet effort, mais les alertes excessives créent souvent du bruit qui masque de véritables problèmes. Réduire les faux positifs tout en maintenant un niveau de surveillance constant constitue un équilibre délicat.

Lorsqu'elle est correctement réglée, l'automatisation permet de détecter rapidement les comportements à risque et de réduire le temps de révision manuelle. L'objectif est de créer un système de surveillance qui favorise à la fois la précision et l'efficacité, en donnant aux équipes chargées de la conformité et de la sécurité une vision claire des problèmes potentiels avant qu'ils ne s'aggravent.

Préparation à l'audit

Les audits réglementaires exigent des enregistrements complets et précis de la manière dont les données sont gérées. Pour les grandes organisations, la collecte manuelle de ces informations peut prendre des semaines.

Les plateformes DSPM simplifient ce processus en générant automatiquement des rapports détaillant les sources de données, les classifications, les historiques d'accès et l'état de conformité aux politiques.

Cependant, le véritable défi consiste à maintenir ce niveau de préparation tout au long de l'année. La documentation continue permet aux équipes de répondre rapidement aux demandes d'audit et de démontrer leur conformité à tout moment. En intégrant la préparation des audits dans les processus quotidiens, les organisations peuvent réduire le stress, gagner du temps et éviter les lacunes en matière de conformité qui entraînent des sanctions.

Défis spécifiques à l'IA

Sécurité des données de l'IA comporte de nouveaux niveaux de risque. Lorsque les entreprises intègrent l'apprentissage automatique et les modèles génératifs dans leurs flux de travail, elles oublient souvent la manière dont les données sensibles interagissent avec ces systèmes. Le DSPM doit évoluer pour couvrir cette surface en expansion.

Sécurisation des données de formation

Les ensembles de données de formation contiennent souvent des informations sensibles collectées auprès des clients, des employés ou des partenaires. Lorsque ces informations sont utilisées sans filtrage ou anonymisation appropriés, elles peuvent devenir une vulnérabilité à long terme.

Les attaquants qui accèdent à des référentiels de modèles peuvent extraire ou reconstruire des parties des données, exposant ainsi l'organisation à un risque de violation de la confidentialité.

Les équipes de sécurité doivent valider les sources de données avant de les utiliser pour le développement de modèles. Les contrôles d'accès et la tokenisation peuvent limiter l'exposition. Des examens réguliers permettent également de confirmer que les ensembles de données restent conformes à mesure que de nouvelles règles de confidentialité apparaissent.

Gouvernance pour les copilotes de l'IA

Les copilotes et assistants IA sont devenus courants dans les outils professionnels, mais ils accèdent souvent à des documents internes et à des messages contenant des informations confidentielles. Sans une gouvernance adéquate, ces systèmes peuvent révéler des informations dépassant la portée prévue. La surveillance de la façon dont les copilotes traitent les données permet de réduire ce risque.

Les organisations doivent définir des limites d'utilisation claires et auditer les modèles d'accès. La formation des employés sur les informations à partager à l'aide des outils d'IA contribue également à réduire les expositions accidentelles. AI-SPM peut aider à automatiser ces garde-fous sans perte de productivité, tout en gardant le contrôle sur les actifs sensibles.

Prévenir les fuites de données dans l'IA générative

Les modèles d'IA génératifs peuvent exposer par inadvertance des données confidentielles par le biais d'invites, de réponses ou de fonctions de mémoire. Une requête imprudente peut entraîner la découverte de détails sensibles ou leur stockage dans des systèmes tiers. Une fois divulguées, ces informations sont difficiles à supprimer.

Les solutions DSPM conçues pour les environnements d'IA peuvent détecter et bloquer une telle exposition en temps réel. Ils identifient les données sensibles avant qu'elles n'entrent dans un message et surveillent la sortie pour détecter tout signe de fuite.

Sélection du fournisseur

Choisir le bon Fournisseur de DSPM peut déterminer le succès de l'ensemble du programme.

Avec autant de produits promettant visibilité, automatisation, conformité et réduction des risques, il est facile de choisir un outil qui semble puissant mais qui ne correspond pas à la structure ou aux objectifs de votre organisation.

Une approche prudente permet de restreindre le champ et d'aligner le choix sur les besoins opérationnels et de sécurité à long terme.

Évaluation des capacités par rapport aux exigences de l'organisation

Chaque entreprise a des flux de données, des contraintes de conformité et des structures d'équipe différents. Avant d'évaluer les outils, les équipes doivent définir les résultats les plus importants, tels qu'une découverte plus rapide, une meilleure précision de classification ou un meilleur contrôle des politiques.

Les tests pratiques pendant les essais fournissent une image réaliste des performances. Il révèle également le comportement de l'outil dans les opérations quotidiennes. L'examen des modèles de déploiement et de la flexibilité de l'automatisation permet d'identifier quel produit répond réellement aux objectifs de l'entreprise.

Éviter la dépendance vis-à-vis des fournisseurs tout en maintenant une intégration approfondie

L'intégration approfondie avec d'autres systèmes de sécurité et informatiques rend une solution DSPM plus efficace, mais elle peut également accroître la dépendance à l'égard d'un fournisseur.

L'objectif est de connecter les outils sans perdre en flexibilité. Des API ouvertes, des fonctionnalités modulaires et de puissantes capacités d'exportation facilitent les transitions si les besoins de l'entreprise évoluent.

Les partenariats avec les fournisseurs devraient également être revus pour en vérifier la viabilité à long terme. Un outil qui fonctionne bien aujourd'hui peut avoir du mal à s'adapter à mesure que votre infrastructure de données se développe. La vérification de l'interopérabilité et la transparence des politiques de support permettent de réduire les tensions futures.

Naviguer sur le marché bondé du DSPM

Le Taille du marché du DSPM évolue rapidement. Des dizaines de fournisseurs se disputent désormais l'attention, chacun prétendant offrir une protection complète des données dans tous les environnements.

Comprendre la maturité du marché et les tendances d'adoption donne aux acheteurs une vision plus réaliste de ce à quoi ils peuvent s'attendre.

Solutions pratiques

Les projets DSPM échouent souvent en raison de la manière dont ils sont introduits et gérés. La bonne stratégie associe le déploiement technique à l'adoption culturelle.

Les équipes qui adoptent une approche structurée et stable obtiennent généralement de meilleurs résultats et une moindre résistance interne.

Mise en œuvre par étapes

Le fait de passer directement à un déploiement à grande échelle peut submerger à la fois les systèmes et les équipes. Un déploiement progressif réduit les frictions et permet de tirer les leçons d'une étape pour améliorer la suivante.

Commencez par protéger les sources de données prioritaires, qui sont les plus critiques pour la continuité des activités ou les plus exposées au risque d'exposition. Une fois que ceux-ci sont stables, étendez la couverture aux actifs moins sensibles.

Chaque phase doit inclure des résultats mesurables. La définition des jalons et des indicateurs de réussite permet de structurer et de responsabiliser le projet. Les premières victoires, telles qu'une découverte plus rapide ou une meilleure visibilité des flux de données, renforcent la confiance des parties prenantes et maintiennent la dynamique.

Formation et gestion du changement

L'adoption de la technologie s'améliore lorsque tout le monde comprend pourquoi elle est importante et comment l'utiliser efficacement. Les programmes de formation aident le personnel de sécurité, les propriétaires des données, les équipes chargées de la conformité et les administrateurs système à prendre confiance dans les opérations quotidiennes.

Au lieu de vastes sessions qui couvrent tout en même temps, des ateliers courts et spécifiques à un rôle sont souvent plus efficaces.

Encouragez la participation en désignant des employés pour guider les autres et promouvoir des pratiques cohérentes au sein de leurs départements.

Des sessions de feedback régulières permettent de saisir ce qui fonctionne et les domaines dans lesquels des ajustements sont nécessaires. Une documentation simple et facile à consulter favorise le succès à long terme et aide à maintenir les normes à mesure que le programme se développe.

Conclusion

La mise en œuvre du DSPM est rarement simple. Chaque organisation est confrontée à un ensemble de défis techniques, opérationnels et culturels susceptibles de ralentir les progrès ou de réduire la valeur. Cependant, la plupart de ces obstacles ont des solutions pratiques.

Grâce à une stratégie claire, les équipes peuvent surmonter les premiers revers et adopter une posture de sécurité des données résiliente et adaptable.

Les progrès dépendent de la patience et d'une amélioration constante. Concentrez-vous sur la réduction des lacunes en matière de découverte, l'amélioration des flux de travail et l'amélioration de la formation des équipes pour maintenir la dynamique. Au fil du temps, ces petites victoires se traduisent par une protection renforcée et un meilleur alignement entre les objectifs commerciaux et les résultats en matière de sécurité.

Obtenez une visibilité complète

avec notre évaluation des risques liés aux données.