Cyera Access Trail

Sachez qui a accédé aux données.

Arrêtez qui ne devrait pas.

Suivez chaque point de contact avec vos données sensibles. Chaque identité, chaque activité, les humains et l'IA.

OBTENIR UNE DÉMOL'IA en entreprise

IA locale

L'adoption de l'IA présente des risques comme les fuites de données, l'entraînement de modèles tiers sur des informations sensibles et l'installation d'outils non approuvés par les employés.

Surcharge du volume des événements

Avec des événements d'accès massifs qui se produisent chaque jour, la plupart des outils ne peuvent pas identifier les activités qui présentent réellement un risque commercial en raison de journaux interminables sans contexte commercial ni classification précise.

IA intégrée

L'IA peut exposer des données sensibles, réaliser des actions incontrôlées ou être utilisée de manière non éthique ou non conforme.

Le parcours vers l'adoption sécurisée de l'IA

Sécurisez la transformation IA de votre entreprise en toute confiance. Alors que l'IA stimule l'innovation, Cyera garantit que vos données restent protégées, avec clarté, rapidité et confiance.

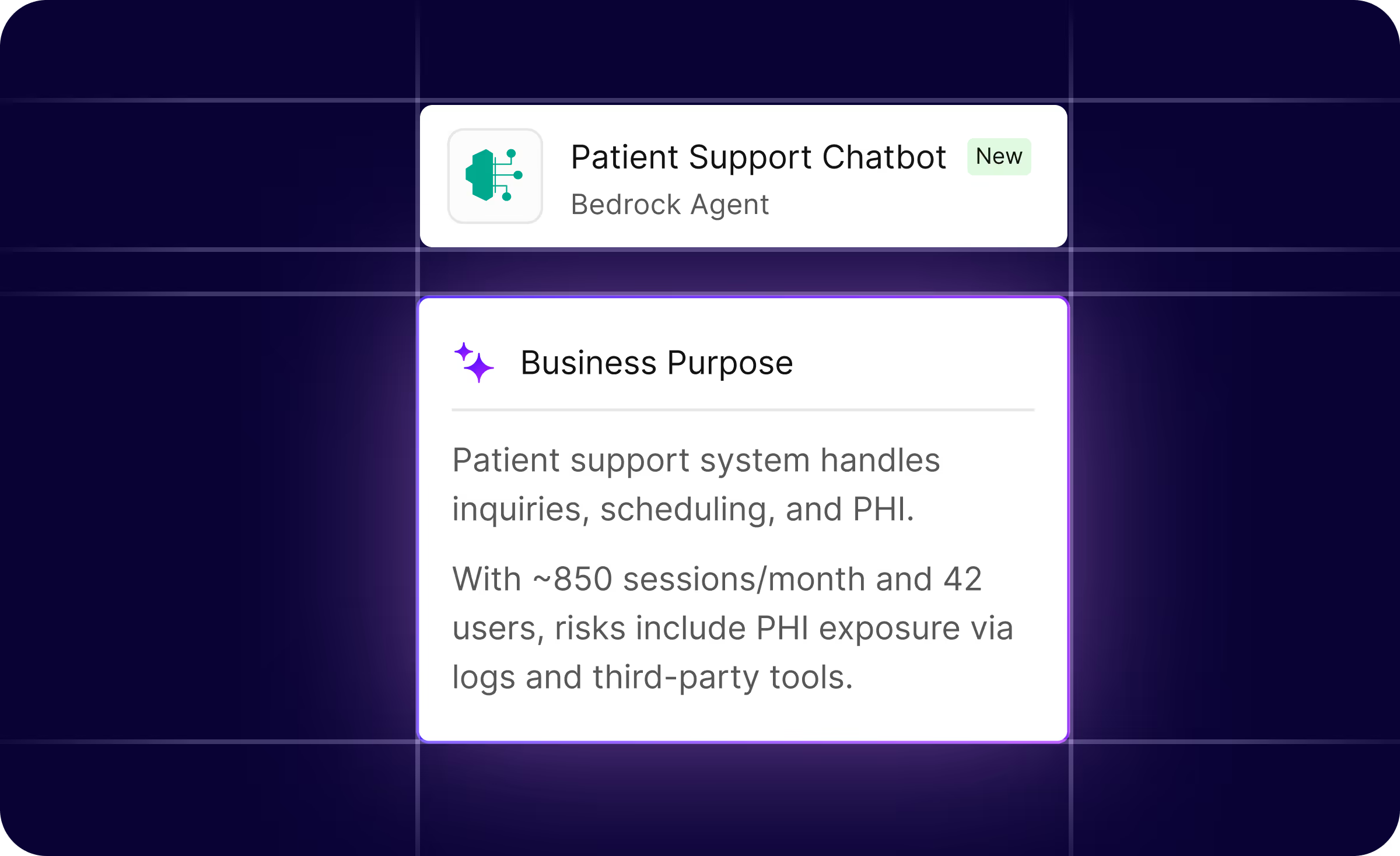

Découvrez l'activité de l'IA

et détectez les abus

- Inventaire automatisé de tous les actifs d'IA (dont « l'IA fantôme »)

- Classification des données accessibles par l'IA

- Assurez-vous que le processus de gouvernance est appliqué à tous les systèmes d'IA

Protégez vos actifs

les plus sensibles

- Créez des protections pour prévenir les fuites de données et les comportements indésirables

- Bloquez les prompts/réponses non conformes à la politique

- Arrêtez les actions dangereuses des agents

Détectez et surveillez

les abus liés à l'IA

- Enregistrez et recherchez l'ensemble des prompts et des réponses

- Surveillez les prompts, les réponses, les actions des agents et les modèles d'utilisation abusive

- Détectez les abus, les fuites de données, les accès non autorisés et les infiltrations de prompts

Gouvernez et sécurisez l'IA

Accès aux données

- Assurez-vous que l'IA a uniquement accès aux bonnes données

- Assurez-vous que seuls les bons utilisateurs ont accès au système d'IA

- Assurez-vous que les règles d'accès sont correctement appliquées dans le système d'IA

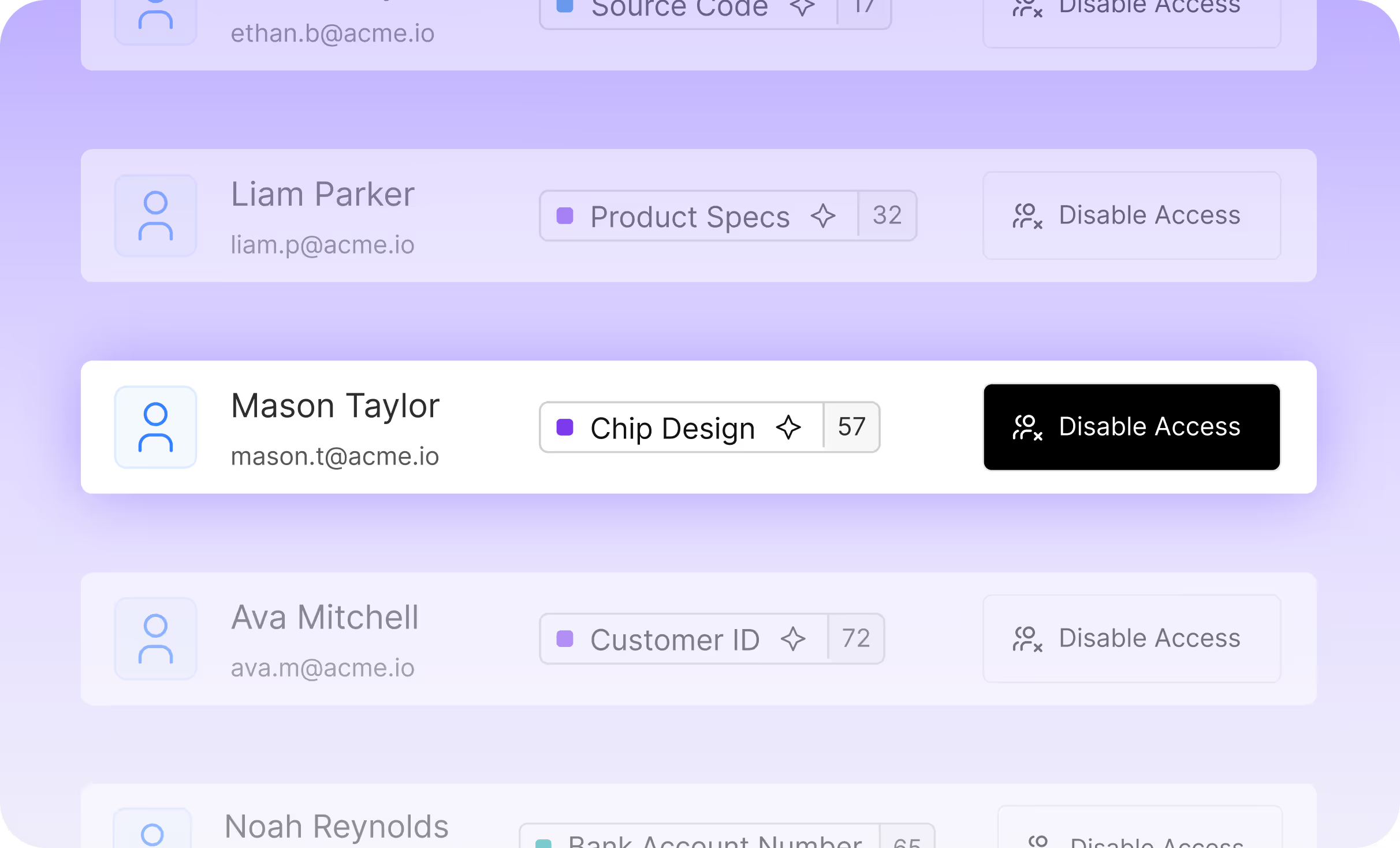

Réduisez les risques grâce au principe du moindre privilège

- Exposez les droits excessifs en les comparant à leur utilisation réelle.

- Identifiez les autorisations dormantes ou à haut risque pour les utilisateurs et les systèmes.

- Mettez à jour les autorisations d'accès en toute confiance pour mettre en œuvre une approche Zero Trust.

Une nouvelle façon de comprendre l'accès

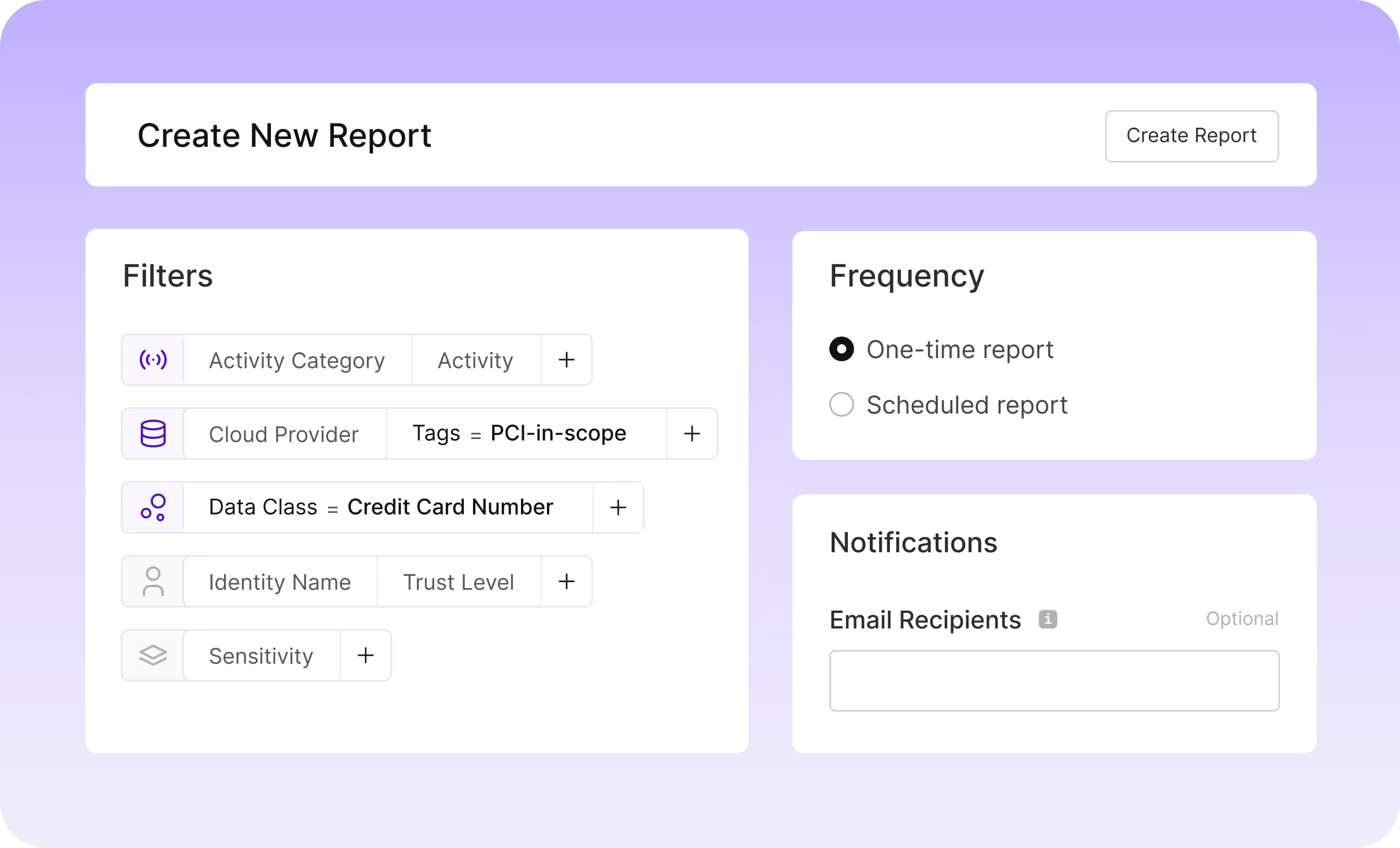

Préparation à l'audit

Fournissez rapidement et en toute confiance des preuves prêtes à être auditées en collectant et en corrélant automatiquement les activités d'accès.

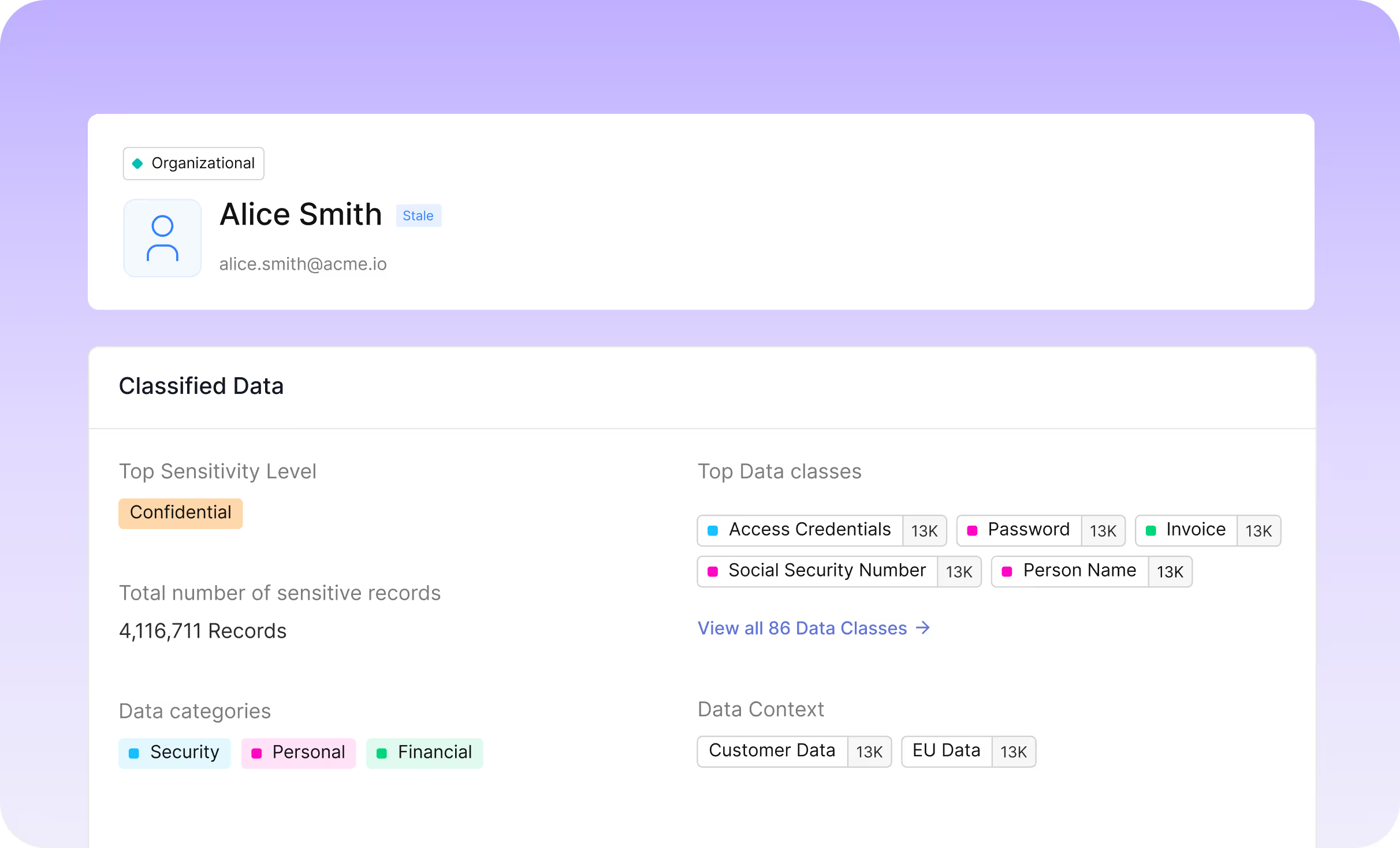

Enquête sur les risques internes

Vérifiez les accès anormaux et inappropriés par des initiés qui présentent un risque pour votre entreprise.

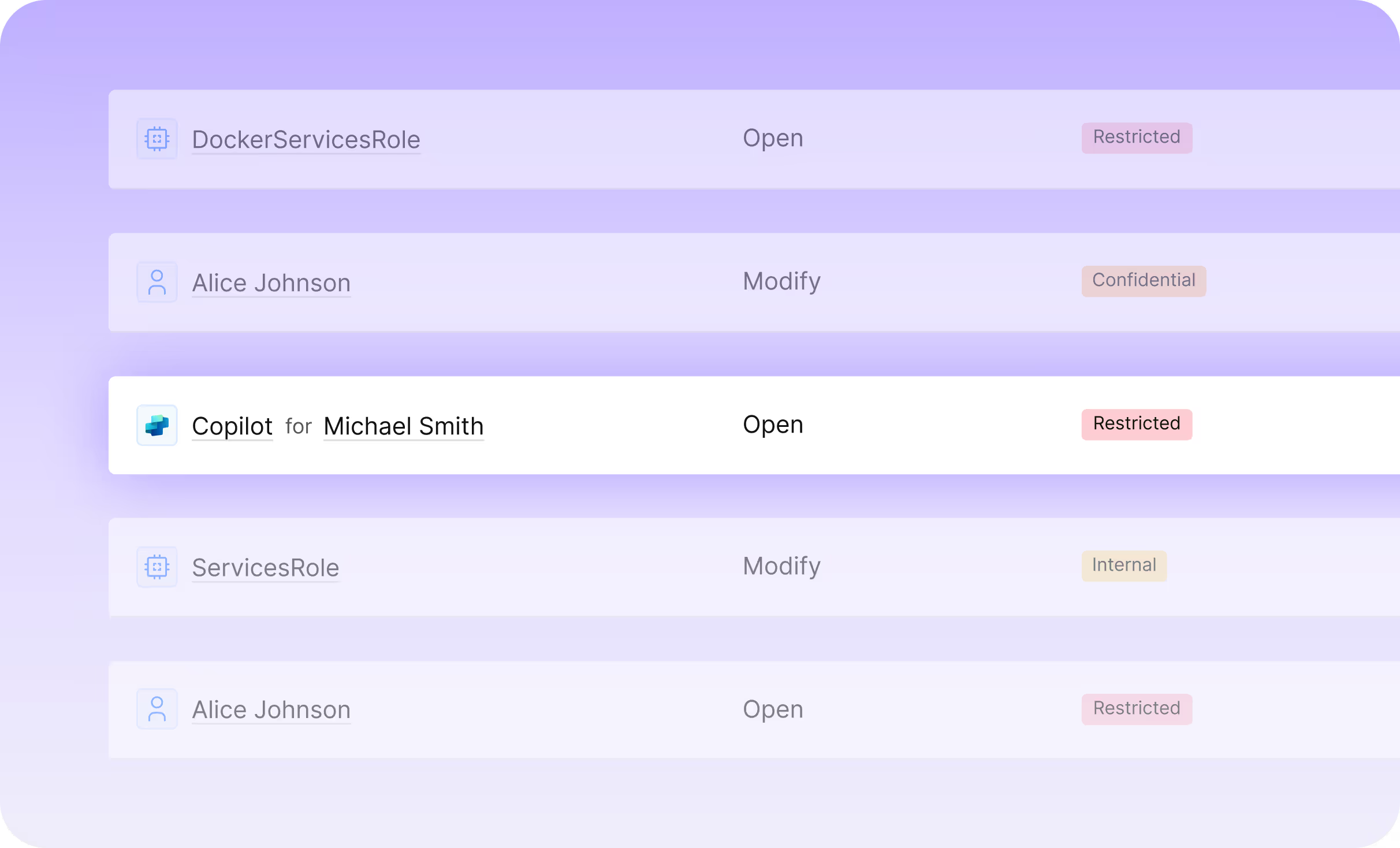

Surveillance de l'activité de l'IA

Suivez la façon dont les outils d'IA tels que Microsoft Copilot interagissent avec les données sensibles pour garantir une utilisation conforme et sécurisée.

Rightsizing d'accès

Réduisez l'exposition en découvrant et en révoquant les droits inutiles.

Garantie d'accès continu

Conservez un enregistrement des accès consultable en permanence pour remplacer les audits ponctuels.

Identification de la propriété des données

Confirmez la responsabilité des propriétaires de données afin de renforcer la gouvernance, d'améliorer la qualité et la sécurité des données et d'éliminer les ensembles de données orphelins ou non gérés.

Minimisation des données

Trouvez et supprimez les données intactes et inutiles afin de limiter l'exposition, de réduire les coûts de stockage et de simplifier la gouvernance.

Une nouvelle façon de comprendre l'accès

Préparation à l'audit

Fournissez rapidement et en toute confiance des preuves prêtes à être auditées en collectant et en corrélant automatiquement les activités d'accès.

Détection des risques internes

Détectez les accès anormaux ou excessifs des utilisateurs, des administrateurs ou des agents d'IA avant qu'ils ne deviennent un incident de sécurité.

Surveillance de l'activité de l'IA

Suivez la façon dont les outils d'IA tels que Microsoft Copilot interagissent avec les données sensibles pour garantir une utilisation conforme et sécurisée.

Rightsizing d'accès

Réduisez l'exposition en découvrant et en révoquant les droits inutiles.

Garantie d'accès continu

Conservez un enregistrement des accès consultable en permanence pour remplacer les audits ponctuels.

Identification de la propriété des données

Confirmez la responsabilité des propriétaires de données afin de renforcer la gouvernance, d'améliorer la qualité et la sécurité des données et d'éliminer les ensembles de données orphelins ou non gérés.

Minimisation des données

Trouvez et supprimez les données intactes et inutiles afin de limiter l'exposition, de réduire les coûts de stockage et de simplifier la gouvernance.

Pourquoi Cyera ?

Largeur

Visualisez et sécurisez tout type d'IA. Gérez les risques pour toutes les applications d'IA, qu'elles soient externes, intégrées ou développées en interne.

Profondeur

Une granularité inégalée. Allez au-delà du modèle utilisé et découvrez les données existantes ainsi que ceux qui y accèdent.

Temps réel

Protection au repos et en transit. Allez au-delà de la posture. Visualisez les données utilisées par les outils d'IA tant au repos qu'en transit.

Continu, non statique

Offre une visibilité continue et un contexte historique qui s'adaptent à l'évolution de l'entreprise.

.svg)