MODULES

Identity Access : permettre à l'entreprise d'utiliser des données sensibles en toute sécurité

APPROUVÉ PAR

Connecter l'identité aux données

Une fois les données identifiées, la première question est de savoir qui, ou quoi, peut y accéder. Le module d'identité de Cyera associe la classification de données de haute précision de Cyera DSPM à des informations sur l'accès des identités.

Visibilité complète sur l'accès aux données d'identité

Cyera permet aux entreprises de garantir que les données sensibles sont toujours gérées de manière sécurisée, en identifiant efficacement les données à risque et en empêchant tout accès non autorisé de la part d'individus, de tiers ou d'identités non humaines.

Centraliser les informations sur l'accès aux données d'identité

Cyera propose une vue unifiée de toutes les identités, humaines et non humaines, afin de montrer qui peut accéder aux données sensibles dans les différents environnements.

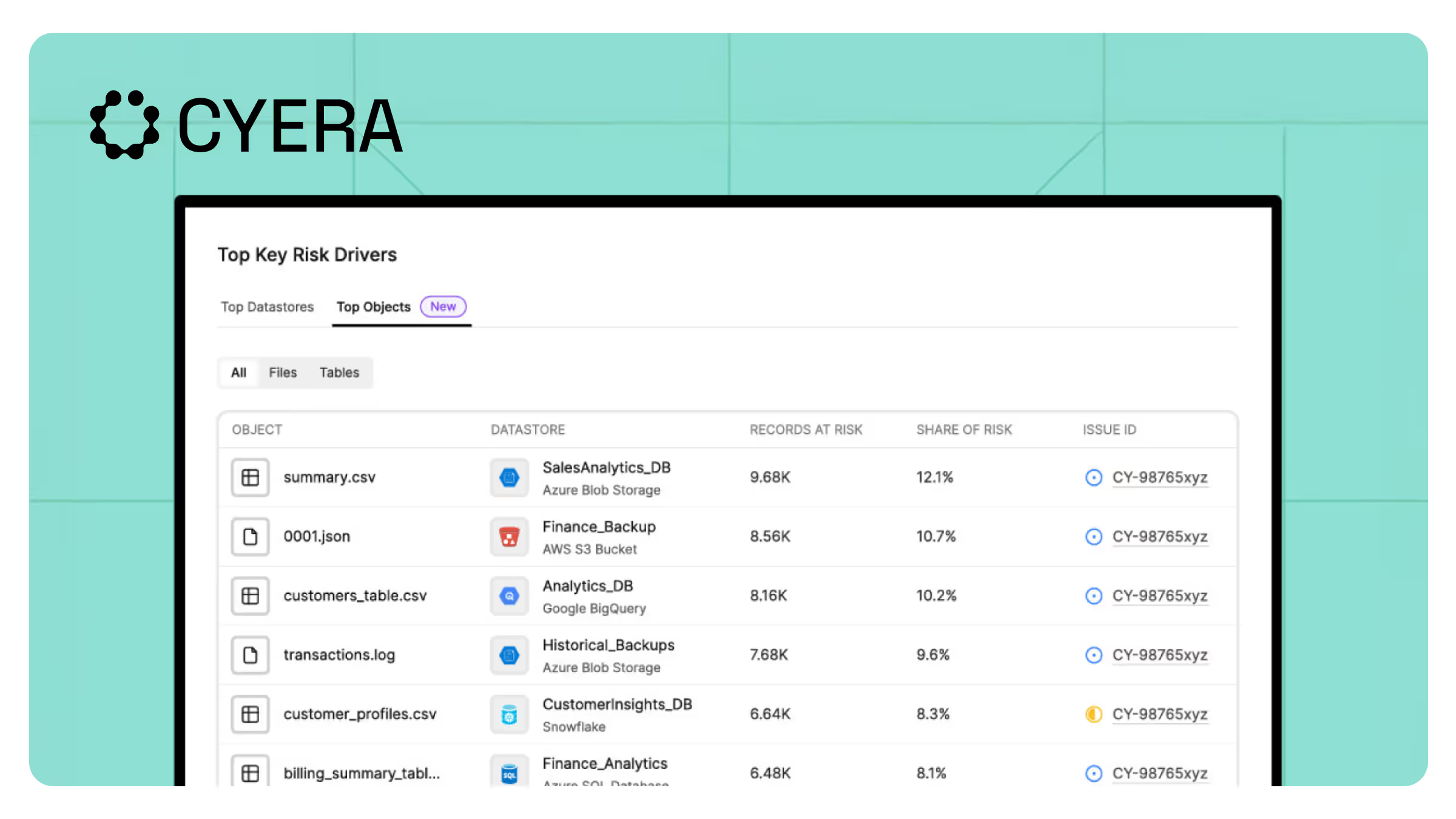

Identifier les identités à risque ayant accès à des données sensibles

Avec Cyera, protégez vos données en détectant les identités non autorisées, à risque ou obsolètes qui ont accès à des informations sensibles, en particulier les identités vulnérables qui possèdent des mots de passe anciens ou qui manquent de mesures de sécurité essentielles comme l'authentification multifacteur (AMF).

Cas d'utilisation courants

Risques axés sur l'identité

Servez-vous du contexte pour traiter les risques liés à l'identité des utilisateurs, comme l'absence d'AMF, les mots de passe faibles ainsi que les utilisateurs fantômes et inactifs.

Analyse des accès aux données

Bénéficiez d'une visibilité complète sur les personnes qui accèdent aux données (type de données, lieu et moment d'accès) pour garantir la sécurité des données et la conformité.

Fonctionnalités principales

Explorateur Identity Access

Profitez d'un tableau de bord d'enquête pour voir qui et quoi peut accéder aux données sensibles, renforçant ainsi votre posture en matière de sécurité des données et contribuant à une approche Zero Trust.

Informations sur les accès aux données d'IA

Réduisez les risques liés à l'IA en identifiant les outils d'IA non humains et les utilisateurs à haut risque qui ont accès à des données sensibles, pour plus de visibilité sur les incidents potentiels dus à l'IA.

Informations sur les accès tiers

Identifiez et surveillez les tiers de confiance et non vérifiés qui ont accès à des données sensibles, pour une simplification des risques liés aux tiers grâce à des informations centralisées.

Problèmes liés à l'identité

Identifiez les problèmes d'accès aux données en exécutant des politiques intégrées sur l'ensemble de votre parc de données, en mettant en évidence les risques d'accès critiques et en garantissant la sécurité de votre entreprise.

Faire évoluer l'approche Zero Trust pour inclure les données

Consolidez l'approche Zero Trust en surveillant et en gérant strictement l'accès aux données sensibles en fonction de l'identité contextuelle et des informations sur les données. Vous pourrez ainsi atténuer les risques d'accès non autorisés au niveau des données.

- Identifiez et classifiez les données

- Associez l'identité à des données sensibles pour la première fois

- Partagez des données en toute sécurité avec les parties prenantes clés

- Mettez en placez un accès Zero Trust pour les données

- Détectez les identités à risque

- Empêchez l'exposition non autorisée des données

Pour vous en faire une idée plus précise

La plateforme native cloud basée sur l'IA de Cyera offre aux équipes de sécurité les outils nécessaires pour être à la pointe sur les données dans l'ensemble de l'écosystème de l'entreprise.

L'expérience Cyéra

Pour protéger votre dataverse, vous devez d'abord découvrir ce qu'il contient. Laissez-nous vous aider.