Maîtrisez vos données, contrôlez vos accès : comment Cyera et AWS IAM Access Analyzer offrent une gouvernance des données sensible au contexte dans AWS

Lever le voile sur l'accès : pourquoi la sécurité des données commence par la connaissance des identités

Dans le monde numérique d'aujourd'hui, les données constituent l'actif le plus crucial d'une organisation et aussi le plus ciblé. Des informations clients et de la propriété intellectuelle aux analyses opérationnelles et aux registres financiers, les données alimentent l'innovation commerciale et la prise de décision. À ce titre, la sécurisation des données sensibles n'est plus une simple case à cocher pour la conformité, mais un pilier fondamental de la confiance, de la résilience et du succès à long terme.

Pourtant, à mesure que les organisations accélèrent leur rythme et adoptent l’ampleur de l’infrastructure cloud, le défi de la sécurisation des données a évolué. Il ne s’agit plus seulement de chiffrer des fichiers ou de configurer des pare-feu. Il s’agit de comprendre qui a accès à quoi, et pourquoi.

Le fossé de visibilité des données d'identité

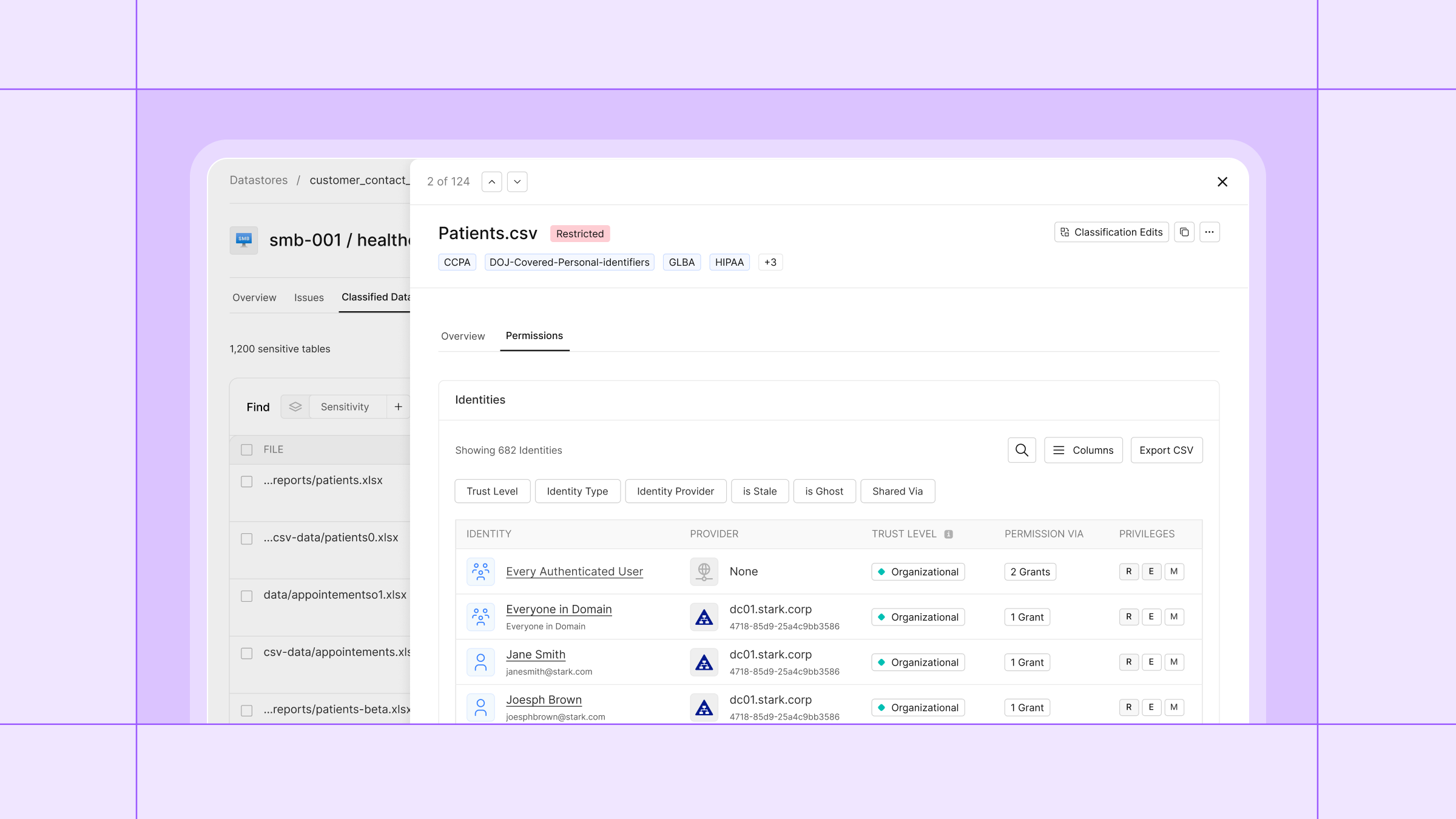

L'un des défis les plus importants en matière de sécurité cloud aujourd'hui est la nécessité d'avoir de la visibilité sur les configurations IAM (gestion des identités et des accès) dans des environnements étendus et multi-comptes. Par exemple, répondre à la question « qui peut accéder à quel type de données ? » est essentiel. Sur AWS, plusieurs identités IAM — utilisateurs, rôles et entités fédérées — peuvent se voir accorder l'accès à des sources de données sensibles telles que les buckets S3, les instances RDS et les tables DynamoDB. Certaines de ces autorisations sont intentionnelles, définies par des politiques. D'autres peuvent être héritées, mal configurées, ou résulter de rôles ou de relations de confiance trop permissifs.

Le problème ? Il est extrêmement difficile d’obtenir une vue complète et précise de toutes les identités ayant accès à un datastore donné, surtout lorsque ces données sont hautement sensibles. Pour compliquer les choses, il est tout aussi difficile de déterminer le niveau d’accès réel de chaque identité, qu’il s’agisse d’un accès en lecture seule, en écriture, en suppression ou administratif, et de savoir si cet accès se limite à un seul compte AWS ou s’étend à plusieurs comptes dans des structures organisationnelles complexes.

Pourquoi c'est important maintenant

La conséquence de cette lacune de visibilité des données est frappante : les organisations sont aveugles à la surexposition potentielle de leurs données les plus précieuses. Cela augmente non seulement le risque de menaces internes et de violations externes, mais rend également la conformité aux cadres réglementaires comme le RGPD, HIPAA et PCI-DSS beaucoup plus difficile.

Chez Cyera, nous pensons que la sécurité des données doit commencer par la clarté : savoir où se trouvent vos données sensibles et qui peut y accéder. Dans cet article, nous allons explorer comment les stratégies modernes de sécurité des données aident les organisations à combler cet écart en corrélant l'identité, l'accès et la sensibilité des données à grande échelle, permettant ainsi aux équipes de sécurité de prendre des mesures décisives et éclairées par les risques.

Relier visibilité et contrôle avec AWS IAM Access Analyzer

Amazon a amélioré IAM Access Analyzer avec des fonctionnalités permettant de détecter les identités IAM internes accédant à des ressources AWS telles que S3, DynamoDB et les snapshots RDS. Ces améliorations permettent aux équipes de sécurité d’identifier qui a accès à l’infrastructure critique.

Lorsqu'elles sont intégrées à la plateforme DSPM de Cyera, qui classe les données sensibles à grande échelle, ces informations IAM créent une combinaison puissante. Les équipes obtiennent un contexte sur la validité ou la mauvaise configuration des accès, ce qui améliore la posture de sécurité et permet une remédiation rapide.

Sécurité des données axée sur l'identité : prévenir la divulgation grâce à l'analyse

En corrélant l'accès par identité avec la classification des données, les équipes de sécurité passent de la théorie aux informations exploitables. Elles peuvent identifier précisément quels utilisateurs, rôles ou services ont accès à des données sensibles (par ex., PII, PHI, propriété intellectuelle) et atténuer les risques de manière proactive.

Cet alignement rend les contrôles IAM mesurables et auditables. Au lieu de gérer l'IAM de manière isolée, les organisations obtiennent une cartographie en temps réel de l'accès aux données.

Identités Cyera : Élever l'intelligence d'accès contextuelle

Le module Identités de Cyera cartographie l'accès aux buckets S3 classifiés par le moteur DSPM de Cyera, fournissant le quoi (données sensibles) et le qui (identités IAM).

À mesure que les données s'étendent aux formats structurés dans DynamoDB et RDS, l'extension de cette visibilité devient essentielle. La prise en charge de la cartographie des accès à travers plusieurs ressources AWS permet une gouvernance évolutive à l'échelle de l'organisation.

Ce que ce blog va vous montrer

Nous vous montrerons comment utiliser IAM Access Analyzer pour détecter les accès aux banques de données Cyera et corréler ces informations avec la sensibilité des données. Cette approche permet de découvrir les accès excessifs, d'appliquer les principes du moindre privilège et de protéger les données sensibles, peu importe où elles se trouvent.

Étapes de mise en œuvre à haut niveau

Étape 1 : Créer un analyseur d'accès IAM interne

Déployez un IAM Access Analyzer avec une portée sur l'Organisation AWS dans le compte principal. Cela garantit une visibilité centralisée des autorisations entre comptes.

Étape 2 : Récupérer les résultats de l’analyseur

Utilisez le script `retrieve-findings.sh` pour collecter les détails d'accès à travers les analyseurs. Les résultats sont enregistrés dans `finding-details.csv`.

Étape 3 : Corréler avec les banques de données Cyera

Associez les résultats (par exemple, ceux liés aux instantanés RDS) aux ressources correspondantes analysées par Cyera pour déterminer leur classification de sensibilité.

Étape 4 : Générer la matrice des autorisations

Exécutez `generate_permissions.py` pour créer un fichier `permissions_matrix.csv` montrant les accès IAM par rapport aux niveaux de sensibilité.

Étape 5 : Analyser et Visualiser

Importez la matrice dans des outils comme Amazon QuickSight ou Excel pour filtrer et visualiser quelles entités IAM ont accès aux banques de données sensibles.

Des exemples de scripts sont disponibles ici : cyeragit/AWS-IAM-Access-Analyzer-samples : Dépôt public pour démontrer l'utilisation de l'interface en ligne de commande AWS IAM Access Analyzer avec la plateforme DSPM de Cyera

Conclusion

Les organisations utilisant la plateforme DSPM de Cyera peuvent désormais renforcer la gouvernance des données en intégrant AWS IAM Access Analyzer. Cela est particulièrement pertinent pour atténuer les risques dans les environnements où des données sensibles sont exposées par inadvertance ou utilisées pour l'entraînement d'IA.

En corrélant l'identité et la sensibilité, les équipes peuvent :

- Détecter les accès excessifs ou mal configurés

- Appliquer l'accès au moindre privilège

- Maintenir la conformité

Que vous soyez ingénieur en sécurité cloud, responsable de la gouvernance des données ou agent de conformité, cette intégration vous permet de répondre à une question cruciale :

Qui a accès à mes données sensibles, et quel niveau d'accès possèdent-ils ?

Obtenez une visibilité complète

avec notre évaluation des risques liés aux données.