Votre plan de surveillance DLP fonctionne-t-il ? 7 signes d'avertissement et comment les corriger

Près de 70 % des entreprises disposent d'un prévention des pertes de données (DLP) solution, mais seuls 40 % la jugent efficace. Cette lacune met en lumière un problème courant : les entreprises investissent dans des outils DLP mais ne bénéficient pas d'une véritable protection.

Pour vous aider à tirer le meilleur parti de votre Plateforme DLP, cette auto-évaluation explique comment identifier les défaillances de votre surveillance, quels indicateurs révèlent de véritables performances et quelles mesures pratiques peuvent remettre votre programme sur les rails.

7 signes d'alerte indiquant que votre surveillance a échoué

Même un plan de surveillance DLP bien conçu peut s'affaiblir au fil du temps. Les nouvelles applications, les configurations de travail à distance et l'adoption du cloud introduisent souvent des angles morts que votre système actuel risque de ne pas remarquer.

Vous trouverez ci-dessous sept signes indiquant que votre surveillance DLP est en train de perdre de son efficacité et les mesures que vous pouvez prendre pour y remédier.

Signe 1 : surcharge d'alertes

Lorsque le tableau de bord de sécurité est inondé d'alertes, les incidents importants sont cachés sous le bruit. Les équipes commencent à ignorer les notifications car la plupart s'avèrent inoffensives. À leur tour, les menaces réelles passent inaperçues et le temps de réponse est ralenti.

- Symptôme: votre équipe reçoit plus de 500 alertes par jour, mais en examine moins de 10 %. Les alertes importantes sont souvent détectées trop tard et les analystes passent le plus clair de leur temps à ignorer les événements peu prioritaires au lieu d'étudier les problèmes réels.

- Cause fondamentale: Le système DLP génère trop de faux positifs en raison d'un mauvais réglage des règles et de politiques obsolètes. La logique de détection est peut-être trop large ou des seuils sont définis sans tenir compte des modèles de comportement des utilisateurs.

- Incidence: Les fausses alarmes constantes entraînent une fatigue d'alerte, ce qui fait que de véritables incidents passent inaperçus. Le temps de détection peut augmenter de 40 % ou plus, exposant ainsi les données sensibles.

- Corriger: introduisez un système de notation des risques pour classer les alertes par niveau de gravité. Passez en revue les règles de détection tous les trimestres et supprimez celles qui sont redondantes ou obsolètes. Utilisez l'analyse comportementale pour connaître l'activité normale des utilisateurs et ajuster les seuils en conséquence.

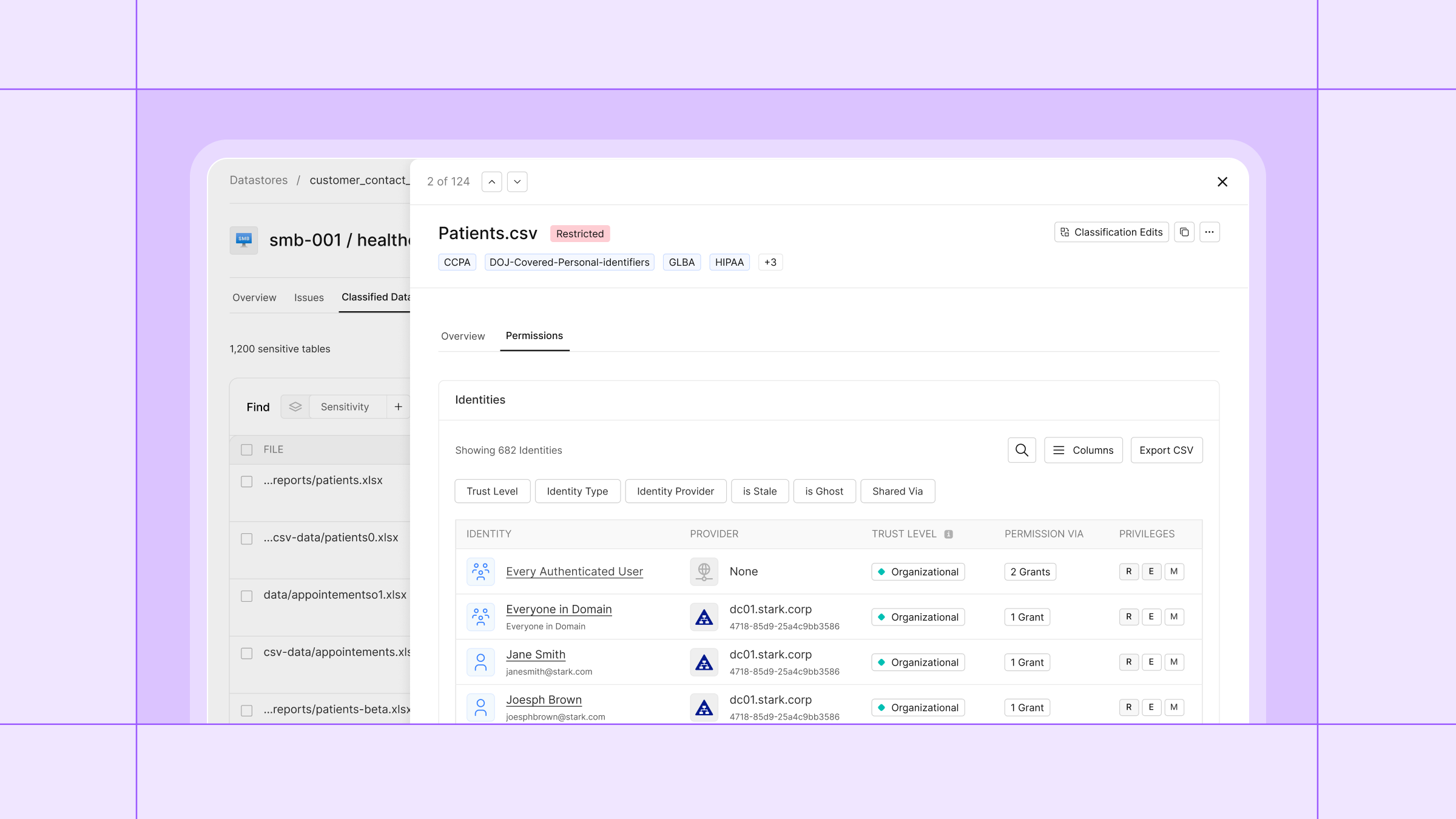

Signe 2 : Angles morts en matière de couverture

La force d'un programme DLP dépend de sa visibilité. Lorsque la surveillance s'arrête au périmètre de l'entreprise, les données sensibles du cloud, des outils SaaS et des API ne sont pas contrôlées. C'est là que de nombreuses organisations perdent le contrôle de leurs informations les plus précieuses.

- Symptôme: La solution DLP surveille les serveurs de fichiers et le trafic de messagerie, mais pas les plateformes telles que Google Drive, Slack, Salesforce ou Microsoft Teams. Les données stockées ou partagées via ces canaux échappent souvent à toute détection.

- Cause fondamentale. Les outils DLP existants ont été conçus pour les environnements sur site et ne sont pas intégrés aux services cloud modernes. Ils ne peuvent pas analyser les données qui circulent entre les API ou entre les applications SaaS connectées. Par conséquent, la majorité des données d'entreprise, souvent 70 à 80 %, sont hors de portée du système.

- Corriger: Réalisez un inventaire complet des données afin d'identifier tous les points de stockage et de transfert de l'organisation. Étendez la surveillance pour inclure les API, le stockage dans le cloud et les outils de collaboration. Collaborez avec le fournisseur de votre plateforme DLP pour intégrer de nouveaux connecteurs pour les environnements SaaS.

Signe 3 : détection lente

La rapidité est l'un des indicateurs les plus fiables d'un plan de surveillance efficace. Lorsqu'il faut des semaines pour découvrir une violation de données, votre organisation agit probablement de manière réactive plutôt que proactive.

- Symptôme: les équipes de sécurité sont informées des fuites par le biais de notifications externes, de rapports clients ou d'examens différés des incidents. La détection de certaines violations prend 30 jours ou plus, délai au cours duquel des informations sensibles peuvent être exposées publiquement.

- Cause fondamentale: Le système génère des alertes mais ne dispose pas d'une investigation ou d'un enrichissement automatisés. Les analystes doivent recueillir manuellement le contexte avant de décider si un incident est grave. Cela retarde le confinement et augmente les coûts des enquêtes.

- Incidence: chaque jour où une faille passe inaperçue augmente le coût total de la réponse, parfois de 10 000 dollars. Les fenêtres de détection prolongées exposent également les organisations à une atteinte à leur réputation et à un contrôle réglementaire.

- Corriger: Intégrez votre solution DLP à une plateforme SOAR pour automatiser le triage et l'enrichissement. Configurez des flux de travail qui transmettent automatiquement les alertes critiques aux analystes avec un contexte complet. Passez régulièrement en revue les indicateurs de réponse aux incidents afin de raccourcir le temps de détection.

Signe 4 : Rébellion des utilisateurs

Lorsque les employés commencent à trouver des moyens de contourner les contrôles DLP, cela indique clairement que les politiques créent des frictions. Une surveillance trop stricte peut ralentir la productivité et pousser les utilisateurs à adopter des solutions de contournement dangereuses.

- Symptôme: les employés désactivent les agents DLP, utilisent leur messagerie personnelle pour les transferts de fichiers ou se plaignent du fait que les politiques bloquent des tâches commerciales légitimes. Ces comportements conduisent souvent à des appareils non gérés et à des mouvements de données non suivis.

- Cause fondamentale: Les politiques DLP ont été conçues sans tenir compte de la manière dont les employés travaillent réellement. Les restrictions générales traitent toutes les données et tous les utilisateurs de la même manière, sans tenir compte du contexte tel que le département ou le rôle.

- Incidence: Les utilisateurs frustrés créent des environnements informatiques parallèles qui contournent totalement la surveillance. Les fichiers sensibles peuvent quitter l'entreprise sans être détectés, et le service informatique perd le contrôle de la manière dont les données sont partagées ou stockées, ce qui augmente le risque d'exposition aux violations.

- Corriger: Impliquez les utilisateurs finaux et les responsables lors de l'affinement des politiques DLP. Fournissez un processus simple pour demander des exceptions temporaires avec des approbations documentées. Utilisez des règles contextuelles qui s'adaptent en fonction des rôles des utilisateurs et des profils de risque.

Signe 5 : Audits échoués

Les audits testent dans quelle mesure votre surveillance soutient à la fois la sécurité et la conformité. Si les auditeurs découvrent des journaux manquants ou des enregistrements incomplets, cela indique des problèmes de configuration plus graves.

- Symptôme: les équipes d'audit découvrent des lacunes dans la couverture des données ou des traces d'événements manquantes qui auraient dû être enregistrées. Les rapports sont incomplets et les documents de conformité sont difficiles à produire sur demande.

- Cause fondamentale: Le système DLP se concentre sur la détection des incidents, mais pas sur la mise en correspondance des alertes avec des cadres de conformité tels que le RGPD, la HIPAA, la PCI DSS ou le SOC 2. La journalisation et les rapports sont souvent gérés manuellement, ce qui entraîne des incohérences et des données manquantes.

- Corriger: Alignez la surveillance DLP avec les objectifs de conformité. Adaptez les règles de détection et les catégories d'alerte aux exigences réglementaires, et automatisez la génération de pistes d'audit. Conservez des journaux centralisés faciles à exporter et à vérifier lors des évaluations.

Signe 6 : Aucune amélioration au fil du temps

Un programme DLP mature devrait évoluer avec l'entreprise. Si le nombre d'incidents reste inchangé mois après mois, cela signifie que les leçons tirées des événements passés ne favorisent pas l'amélioration.

- Symptôme: Les mêmes violations des règles ou incidents de transfert de données se produisent sans que leur fréquence ou leur gravité ne diminuent.

- Cause fondamentale: les équipes examinent les alertes et clôturent les incidents sans modifier les règles de détection ni former les utilisateurs. Il n'existe aucune boucle de rétroaction entre ce que révèle la surveillance et la manière dont les politiques sont mises à jour.

- Incidence: La stagnation entraîne une perte d'efforts, des coûts de résolution plus élevés et une exposition accrue.

- Corriger: L'amélioration continue pourrait réduire la fréquence des incidents jusqu'à la moitié en six mois. Planifiez des examens mensuels des données relatives aux incidents afin d'identifier les tendances récurrentes. Ajustez les règles, les seuils et les programmes de formation en fonction de ces informations. Définissez des indicateurs clairs pour déterminer à quoi ressemble l'amélioration et suivez les progrès au fil du temps.

Signe 7 : Impossible de répondre aux questions de l'exécutif

Les responsables de la sécurité s'appuient sur la visibilité pour prendre des décisions stratégiques. Si votre équipe n'est pas en mesure de résumer l'exposition aux risques ou d'identifier où se trouvent les données sensibles, le plan DLP est un échec pour votre équipe de direction.

- Symptôme: Le CISO ou le conseil d'administration pose des questions sur les données ou les unités commerciales les plus à risque, et l'équipe peine à trouver une réponse. Les rapports se concentrent sur le nombre d'alertes plutôt que sur des informations pertinentes.

- Cause fondamentale: La configuration de surveillance collecte les alertes brutes mais manque d'analyse et de visualisation. Les données sont cloisonnées entre plusieurs outils et les indicateurs de risque ne sont pas standardisés entre les systèmes.

- Corriger: mettez en œuvre des tableaux de bord qui consolident les indicateurs, tels que la gravité des alertes, les tendances des incidents et les niveaux de risque par service. Utilisez les analyses pour identifier les données à haut risque et présenter les résultats dans des rapports clairs et exploitables destinés à la direction.

Mesurer ce qui compte réellement

La surveillance ne fonctionne que si vous suivez les indicateurs qui montrent des résultats de protection réels. De nombreuses équipes se concentrent sur le nombre d'alertes ou d'incidents clôturés, qui ne suffisent pas à prouver leur efficacité.

Utilisez les indicateurs de performance clés suivants pour déterminer si votre plan de surveillance DLP fonctionne :

- Temps moyen de détection (MTTD): visez à détecter les incidents impliquant des données critiques dans les 24 heures. Les longs délais de détection indiquent souvent la perte d'alertes ou la lenteur des processus de réponse.

- Taux de faux positifs: ciblez un taux de faux positifs inférieur à 10 % et révisez-le chaque semaine. Un taux inférieur signifie que vos politiques sont bien ajustées et que les analystes passent plus de temps à étudier les menaces réelles.

- Couverture: Assurez-vous qu'au moins 95 % des données sensibles font l'objet d'une surveillance active. Les lacunes de couverture risquent de provoquer une fuite de données sans détection.

- Retour sur investissement (ROI): Calculez le retour sur investissement = (valeur de violation évitée - coûts) /coûts. Un programme DLP efficace devrait générer un retour sur investissement supérieur à 300 % si l'on tient compte des pertes évitées et des amendes de conformité.

- Incidents évités: suivez le nombre de tentatives d'exfiltration de données bloquées chaque mois. Une tendance à la hausse constante montre que les règles et contrôles de détection permettent de stopper efficacement les menaces réelles.

Analyse des causes profondes

Lorsque la surveillance DLP échoue, le problème se situe généralement dans l'un des trois domaines suivants : technologie, processus ou personnel. Comprendre ces causes profondes aide les équipes à concentrer leurs efforts d'amélioration.

Défaillances technologiques

Certains outils DLP s'appuient toujours sur la détection basée sur les signatures, qui peine à identifier des modèles de transfert de données nouveaux ou complexes. Les agents Endpoint peuvent également présenter des limites, en particulier sur les appareils mobiles ou non gérés.

En outre, les écarts d'intégration entre les environnements sur site et dans le cloud laissent certaines parties du paysage des données sans surveillance.

Pannes de processus

La faiblesse des processus internes est une raison courante pour surveiller les pannes. Les politiques peuvent être mal adaptées ou personne ne s'approprie clairement la réponse aux incidents.

En l'absence de boucles de feedback entre la détection, l'investigation et les mises à jour des politiques, les mêmes erreurs se répètent et la visibilité diminue.

Défaillances humaines

Un manque de personnel, des compétences techniques limitées ou une mauvaise communication avec les utilisateurs finaux peuvent affaiblir un programme DLP. Les analystes surchargés de travail peuvent manquer des alertes importantes, tandis que les employés qui ne comprennent pas les règles de traitement des données trouvent des moyens de les contourner.

Une formation continue et une communication claire sont essentielles pour une amélioration durable.

Des solutions rapides à mettre en œuvre ce mois-ci

L'amélioration de la surveillance DLP ne nécessite pas toujours une refonte complète du système. Les changements progressifs peuvent produire des résultats mesurables lorsqu'ils sont appliqués de manière ciblée et cohérente.

Chacune de ces quatre actions hebdomadaires cible un goulot d'étranglement spécifique afin de réaliser des progrès significatifs en un mois.

Semaine 1 : Priorisation des alertes basée sur les risques

Commencez par examiner la façon dont les alertes sont classées et classées. Introduisez des critères de notation qui tiennent compte de la sensibilité des données, du comportement des utilisateurs et de l'impact commercial potentiel.

Cette méthode permet à votre équipe de se concentrer sur les incidents qui comptent vraiment tout en réduisant la fatigue liée aux alertes jusqu'à 80 %.

Semaine 2 : Audit des écarts de couverture

Effectuez un audit détaillé pour identifier les angles morts de votre configuration de surveillance actuelle. Vérifiez le stockage dans le cloud, les outils de collaboration et les services informatiques parallèles où des données sensibles peuvent exister sans une visibilité adéquate. Une fois les lacunes identifiées, ajustez les règles de surveillance ou étendez les connecteurs pour les combler.

Cette étape réduit le risque d'expositions inconnues et renforce votre position globale en matière de protection des données.

Semaine 3 : Programme de commentaires des utilisateurs

Demandez aux employés de comprendre quelles alertes DLP perturbent leur flux de travail normal. Recueillez des commentaires par le biais d'enquêtes ou de sessions de discussion et utilisez ces informations pour affiner les règles ou les seuils.

Lorsque les utilisateurs se sentent concernés, ils sont plus susceptibles de suivre les politiques au lieu de les contourner. Ces ajustements peuvent réduire les faux positifs d'environ 30 % et améliorer la coopération entre les équipes de sécurité et l'ensemble de l'organisation.

Semaine 4 : Tableau de bord exécutif

Investissez dans un tableau de bord qui met en évidence des indicateurs clés tels que les principaux risques, les tendances en matière d'alerte et les temps de réponse aux incidents. Les résumés visuels donnent aux dirigeants une vision claire des domaines dans lesquels le programme DLP fonctionne bien et des domaines dans lesquels des ressources supplémentaires sont nécessaires.

Cette visibilité aide les dirigeants à prendre des décisions plus rapides et plus éclairées, améliorant ainsi la responsabilité globale et le soutien aux efforts continus de protection des données.

Quand remplacer ou réparer

Tous les problèmes de surveillance DLP ne nécessitent pas une nouvelle solution. Certains problèmes peuvent être corrigés en ajustant les politiques ou en améliorant les processus, tandis que d'autres indiquent que la technologie a atteint ses limites.

Connaître la différence permet d'éviter les pertes de temps et de budget.

Remplacez si

Envisagez de remplacer votre système DLP si :

- Cela dépend entièrement des agents des terminaux

- Il ne couvre pas les environnements cloud ou SaaS

- Il ne peut pas s'intégrer à votre écosystème de sécurité ou de données existant

- Le fournisseur n'a pas de feuille de route claire pour utiliser l'IA ou l'apprentissage automatique afin d'améliorer la précision de la détection.

Lors de l'évaluation des options, envisagez de passer à une plateforme DLP sans agent, telle que Cyera, dotée d'un apprentissage automatique intégré et d'une visibilité complète sur les terminaux, les applications cloud et les référentiels de données. Les outils modernes peuvent offrir un meilleur contexte, réduire les faux positifs et s'intégrer plus facilement à votre infrastructure existante.

Corrige si

Envisagez de corriger votre surveillance DLP si les problèmes sont liés à un mauvais réglage des alertes, à des règles obsolètes ou à des processus de réponse peu clairs qui peuvent être améliorés grâce à une meilleure configuration, à une automatisation ou à un alignement des équipes.

Conclusion

Un plan de surveillance DLP est un processus continu qui nécessite des examens, des tests et des ajustements réguliers en fonction de l'évolution des flux de données et des menaces.

Suivez les indicateurs clés, examinez les incidents et mettez à jour les politiques en fonction des résultats réels. De petites améliorations constantes garantissent la précision de la surveillance, la stabilité de la conformité et une meilleure protection de votre organisation contre les pertes de données.

Même un plan solide peut perdre en efficacité si les politiques, les alertes et les procédures de réponse restent les mêmes alors que les opérations commerciales évoluent.

Obtenez une visibilité complète

avec notre évaluation des risques liés aux données.