Datenrisikobewertung („DRA“) / Bewertung der Bereitschaft bei Datenschutzverletzungen („BRA“)

Leistungsbeschreibung („SOW“ – Statement of Work)

Die Informationen in diesem Angebot dürfen nicht außerhalb des "Customer" offengelegt werden und dürfen weder ganz noch teilweise vervielfältigt, verwendet oder offengelegt werden, außer zum Zweck der Bewertung des Angebots.

Diese Leistungsbeschreibung („SOW“) wird gemäß dem Master SaaS Agreement (dem „VERTRAG“) zwischen Cyera und dem Kunden ausgestellt, einbezogen und unterliegt dessen Bestimmungen. Sie legt die spezifischen Bedingungen für die in dieser SOW genannten Dienstleistungen fest. Die Kombination der Bedingungen des SaaS-Lizenzvertrags, des Bestellformulars und der Bestimmungen dieser SOW bildet zusammen den Vertrag zwischen den Parteien in Bezug auf die Dienstleistungen. Soweit es zu einem Widerspruch zwischen der SOW und dem VERTRAG kommt, hat der VERTRAG Vorrang. Alle in dieser SOW nicht definierten, großgeschriebenen Begriffe haben die im Vertrag zugewiesene Bedeutung.

1. Zusammenfassung für das Management

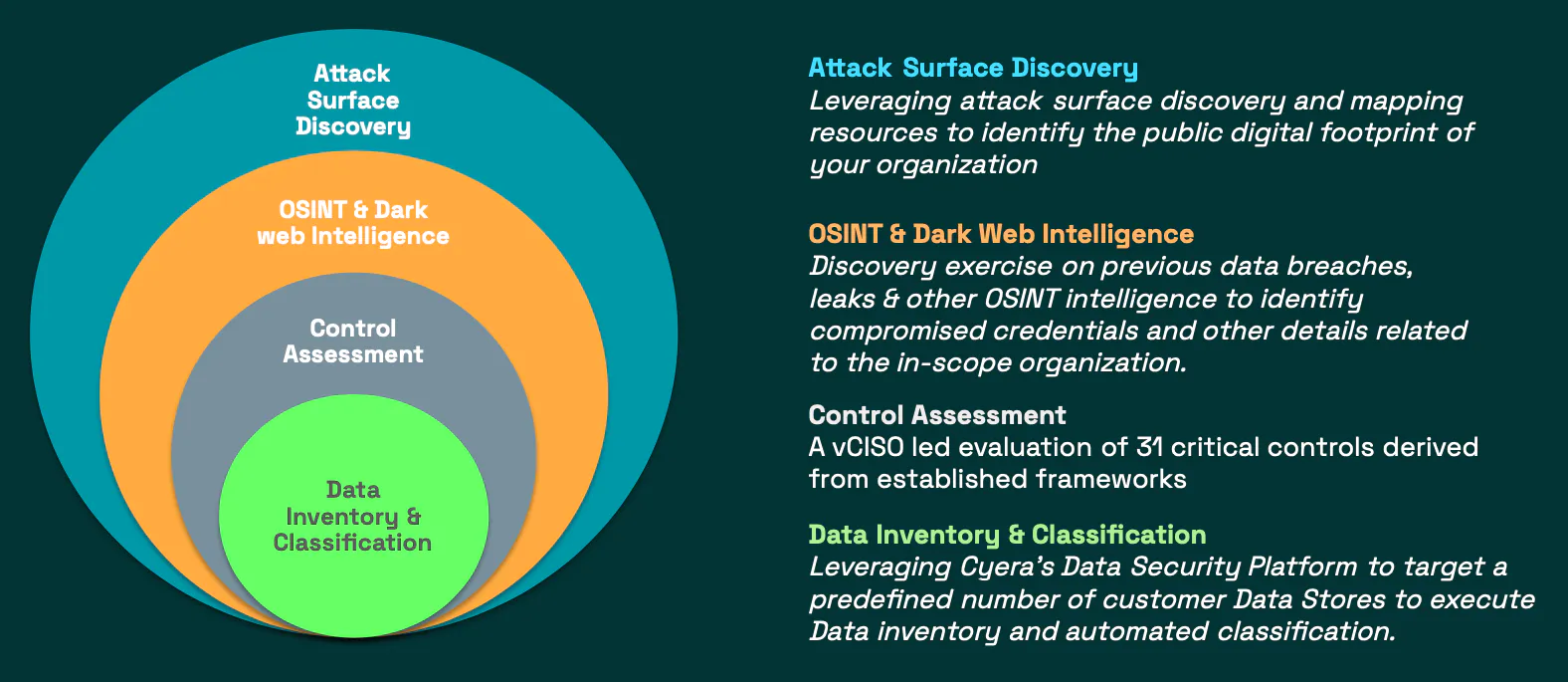

Die Cyera DRA / BRA bietet eine umfassende, ansprechende und praxisnahe Lösung, um die Datensicherheits- und Vorbereitungsmaßnahmen Ihrer Organisation auf Datenschutzverletzungen zu bewerten. Durch den Einsatz von 31 entscheidenden Kontrollen, der fortschrittlichen Datensicherheitsplattform von Cyera sowie Erkenntnissen aus OSINT- und Dark-Web-Quellen liefern wir umsetzbare Erkenntnisse, die genau auf Ihr einzigartiges Betriebsumfeld zugeschnitten sind.

Cyera hat einen innovativen Ansatz zur Entdeckung und Klassifizierung von Cloud-Daten entwickelt. Die Plattform kombiniert maschinelles Lernen, eine passive, agentenlose Architektur und geführte Abhilfemaßnahmen, die:

- Liefern Sie zeitnahe Datenklassifizierung und Risikobewertung mit erhöhter Präzision und Trefferquote

- Minimieren Sie den Aufwand für die Klassifizierung und Kontextualisierung von Daten

- Kontinuierliche Überwachung von Änderungen bei der Datenklassifizierung und dem Risiko

- Bieten Sie eine einheitliche Klassifizierung, Risikobewertung und Behebung über SaaS, PaaS und IaaS hinweg für strukturierte und unstrukturierte Daten.

Im Rahmen dieses SOW stellt Cyera dem Kunden seine Lösung sowie unterstützende Dienstleistungen zur Verfügung, um die Sicherheit, Governance, den Datenschutz und das Risikomanagement von Cloud-Daten zu verbessern:

- Datenentdeckung, Klassifizierung und Kontextualisierung von strukturierten und unstrukturierten Daten

- Integritätsvalidierung für Datenschutz- und Governance-Programme aus der Perspektive sensibler Daten in Cloud-Provider-Umgebungen

- Stellen Sie dem Kunden eine Zusammenfassung der bestehenden Angriffsfläche des Datenrepositorys zur Verfügung

- Stellen Sie eine Übersicht über den digitalen Fußabdruck des Kunden in Bezug auf die externe Angriffsfläche bereit.

- Geben Sie dem Kunden eine Zusammenfassung der kompromittierten Anmeldedaten bestehender Domänenbenutzer sowie anderer öffentlich zugänglicher, offengelegter Daten.

2. Detaillierte Vorgehensweise

Kontrollüberprüfung / Vom virtuellen CISO geführte Bewertung von 31 kritischen Kontrollen, abgeleitet aus etablierten Rahmenwerken (CIS, COBIT 2019, DAMA-DMBOK, ISO/IEC 27001, NIST SP 800-53, NIST CSF): Bietet eine umfassende Abdeckung von Datenstrategie- und Cybersicherheitsaspekten im Zusammenhang mit Daten.

31 datenzentrierte Kontrollen genutzt:

- Richtlinie zur Datenverwaltung

- Datenverantwortungsrollen

- Ausrichtung der Datenstrategie

- Datenklassifizierung und -kennzeichnung

- Regulatorisches Compliance-Management

- Zugriffssteuerungsrichtlinien

- Datenqualitätsmanagement

- Datenlebenszyklus-Management

- Datenschutzmanagement

- Datenarchitektur und -design

- Datenintegration und Interoperabilität

- Datensicherheitsmaßnahmen

- Sensibilisierung und Schulung zur Sicherheit

- Kontinuierliche Bedrohungsüberwachung und -aufklärung

- Endpunktsicherheitsverwaltung

- Stammdatenmanagement (MDM)

- Richtlinien zur Datenaufbewahrung und Archivierung

- Verfahren zur Datenentsorgung

- Datenanalyse-Fähigkeit

- Programme zur Datenkompetenz

- Kontinuierliche Datenverbesserung

- Data-Governance-Ausschüsse

- Risikobewertung und -management

- Vorfallreaktionsplanung

- Drittanbieter-Datenmanagement

- Leistungskennzahlen (KPIs)

- Echtzeit-Datenüberwachung

- Dateninnovation und Anpassungsfähigkeit

- Technisches Schwachstellenmanagement

- Testen der Reaktionsfähigkeit auf Vorfälle

- Datenmanagement für Fusionen und Übernahmen

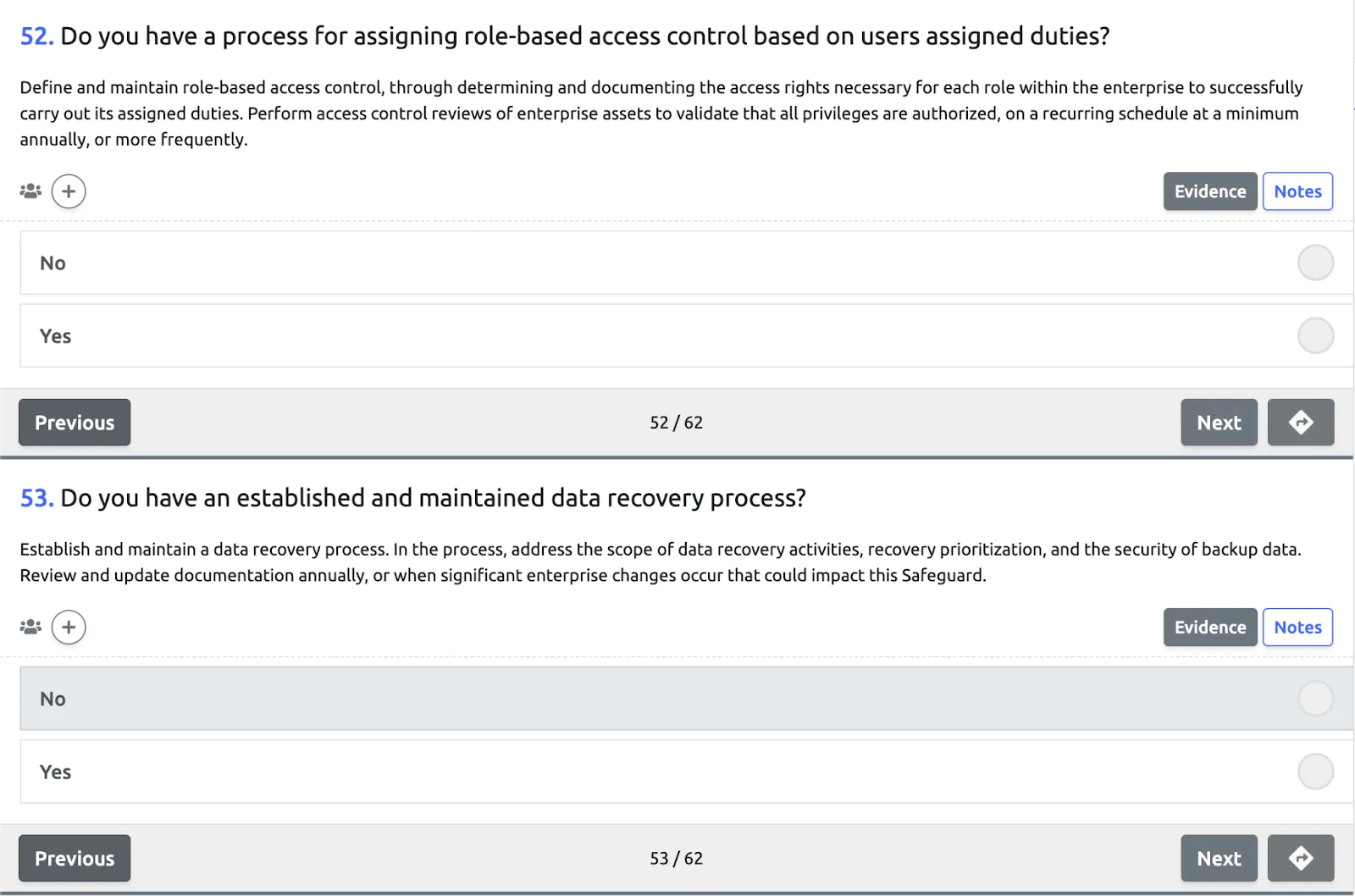

Kontrollüberprüfungs-Eingabe (Beispiel):

Kontrollüberprüfungs-Ausgabe (Beispiel):

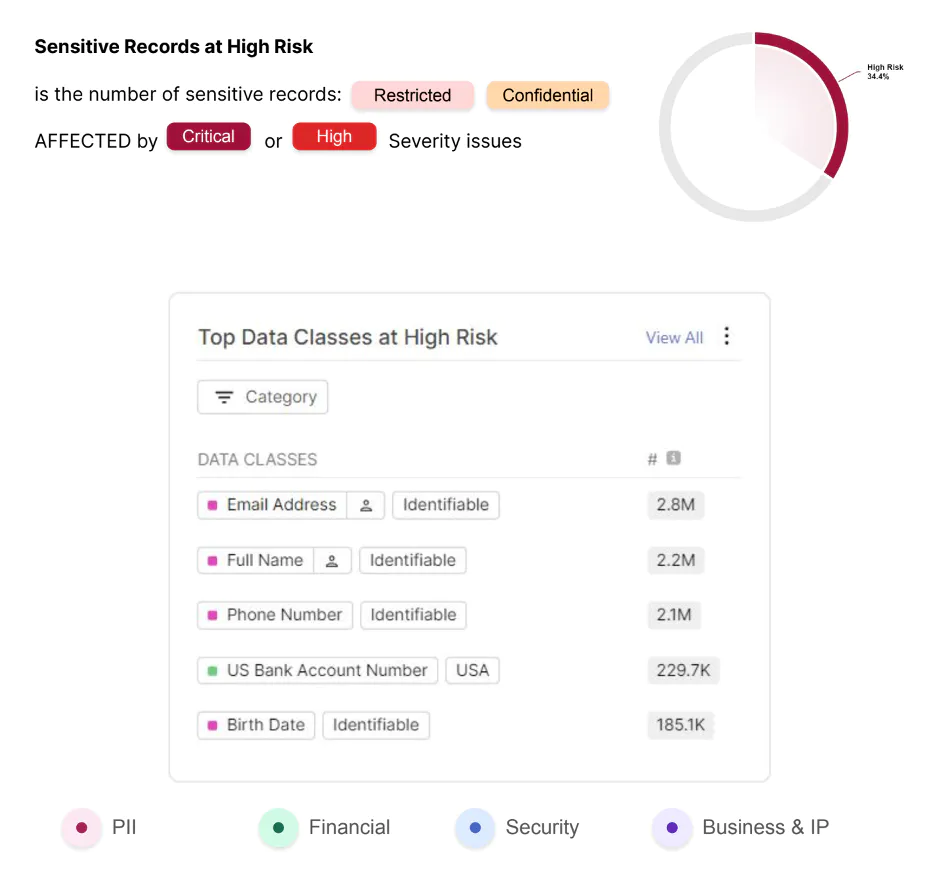

Cyera Data Discovery & Classification-Übung: Mit der Data Security Platform von Cyera können Kunden bis zu einer vordefinierten Anzahl von Datenspeichern und/oder einem bestimmten Datenvolumen für die Erkennung und Klassifizierung auswählen.

Ergebnis der Übung zur Datenentdeckung und -klassifizierung (Beispiel):

Vorbereitung auf Sicherheitsvorfälle / Tabletop-Übungen:

- Vorbereitungsaktivitäten für Tabletop-Übungen zum Umgang mit Sicherheitsverletzungen, geleitet von vCISO-Ressourcen:

- Beispiel für ein Tabletop-Szenario 1: Vorfall und Reaktion im Bereich Datenschutz und Datensicherheit

- Beschreibung: Der CEO lädt die Mitarbeiterdatenbank als Excel-Datei herunter und sendet sie unverschlüsselt an die Personalabteilung, wodurch sensible Daten offengelegt werden.

- Beispiel für ein Tabletop-Szenario 2: Sicherheitsverletzung am Endpunkt und Reaktion

- Beschreibung: Ein böswilliger Akteur nutzt eine Schwachstelle im Laptop eines Mitarbeiters aus, um Zugriff auf das Netzwerk zu erhalten.

- Beispiel für ein Tabletop-Szenario 1: Vorfall und Reaktion im Bereich Datenschutz und Datensicherheit

Open Source Intelligence (OSINT) ist die Sammlung und Analyse von Daten, die aus offenen Quellen (verdeckten Quellen und öffentlich zugänglichen Informationen) gewonnen werden, um verwertbare Erkenntnisse zu gewinnen.

Unter Nutzung von OSINT- und Dark-Web-Intelligence-Ressourcen führen Sie eine Recherche zu früheren Datenpannen und Leaks durch, um kompromittierte Zugangsdaten und weitere Expositionsdetails im Zusammenhang mit der im Scope befindlichen Organisation zu identifizieren.

Übung zur Entdeckung der externen Angriffsfläche:

Attack Surface Discovery ist eine erste Phase der Aufklärung, bei der öffentlich auffindbare Assets gesucht werden, die zu einer bestimmten Organisation gehören. Cyera nutzt branchenübliche Methoden, um den digitalen Fußabdruck einer festgelegten Zielorganisation zu identifizieren und alle IT-Assets zu erfassen, die extern dem Internet ausgesetzt sind. Ziel dieser Phase des Engagements ist es, relevante Risiken im Bereich der Cyberhygiene aufzuzeigen, die direkte oder indirekte Auswirkungen auf die der Organisation anvertrauten Daten haben könnten.

Abschließendes Ergebnis der Datenrisikobewertung:

- Zusammenfassung für das Management: Überblick auf hoher Ebene über die wichtigsten Ergebnisse und den Mehrwert der Bewertung.

- Detaillierte Ergebnisse: Umfassende Analyse jeder Kontrolle mit Hervorhebung von Stärken und Verbesserungsmöglichkeiten.

- Risikobewertung: Identifizierung und Analyse der wichtigsten Risiken sowie Strategien zur Risikominderung.

- Empfehlungen: Umsetzbare Schritte zur Verbesserung der Datenstrategie und der Cybersicherheitsreife.

3. Geltungsbereich

A. Voraussetzungen

Um das Onboarding zu ermöglichen, muss der Kunde der Cyera-Anwendung Zugriff auf die relevanten Cloud-Umgebungen gewähren. Der Kunde ist dafür verantwortlich, die Cyera-Zugriffsrollen und -Infrastruktur (sofern zutreffend) in seiner relevanten Cloud-Umgebung bereitzustellen.

Der Umfang dieser Datenrisikobewertung ist auf Folgendes beschränkt:

- 500 TB Daten

- 3.000 SaaS-Nutzer

- Bis zu 2 Domains / OSINT - Darkweb-Analyse

- Zugriff auf die Ergebnisse der Cyera-Plattform für 30 Tage nach Abschluss der Zusammenarbeit.

B. Nicht im Geltungsbereich enthaltene Punkte

- Externe Penetrationstests

- Externer Schwachstellen-Scan

- Erneutes Scannen von eingeschränkten Daten-Repositories nach erfolgreichem Abschluss

C. Arbeitsort

Alle Arbeiten werden remote durchgeführt.

D. Aktivitäten

Cyera führt die folgenden Aktivitäten durch, um den Kunden bei der Einführung und Nutzung der Cyera-Anwendung zu unterstützen. Viele dieser Aktivitäten sind aufeinanderfolgend und hängen von der Fertigstellung der Aktivitäten in der vorherigen Phase ab.

Cyera arbeitet mit dem Kunden zusammen, um:

- Legen Sie die Meeting-Frequenz und bevorzugte Kommunikationskanäle fest

- Technische Implementierung abschließen

- In-Scope-Konten in der Cyera-Anwendung einbinden

Cyera:

- Führt eine erste Bestandsaufnahme der Vermögenswerte in der relevanten Cloud-Umgebung durch

- Leitet die erste Benutzerschulungssitzung

- Führt eine OSINT-Übung durch

- Führt eine Übung zur externen Angriffsfläche durch

- Führen Sie Interviews / Frage-Antwort-Sitzungen mit Kundenvertretern durch.

Ergebnis: Erste Asset-Inventarisierung (Cyera-Plattform), Kontrollzuordnung und Q&A abgeschlossen

E. Zeitplan:

Die Dauer jeder Phase basiert auf Cyeras besten Schätzungen und unserer umfangreichen Erfahrung mit ähnlichen Implementierungen. Abhängig von den spezifischen Anforderungen und dem Grad der Einbindung des Kunden kann Cyera möglicherweise vorrangige Scans und die oben aufgeführten Dienstleistungen vorzeitig bereitstellen.

4. Vorschlag

A. Pflichten des Kunden

- Der Kunde ist verpflichtet, der Cyera-Anwendung den erforderlichen Zugriff auf die betroffenen Cloud-Umgebungen zu gewähren.

- Der Kunde ist verpflichtet, die notwendigen Ressourcen wie Daten und Ausrüstung zur Unterstützung des Onboardings bereitzustellen.

- Der Kunde ist verpflichtet, während der gesamten Laufzeit des Projekts internes Personal für Interviews, Klärungen usw. für Cyera-Ressourcen bereitzustellen.

B. Annahmen und Abhängigkeiten

Das Projekt, das Angebot und die geschätzten Zeitpläne basieren auf den folgenden wichtigen Annahmen. Die Parteien sind sich einig, dass jede Änderung dieser Annahmen zu einer Anpassung des Angebots, des Projektumfangs oder der geschätzten Lieferzeiten führen kann.

- Cyera und der Kunde werden sich auf Cloud-Konten und -Assets („Konten“) einigen, die für das Onboarding und das Scanning vorgesehen sind. Die in den Geltungsbereich fallenden Konten werden den Cyera-Lizenzen des Kunden entsprechen und im gemeinsam genutzten „Success Plan“-Dokument dokumentiert.

- Der Kunde wird die Standardbereitstellungsskripte der Cyera-Plattform nicht verändern (z. B. durch Entfernen oder Einschränken von Berechtigungen).

- Die Cyera-Plattform ist mit der Cloud-Umgebung des Kunden kompatibel, einschließlich, aber nicht beschränkt auf die Software- und Infrastruktur-Lizenzen, Konfigurationen und Versionen des Kunden. Cyera wird wirtschaftlich vertretbare Anstrengungen unternehmen, um Inkompatibilitätsprobleme zu beheben.

- Für das Projekt erforderliche Software oder Dienste von Drittanbietern werden dem Cyera-Team zur Verfügung stehen und zugänglich sein.

- Jegliche Änderungen am Projektumfang erfordern einen Änderungsantrag, und alle zusätzlichen Arbeiten oder Ausgaben außerhalb des Umfangs bedürfen einer zusätzlichen Vereinbarung und können zu zusätzlichen Gebühren führen.

- Alle vom Kunden gestellten Anpassungswünsche sind im Rahmen des Projekts und der Möglichkeiten von Cyera umsetzbar und werden den Projektzeitplan oder das Budget nicht wesentlich beeinflussen.

- Cyera ist nicht verantwortlich für unbefugten Zugriff auf Kundenvermögen während oder nach der Zusammenarbeit.

- Cyera ist im Rahmen dieses Engagements nicht für Ausfälle von Datenquellen verantwortlich.