L'impératif du RSSI : tirer parti du DSPM pour transformer la visibilité de la sécurité des données

.avif)

Au cours de ma carrière en tant que CISO et de mes années de conseil en cybersécurité, j'ai été témoin d'une transformation remarquable de notre secteur. À l'époque, le paysage de la sécurité était relativement simple. Nous construisions des périmètres solides, contrôlions les points d'accès et nous concentrions sur l'éloignement des menaces.

Ces jours sont révolus — et s'en tenir à des approches dépassées a un véritable coût.

Aujourd'hui, les données circulent en continu entre les plateformes cloud, les applications SaaS, les systèmes sur site et les appareils terminaux. Les approches de sécurité traditionnelles, toujours centrées sur l'infrastructure, les terminaux et les réseaux, ne parviennent pas à protéger ce que les attaquants recherchent réellement : vos données. Ce décalage fondamental a créé un besoin urgent d'adopter une approche révolutionnaire.

Le point de rupture de la sécurité traditionnelle

Au cours des dernières années, j'ai conseillé des conseils d'administration et des équipes dirigeantes dans divers secteurs. Le même schéma se répète : des investissements massifs dans des outils de sécurité, mais aucune réponse claire à trois questions essentielles :

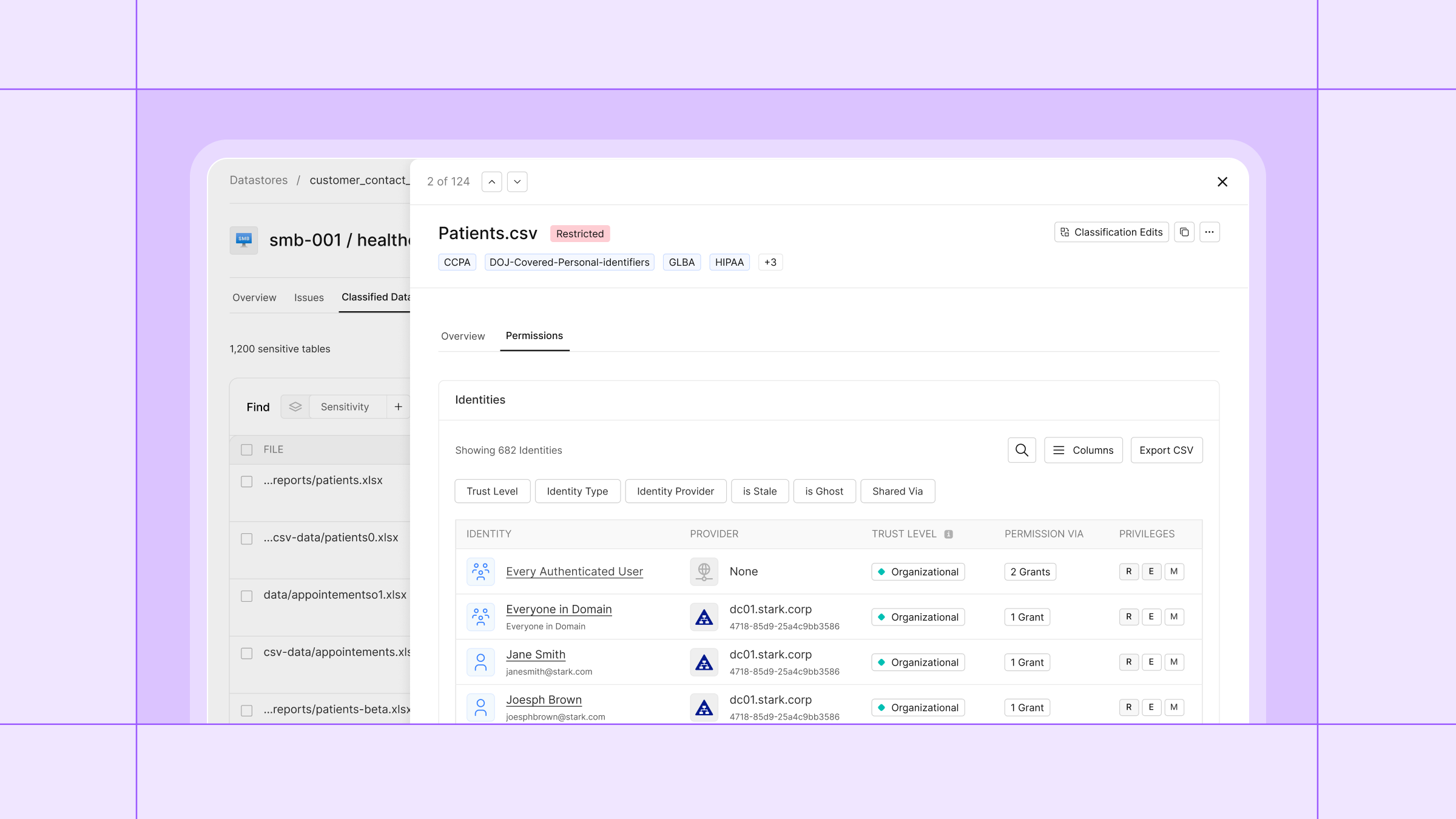

- Où se trouvent nos données sensibles ?

- Qui y a accès ?

- Comment est-ce protégé ?

Sans réponses, les équipes de sécurité sont contraintes de rester réactives. Les incidents surviennent, et vous vous précipitez pour les gérer. Ce n'est pas un problème d'outils, mais un problème de visibilité. Et plus vous opérez dans l'obscurité, plus le risque est grand.

Les données le confirment :

- 67 % des organisations hébergent des données sensibles dans le cloud public, mais seulement 31 % disposent d'une visibilité unifiée sur l'ensemble des environnements. (Cloud Security Alliance)

- Près de la moitié des entreprises ont subi une violation de données dans le cloud. (Ponemon Institute)

- Et 49 % de ces violations sont dues à une mauvaise configuration — impliquant souvent des données exposées publiquement ou non chiffrées. (Cloud Security Alliance)

Les menaces internes malveillantes et les failles zero-day sont bien réelles, mais elles ne sont pas les seules. Certains des plus grands risques proviennent des failles du quotidien : des données sensibles copiées dans des environnements d’analyse sans supervision, des accès laissés ouverts après la fin d’un projet, des sauvegardes contenant des données personnelles (PII) qui n’ont jamais été chiffrées. Ce ne sont pas des cas exceptionnels : ils sont courants, et bien souvent invisibles jusqu’à ce qu’il soit trop tard.

C'est ici que les outils traditionnels atteignent leurs limites. Ils n'ont pas été conçus pour suivre les données.

Présentation de DSPM : un modèle de sécurité axé sur les données

Data Security Posture Management (DSPM) propose une nouvelle voie à suivre. Elle place les données au cœur de votre programme de sécurité, rendant vos contrôles existants plus intelligents et, dans certains cas, les remplaçant entièrement.

Pensez à l’évolution de la prévision météorologique. Les météorologues n’ont pas cessé de suivre les tempêtes, mais ils sont devenus meilleurs pour prédire leur trajectoire, leur intensité et les mesures à prendre avant qu’elles n’atteignent la terre. DSPM adopte la même approche proactive pour la sécurité des données : visibilité continue, modélisation plus intelligente des risques et action précoce—avant que des dommages ne surviennent.

DSPM repose sur trois capacités essentielles :

1. Découverte et classification complètes des données

Ce n'est pas une analyse ponctuelle. Ce n'est pas une correspondance par regex. DSPM offre une découverte continue et automatisée sur l'ensemble de vos environnements—cloud, SaaS, sur site, hybride. Il crée un inventaire en temps réel de l'emplacement de vos données sensibles et de leur utilisation. Cela inclut les données fantômes, les dépôts de données fantômes et les données non structurées qui sont souvent invisibles pour les outils traditionnels.

2. Analyse de l'exposition basée sur les risques

Une fois que vous savez où se trouvent vos données, l'étape suivante consiste à comprendre les risques. DSPM cartographie les accès, le contexte et les contrôles pour révéler ce qui est réellement exposé. Cela pourrait être :

- Identifiants en texte clair stockés dans les fichiers de configuration

- Ouvrir l'accès externe aux données sensibles

- Données réglementées non chiffrées (PCI, PII, PHI)

- Exposition publique due à des contrôles d'accès mal configurés

Cela aide les équipes de sécurité à ne plus courir après les alertes et à se concentrer sur la résolution des problèmes les plus importants.

3. Surveillance continue et remédiation

La posture n'est pas un exercice ponctuel. DSPM offre aux équipes une surveillance continue pour anticiper les risques - en révélant les changements d'exposition, en identifiant les vulnérabilités émergentes et en signalant les nouvelles menaces dès leur apparition. Les équipes peuvent agir plus rapidement - avec moins de bruit - et maintenir une posture alignée à mesure que les environnements évoluent.

Pourquoi cela est important pour l'entreprise

La valeur de DSPM va bien au-delà de la sécurité. Lorsqu'il est mis en œuvre efficacement, il apporte des avantages commerciaux tangibles :

- Innovation accélérée : Les équipes de sécurité peuvent soutenir en toute confiance les initiatives numériques, sachant qu'elles ont une visibilité sur les risques liés aux données.

- Efficacité opérationnelle : la découverte et la priorisation automatisées éliminent les efforts manuels et réduisent la fatigue liée aux alertes

- Conformité réglementaire : Une surveillance continue garantit le respect permanent des exigences en évolution

- Optimisation des coûts : L'identification des stockages de données redondants ou oubliés permet de réduire les dépenses de stockage et de traitement

Comme me l'a récemment dit un CISO du secteur de la santé :

DSPM a transformé nos opérations de sécurité, passant d'une lutte réactive contre les incendies à une gestion stratégique des risques, et nous a aidés à identifier et à corriger une exposition critique qui aurait pu entraîner une violation significative affectant les données des patients.

Première étape : savoir où vous en êtes

Vous n'avez pas besoin de remplacer vos outils existants pour agir. Une évaluation des risques liés aux données est la manière la plus rapide et la plus intelligente de commencer — elle révèle quelles données vous possédez, où elles se trouvent et à quel point elles sont réellement exposées.

L'équipe des services de conseil Cyera a rassemblé des informations issues d'évaluations clients réelles dans un nouveau rapport : Les 5 principales conclusions des évaluations des risques liés aux données de Cyera.

C'est une ressource pratique pour vous aider à évaluer votre posture actuelle et à prioriser ce qu'il faut corriger en premier.

Téléchargez-le maintenant — et faites le premier pas vers une visibilité et un contrôle total de vos données.

Obtenez une visibilité complète

avec notre évaluation des risques liés aux données.