7 Required Capabilities to Understand and Act on Data Exposures

Traditional tools from data catalogs to agent-based data discovery claim to provide a complete view of data, but lack the breadth and depth that security teams need to understand and take action on sensitive data.

These tools are generally slow to deploy and need expert guidance to use, taking months and even years to capture a subset of a company’s data. Because the underlying architecture relies on traditional connectors to each and every datastore, the process of populating an inventory of data is manual, requiring developers to initiate and maintain the connection. Basic classification is natively available in such tools, but does not generate meaningful context needed to accurately describe the risk associated with the data.

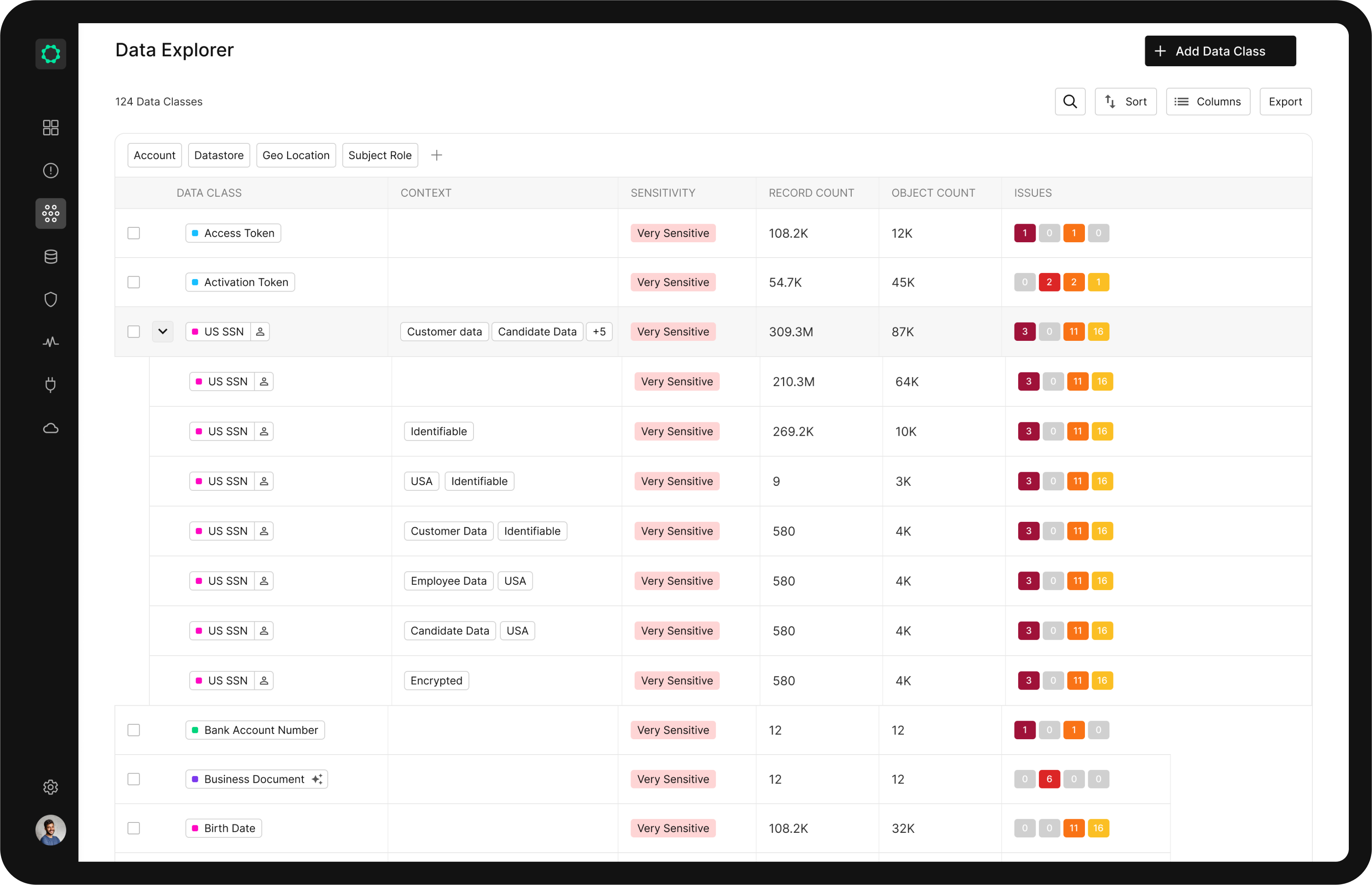

Cyera’s Unified Data Explorer takes a different approach by giving you an intuitive and easy way to understand where your data is and manage sensitive data exposures; thereby reducing the attack surface and improving your security posture.

What security professionals need to understand about their data

1. All of their multi-cloud data

Threats to data are not isolated to a few public clouds, but can be found across your entire data landscape. Attackers don’t care if the data is formatted differently or came from an unapproved data store; if attackers can gain value from it, then it is a target for compromise.

That is why we provide multi-cloud coverage of your sensitive data across SaaS, IaaS, and PaaS. This includes providing visibility of known and unknown data, as well as structured and unstructured data.

2. Instant and effortless visibility

There’s no need to install agents or point to individual data stores. It doesn’t have to take months to classify data and then validate the results of questionable accuracy.

With the Unified Data Explorer, you can get a view of all of your sensitive data in as little as a day. We leverage a simple, agentless connection to sync with your data sources and start performing data classification. Because the classification engine utilizes novel machine learning (ML) and natural language processing (NLP) approaches and conducts environment-specific analysis, the data classes and context assigned to your data is highly accurate. This means no rigorous manual tuning for you to achieve a trusted view of your sensitive data.

3. Deep Context

The context provided by traditional tools are either limited or incomplete. Context may include some data classes, but it doesn’t cover all of your data. It doesn’t provide depth in telling you about the data: its characteristics, environment where it resides, associated risks, or the controls in place to protect it.

To give a few examples, the Unified Data Explorer show us context related to:

- Data Subject Residency such as California or France

- Data Subject Role including customer or employee

- Data-level Protection Method indicating presence of masking, tokenization, encryption, hashing or exposure as plaintext

- Identifiability of data indicating if it can be linked to an individual

- Data Representation as either real or synthetic data

4. Proximity of Data

While knowing what data class you have can be helpful, it should be thought of as a first step. However, data risks shouldn’t be assessed in isolation. The presence and combination of data classes can elevate the sensitivity of data.

In the Unified Data Explorer, we highlight sensitive data classes and show how those data classes are connected. “Drug name” by itself may be moderately sensitive, but when placed in close proximity to “patient data” or “patient,” that may be enough information to reveal the identity of the individual along with real medical information, making it very sensitive.

5. A Single Source of Truth

Data may reside in silos, but your oversight and control of data doesn’t have to.

The Unified Data Explorer is a central location where you can see what sensitive data you have across the data landscape. Then, you can drill down to understand the details of any data class. Let’s take a look at the data class, “email address.” By drilling down, we can answer:

- How many times is “email address” found?

- What data stores contain “email address” and how is it distributed across those data stores?

- Who are the users with access and what are their permissions regarding “email address?”

- What exposures put “email address” at risk?

- What additional business context can help us understand how the data is used (for example cloud provider tags)?

- What insights can we glean from the data?

6. Intelligent and AI-Generated Insights

Have a question about your data and its exposure? No need to open a bunch of disparate tools or chase down your data colleagues.

It’s easy to find the answers you need. You can easily pinpoint where customer data is located, then figure out if those customers are German residents but with data hosted in the US. You can uncover whether or not credential information is stored as encrypted or if 95% of it is unintentionally exposed as plaintext.

The Unified Data Explorer goes one step further and leverages OpenAI to surface helpful insights that may not be obvious at a glance. If you’re auditing users who have access to “email address,” you’ll want to know their identities and the purpose for accessing the data. Our OpenAI-driven insights will tell you if the user belongs to an actual employee or a machine. For machine users, we’ll tell you the likely purpose for access: a service requires access to create Power BI reports or perform mapping and geographic analysis for an app.

7. Actionable prioritization of issues

What’s the point of knowing so much about your data and its exposures if you can’t take action to remediate it?

While you can hunt for potential issues related to specific data by utilizing the Unified Data Explorer, you can also automatically push prioritized alerts generated in Cyera into your existing SIEM. Alerts come with information about the issue such as at-risk data classes and remediation guidance, helping to accelerate mean-time-to-respond (MTTR).

How to achieve a unified view of sensitive data

By adopting the Unified Data Explorer that's part of the Cyera data security platform, you can more easily:

- Find and remove the data classes you shouldn’t be collecting

- Show auditors what customer data you have as well as the controls in place to secure the data

- Quantify your sensitive data risk exposure, for example, by knowing the number of patient records you have

Cyera’s data security platform provides deep context on your data, applying correct, continuous controls to assure cyber-resilience and compliance.

Cyera takes a data-centric approach to security, assessing the exposure to your data at rest and in use and applying multiple layers of defense. Because Cyera applies deep data context holistically across your data landscape, we are the only solution that can empower security teams to know where their data is, what exposes it to risk, and take immediate action to remediate exposures and assure compliance without disrupting the business.

Start gaining visibility and control over your sensitive data by scheduling a demo today.

.jpg)

.svg)