Pourquoi l'identité doit faire partie de la sécurité des données

.avif)

La nécessité de rendre les données accessibles à l'entreprise a naturellement conduit à une multiplication des identités d'entreprise ayant besoin d'accéder à ces données. Ces identités englobent aussi bien des identités humaines, comme les auditeurs externes, les fournisseurs et les employés, que des identités non humaines, telles que les copilotes IA, les applications et les services. Et leur nombre augmente rapidement.

« L'identité et les données sont les deux faces d'une même pièce. Ce sont aussi les deux surfaces d'attaque qui connaissent la croissance la plus rapide. » - Tamar Bar-Ilan, cofondatrice et CTO, Cyera.

Les responsables de la sécurité subissent désormais une pression fulgurante de la part de l'entreprise pour passer d'une mentalité du « besoin de savoir » à une mentalité du « besoin de partager » – une évolution des principes du zero trust, largement adoptés comme une véritable doctrine dans le secteur de la sécurité depuis 15 ans. Ils doivent veiller à ce que la sécurité ne soit plus perçue comme un obstacle pour l'entreprise et pour les initiatives axées sur les données que l'entreprise vise à mettre en œuvre.

Pourquoi Cyera a intégré l'identité à la sécurité des données

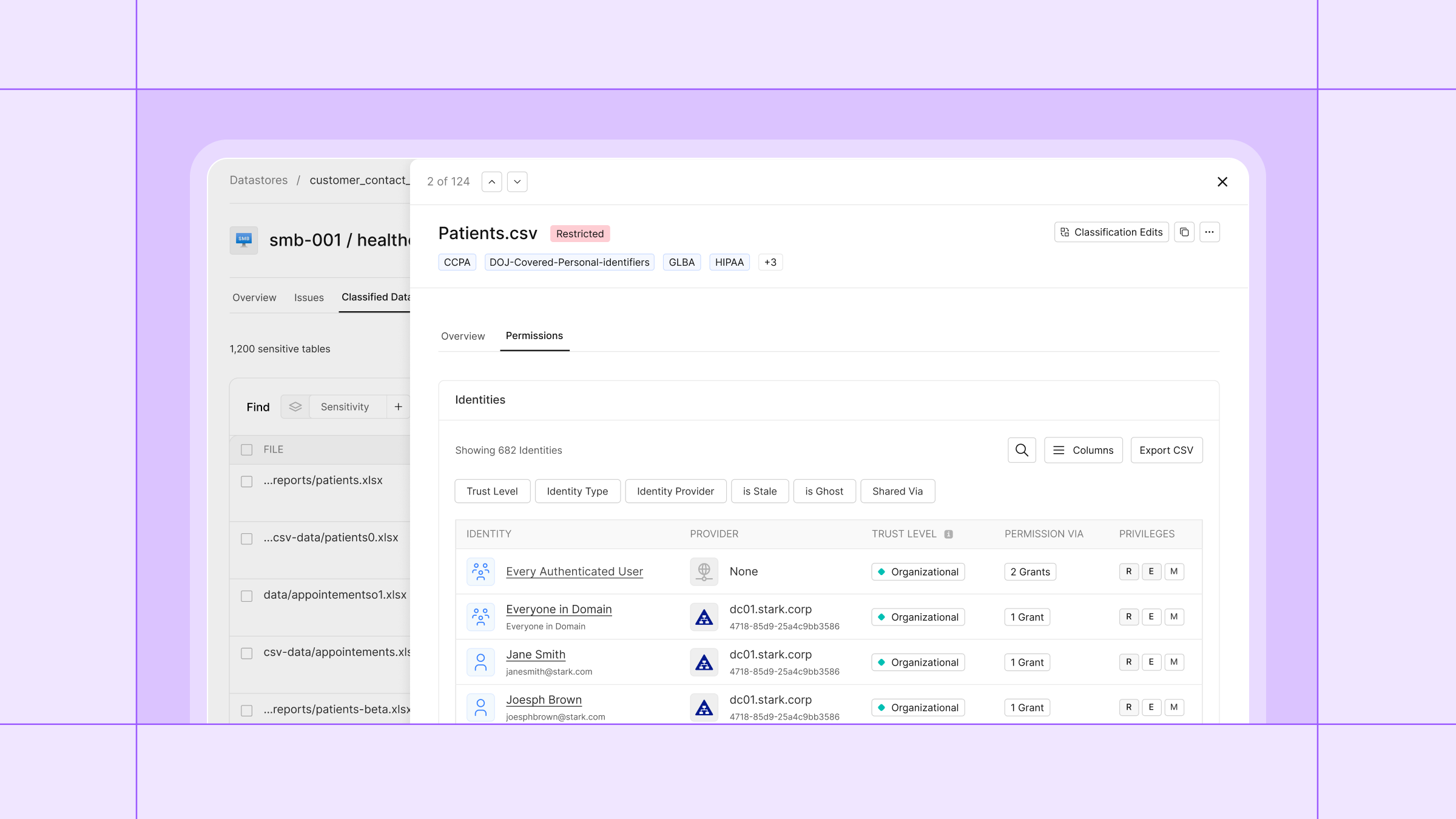

La découverte a toujours été au cœur de notre activité. C’est pourquoi nous avons lancé notre solution DSPM en 2021, avec pour mission d’aider nos clients à découvrir et classifier les données dans l’ensemble de leur environnement, de manière simple, évolutive et très précise. Mais la découverte des données n’était qu’un début. Les clients ont commencé à nous demander si nous pouvions aussi les aider à découvrir QUI avait accès aux données sensibles. Cela leur permettrait alors de déterminer si l’accès aux données était nécessaire ou non, et de ne partager les données qu’avec les identités qui en avaient absolument besoin. Cela les aiderait également à mieux réagir en cas d’incident lié aux données, car la première question après un incident est toujours « quelles données ont été impactées ? », puis « eh bien, qui, ou quoi, avait accès à ces données sensibles ? »

Nous nous sommes mis au travail.

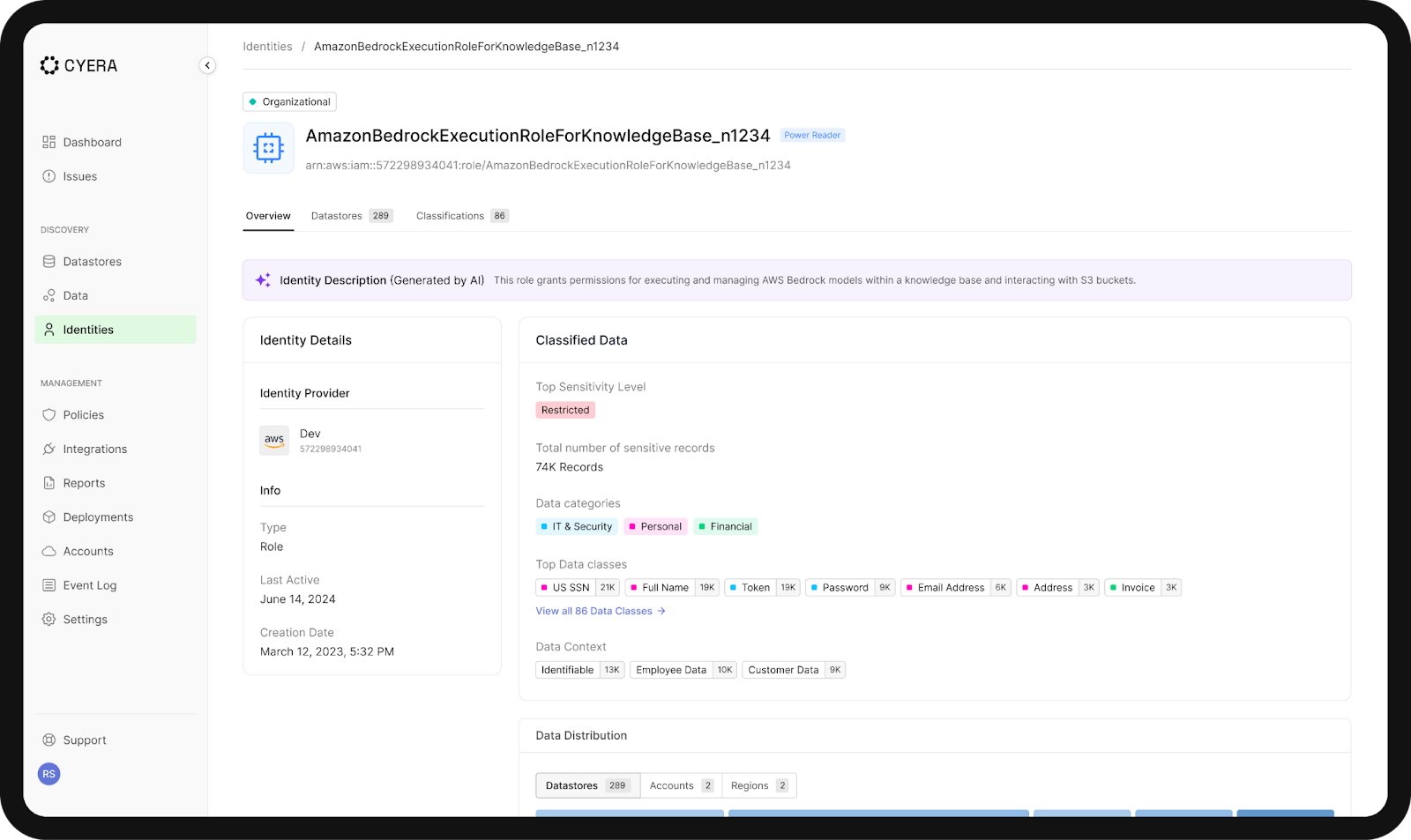

Nous savions que notre capacité à classifier les données avec une précision de 95 % constituait un avantage tactique, car la qualité de la visibilité des accès dépend directement de la qualité de la classification des données. Les clients de Cyera Identity bénéficieraient naturellement de notre solution Cyera DSPM. Nous savions qu'il nous faudrait examiner de près l'identité et sa relation avec les données. Nous savions également que les identités devraient inclure des identités internes et externes, et ne pas se limiter uniquement aux humains.

Ce que nous ne savions pas – et que nous avons découvert – c’est que la plupart des clients étaient extrêmement préoccupés par les identités non humaines. Cela s’explique en grande partie par le manque de contrôles de sécurité axés sur ces identités, ainsi que par le nombre croissant d’exploits qui les ciblent.

Ce que nous avons développé nous a non seulement permis de donner à nos clients les moyens de rendre les données accessibles en toute sécurité, mais a également changé la dynamique de l'ensemble du secteur de la sécurité. À partir de maintenant, l'identité et les données sont fondamentalement liées.

Avec la nouvelle disponibilité de Cyera Identity, nous aidons les clients à relever certains des plus grands défis auxquels ils sont confrontés en matière de sécurité des données :

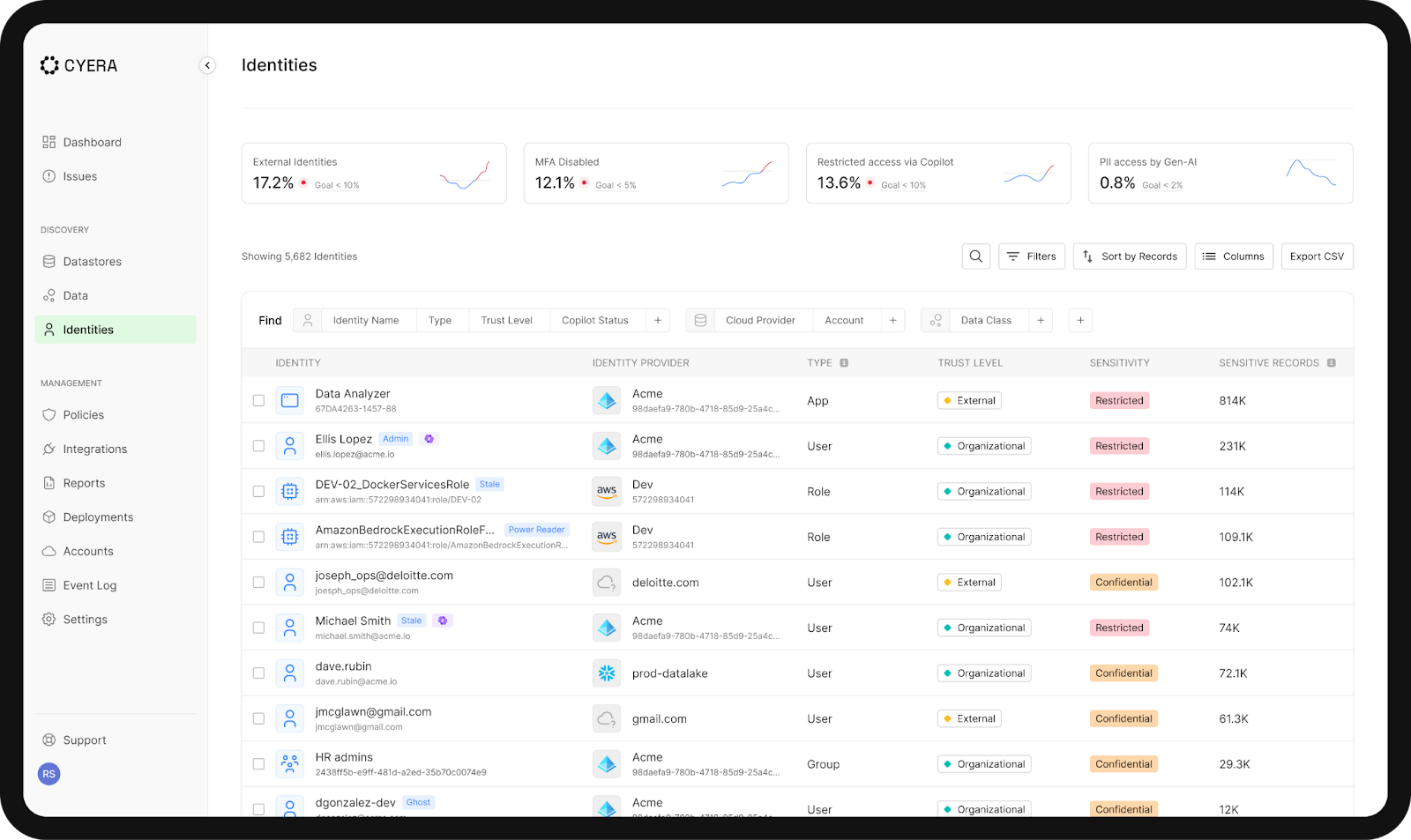

Découvrez les identités au sein de votre environnement - Le module détecte les identités dans votre environnement et détermine un niveau de confiance pour chacune d'elles. Ce niveau de confiance peut être externe, externe de confiance ou organisationnel.

Comprendre le contexte dans lequel cette identité a accès aux données - Identifiez si cette entité était interne ou externe, humaine ou non humaine, si elle avait l’authentification multifacteur (MFA) activée, s’il s’agissait d’utilisateurs fantômes ou d’utilisateurs inactifs. Ce contexte est essentiel étant donné que les cyberattaques exploitent désormais ce type de contexte comme dans le cas de Snowflake.

Réduisez les accès excessifs - Obtenez des informations pour déterminer si l'accès aux données est réellement nécessaire ou non, et mettez cela en corrélation avec le niveau de sensibilité de ces données ainsi que le nombre total d'enregistrements. Prenez ensuite des mesures pour réduire tout accès inutile aux données.

Contrôlez le rayon d'action de l'IA – Découvrez si Microsoft Copilot, AWS Sagemaker ou une plateforme GenAI a accès à des données personnelles (PII), des informations sur la rémunération des employés, de la propriété intellectuelle (la recette secrète) ou toute autre donnée sensible. Utilisez ensuite ces informations pour réduire le risque de fuite de données par l'IA.

Dans le rapport de recherche de Gartner Predicts 2024 : IAM et la sécurité des données s’unissent pour résoudre des défis de longue date, le cabinet d’analystes évoque un avenir où les fournisseurs d’identité et de sécurité des données commencent à se rapprocher. Cela n’était jamais possible auparavant en raison de la fragmentation des fournisseurs et des processus internes cloisonnés. Pourtant, les données et l’identité restent deux des éléments clés du modèle de responsabilité partagée dont les clients doivent s’acquitter.

Avec Cyera Identity, l’époque où l’identité et les données étaient perçues comme séparées touche à sa fin : elles font désormais, et feront toujours, partie de la même histoire.

Obtenez une visibilité complète

avec notre évaluation des risques liés aux données.