Minimiser le rayon d'explosion dans le monde inexploré de la sécurité des données en IA

Vous l'avez déjà entendu. Il n'existe aucune partie de votre entreprise qui n'implique pas les données d'une manière ou d'une autre. Que vous soyez le RSSI d'une grande ville du Nord-Est chargé de fournir des infrastructures essentielles à vos citoyens, le plus grand détaillant du monde cherchant à réussir sur un marché du e-commerce très concurrentiel, ou une entreprise de santé souhaitant résoudre la maladie d'Alzheimer. Les données sont le moteur de tout.

Cela m'est revenu à l'esprit lors d'une conversation avec le RSSI d'une grande entreprise de divertissement qui développe du contenu en streaming pour ses clients – et qui concurrence des sociétés comme Netflix. Il a dit que s'il pouvait déterminer le pourcentage de son entreprise qui fonctionne grâce aux données, la valeur générée serait incroyable.

Ce qu'il voulait vraiment dire, c'est : dites-moi quelles sont les données auxquelles je dois accorder le plus d'importance, et je concentrerai mes efforts de sécurité là-dessus, au lieu d'essayer de tout surprotéger et de risquer de frustrer mes employés. Après tout, c'est au niveau des données que les dégâts sont les plus importants. Pourtant, bien que les données représentent le plus grand risque pour l'entreprise, la plupart des équipes de sécurité consacrent une part disproportionnée de leur temps à se concentrer sur des outils de sécurité annexes. Sécurité des terminaux, contrôles d'accès en ligne comme Security Service Edge – au lieu de connaître et de protéger les données. En fait, plus de 60 % des organisations estiment ne pas avoir une visibilité suffisante sur les données présentes dans leur environnement.

Ce serait comme concentrer tous vos efforts de sécurité sur le fourgon blindé Brinks, les distributeurs automatiques de la banque (les points d'accès) et l'itinéraire de ces fourgons, mais sans protéger le coffre-fort de la banque lui-même. Oui, il y aura un peu d'argent dans les fourgons pendant qu'ils circulent entre différentes agences ou magasins, oui il y aura quelques billets dans le distributeur automatique, et oui il est toujours important de s'assurer que l'itinéraire est rapide et sécurisé – mais c'est dans le coffre-fort que se trouvent les véritables joyaux de la couronne.

À mesure que l'IA devient de plus en plus présente sur le lieu de travail, elle crée un défi inédit pour les responsables de la protection des données. L'IA, qui pourrait bien être le secret de la plus grande ère de productivité de l'entreprise et qui est sur toutes les lèvres des membres du conseil d'administration, représente également une menace pour l'entreprise en raison du manque de garde-fous pour la réguler.

Résoudre ce défi nécessite un état d'esprit différent. Beaucoup de responsables de la sécurité avec qui je discute ont tendance à orienter la conversation sur l’IA autour de la question de la fuite des données sensibles – et finissent par poser des questions sur des technologies comme la DLP (nous savons tous ce que les gens pensent de la DLP). Oui, protéger les données volées est essentiel, mais la DLP appliquée à l’IA n’est encore qu’une extension naturelle de ce qui a toujours été fait, et cela ne suffit plus à l’ère de l’IA.

Un défi supplémentaire, potentiellement plus important, consiste à protéger réellement ce LLM personnalisé que votre équipe développe contre l’introduction de mauvaises données, que ce soit de manière malveillante ou accidentelle. Imaginez une entreprise du secteur de la santé dont le LLM, conçu pour le tout nouveau médicament contre Alzheimer, commence à intégrer des données incorrectes. Ou qui utilise accidentellement des données personnelles identifiables (PII) ou des données clients issues d’environnements de production – repoussant ainsi les limites de la conformité en matière d’IA. Cela fait également partie de la nouvelle frontière de la sécurité de l’IA, et explique pourquoi les approches traditionnelles ne sont plus adaptées.

Alors, par où commencer ? Le principal problème que je constate, c’est que la plupart des responsables de la sécurité ne connaissent tout simplement pas leurs données. Au fil du temps, ils ont adopté des solutions de découverte des données en silos, dont les capacités varient selon qu’il s’agisse de données structurées, non structurées ou semi-structurées. Ces solutions ont été conçues pour des environnements sur site et offrent souvent peu de fonctionnalités SaaS, cloud public ou PaaS. Cette combinaison toxique rend difficile l’identification des véritables joyaux qui se trouvent dans leur coffre-fort.

Puisqu'ils ne connaissent pas leurs données, ils ne savent pas qui y a accès ni comment ces données sont utilisées. Il devient alors difficile d'établir le lien entre les utilisateurs (individus, groupes d'utilisateurs ou entités non humaines) et ceux qui ont accès aux CoPilots IA, ou encore de savoir quelles données sont transmises au LLM de l'IA. Le problème du rayon d'action de l'IA est très, très réel.

Mais tout n'est pas sombre et désespéré. Ce que les organisations devraient faire, c'est prendre un instant, comprendre leurs données, puis déployer leur solution Copilot. Cela facilitera la vie sur le long terme. Pourquoi est-ce que je dis cela ? La plupart des équipes de sécurité ne réalisent pas comment fonctionnent les Copilots en ce qui concerne les règles d'accès par défaut. Des outils comme Microsoft CoPilot, Google Gemini, Amazon Sagemaker, Salesforce Einstein – ce ne sont que les premiers exemples impressionnants de ce qui deviendra un copilot pour chaque application. Mais, comme beaucoup des grandes innovations du monde, ils n'ont pas été conçus en pensant à la sécurité.

Voici comment ils fonctionnent tous :

- Les employés ayant accès à Copilot sollicitent le LLM.

- Ce LLM a accès à toutes les mêmes données que celles auxquelles les employés ont accès. Ces outils sont conçus pour être ouverts – ils ne sont pas conçus pour un modèle de confiance zéro. Vous devez désactiver l'accès.

- Si les contrôles d'accès appropriés ne sont pas déjà en place, vous venez de subir votre première violation liée à l'IA.

C'est aussi rapide et aussi simple que ça.

Minimiser le rayon d'impact – guide en cinq étapes

Étape 1

Pour vous protéger contre cela, vous devez disposer d'une solution capable de vous aider à découvrir et à classifier vos données. Ces fonctionnalités se trouvent dans les services de gestion de la posture de sécurité des données (DSPM). Si le fournisseur propose une méthode efficace utilisant l'IA pour classifier vos données, c'est encore mieux, car vous n'aurez pas à vous reposer uniquement sur une classification basée sur les expressions régulières (RegEx) et vous pourrez classifier précisément les données, même au niveau du fichier ou de l'objet. Une fois la classification effectuée, vous pouvez déterminer la sensibilité des données présentes dans votre « coffre-fort » numérique. N'oubliez pas que tout ce qui se trouve dans votre coffre-fort n'a pas la même valeur (repensez à mon exemple de client ci-dessus).

Étape 2

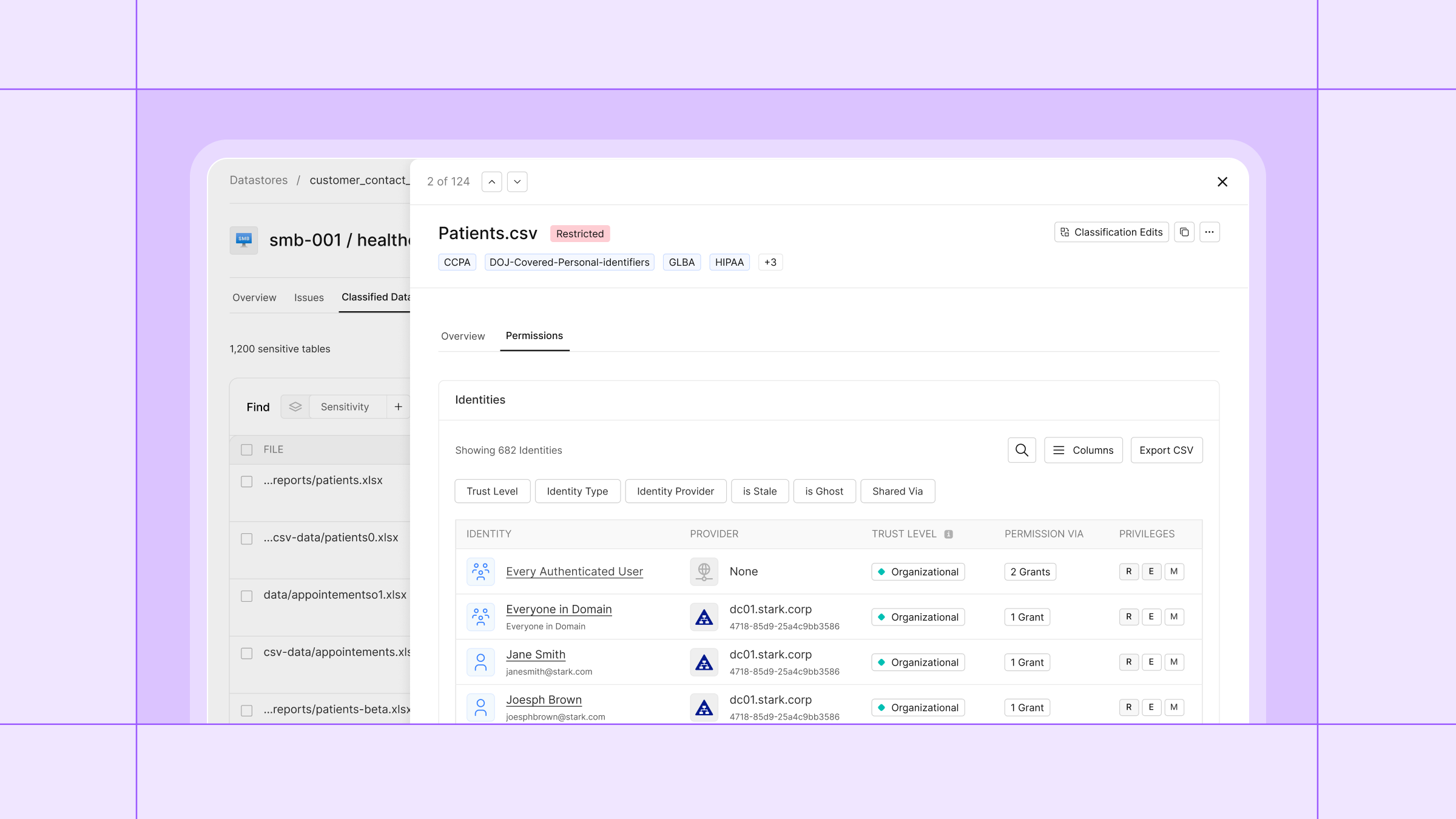

Vous devez ensuite combiner les informations issues de la découverte avec celles issues de l'identité. J'appelle souvent ce concept l'accès aux données en mode zero trust (ZTDA). Peut-être ai-je passé trop de temps dans le domaine de la sécurité, au point d'inventer mes propres acronymes maintenant ! Cependant, l'idée est de déterminer qui a accès à vos données sensibles, et parmi eux, qui a accès à votre Copilot IA – et de vérifier si cela a du sens en fonction de la sensibilité des données elles-mêmes. Cela permet ensuite d'orienter l'étape suivante.

Étape 3

Ajustez les droits d'accès au sein de vos outils d'IA : cela renforcera considérablement la sécurité de votre IA !

Astuce : Réfléchissez-y. Votre capacité à améliorer la visibilité sur les données existantes et leur sensibilité vous a permis de vous concentrer, de prioriser et de minimiser le rayon d'impact potentiel d'une violation liée à l'IA.

Étape 4

Épurez vos données. Améliorer l’hygiène de vos données – identifier et supprimer les données inutiles – permet de réduire encore davantage votre surface d’exposition. Cette base de données a été abandonnée dans un datastore sur site après une migration vers le cloud ? Supprimez-la. Plusieurs sauvegardes des mêmes données ? Supprimez-en certaines. Moins de données signifie une surface d’attaque réduite. Cela se traduit aussi par des coûts moindres (votre responsable infrastructure et votre directeur financier vous en remercieront).

Étape 5

Effectuez la surveillance, la détection et la réponse dans votre environnement de données pour assurer une vigilance continue sur vos données.

Au final, les responsables de la sécurité doivent considérer l’IA de manière positive. Après tout, chaque CISO a l’opportunité de permettre à son entreprise d’adopter l’IA, mais d’une manière qui leur permet également de protéger les données stockées dans leur coffre-fort multi-cloud.

Comme pour n'importe quel travail, avoir les bons outils et un plan en place vous facilitera la vie. Cela fonctionne aussi bien pour ce projet de rénovation que vous repoussez que pour limiter votre rayon d'impact de l'IA.

Tout commence par la découverte des données présentes dans vos coffres. Si votre entreprise souhaite utiliser un copilote IA, vous devriez faire appel à un fournisseur de sécurité des données. Nous, chez Cyera, serions ravis de vous aider.

Obtenez une visibilité complète

avec notre évaluation des risques liés aux données.