Contrôles de sécurité des données incohérents : lorsque les mêmes données sont à la fois chiffrées et exposées

Quelles sont les chances qu'une entreprise subisse une violation de données ? Selon une source, si vous faites partie du Fortune 1000, la probabilité que votre entreprise ait connu une violation de données au cours de la dernière décennie dépasse 60 %. Et ces chiffres ne tiennent compte que des incidents qui ont été rendus publics.

Pour les grandes organisations possédant des données de valeur, la question n'est plus de savoir SI vos données seront compromises, mais QUAND cela arrivera. Pour limiter l'ampleur d'une violation de données ainsi que les amendes réglementaires, les atteintes à la réputation et l'impact sur le chiffre d'affaires qui en découlent, les responsables de la sécurité des données appliquent diverses mesures de sécurité à leurs données. Cela inclut la limitation des personnes ayant accès et de ce qu'elles peuvent voir.

Bien que la mise en place de contrôles de sécurité des données puisse limiter les conséquences d'une violation de données, ces contrôles ne sont souvent pas appliqués de manière cohérente aux données.

Les chercheurs en sécurité de Cyera ont examiné des environnements cloud gérés par différentes organisations, révélant des incohérences dans l'application des contrôles de sécurité des données.

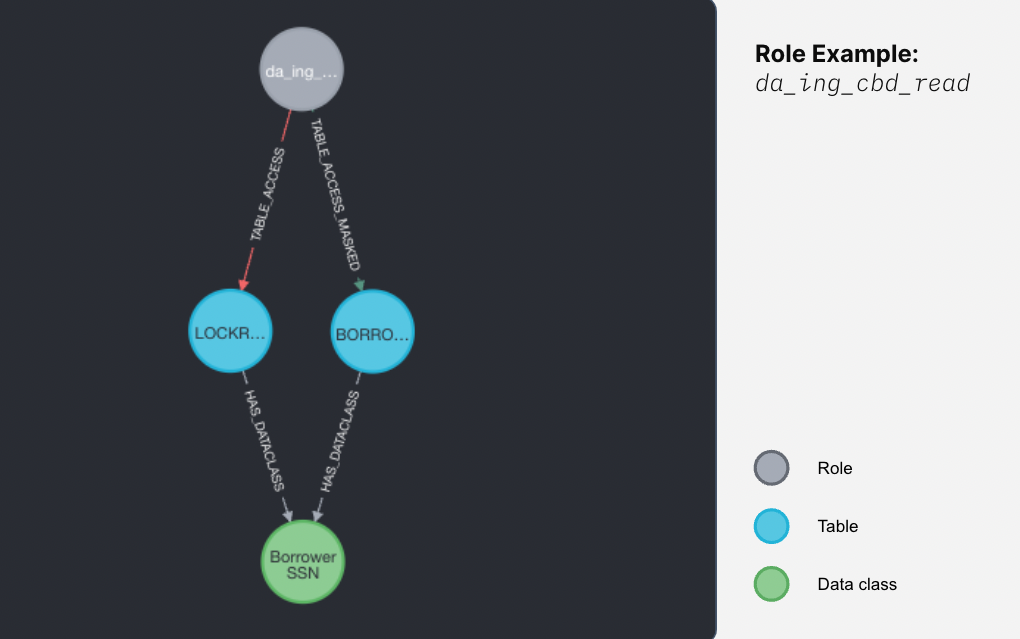

Contrôles d'accès basés sur les rôles incohérents

Le contrôle d'accès basé sur les rôles (RBAC) autorise et limite l'accès aux données en fonction du rôle de l'utilisateur.

Dans ce scénario, le rôle a accès à la Table A et à la Table B. Les deux tables contiennent des numéros de sécurité sociale, une classe de données hautement restreinte. Dans la Table A, les numéros de sécurité sociale sont masqués au niveau de la colonne. Dans la Table B, les numéros de sécurité sociale sont exposés en texte brut.

Comment cela se produit-il ? L'équipe de sécurité avait l'intention d'empêcher les utilisateurs métier de voir les numéros de sécurité sociale en clair, quel que soit l'endroit où ils se trouvent. Ils ont appliqué une politique de masquage couvrant certains ensembles de données, mais ont omis les ensembles de données inconnus, non correctement inventoriés et gérés par l'organisation.

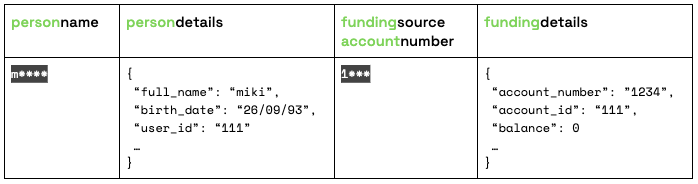

Masquage dynamique des données incohérent

Les entrepôts de données, y compris Snowflake, Azure Synapse, AWS RedShift et Google BigQuery, prennent en charge le masquage dynamique des données. Cette fonctionnalité permet de stocker les données en clair, mais de les masquer lors de l'exécution des requêtes. Grâce au masquage dynamique des données, les utilisateurs peuvent exécuter librement des requêtes tout en ne voyant que certaines données sous une forme masquée.

Dans ce scénario, le masquage dynamique des données a été appliqué à certaines classes de données, mais pas de manière cohérente dans les mêmes résultats de requête. Nous constatons que le nom de la personne et le numéro de compte sont masqués. Cependant, le nom et le numéro de compte de cette même personne apparaissent en clair dans un objet JSON.

Comment cela se produit-il ? Les ingénieurs de données stockent des objets JSON dans une base de données car ces objets offrent des usages précieux, notamment la journalisation de certaines actions, le stockage des autorisations et des configurations, l’évitement de la lenteur pour les données très imbriquées ou l’information des analystes de données sur les données disponibles pour l’analyse. Mais le même risque existe dans chacun de ces cas : exposer des données sensibles que de nombreux outils de découverte et de classification ne peuvent pas détecter.

Exploitez Cyera pour auditer les contrôles de sécurité des données

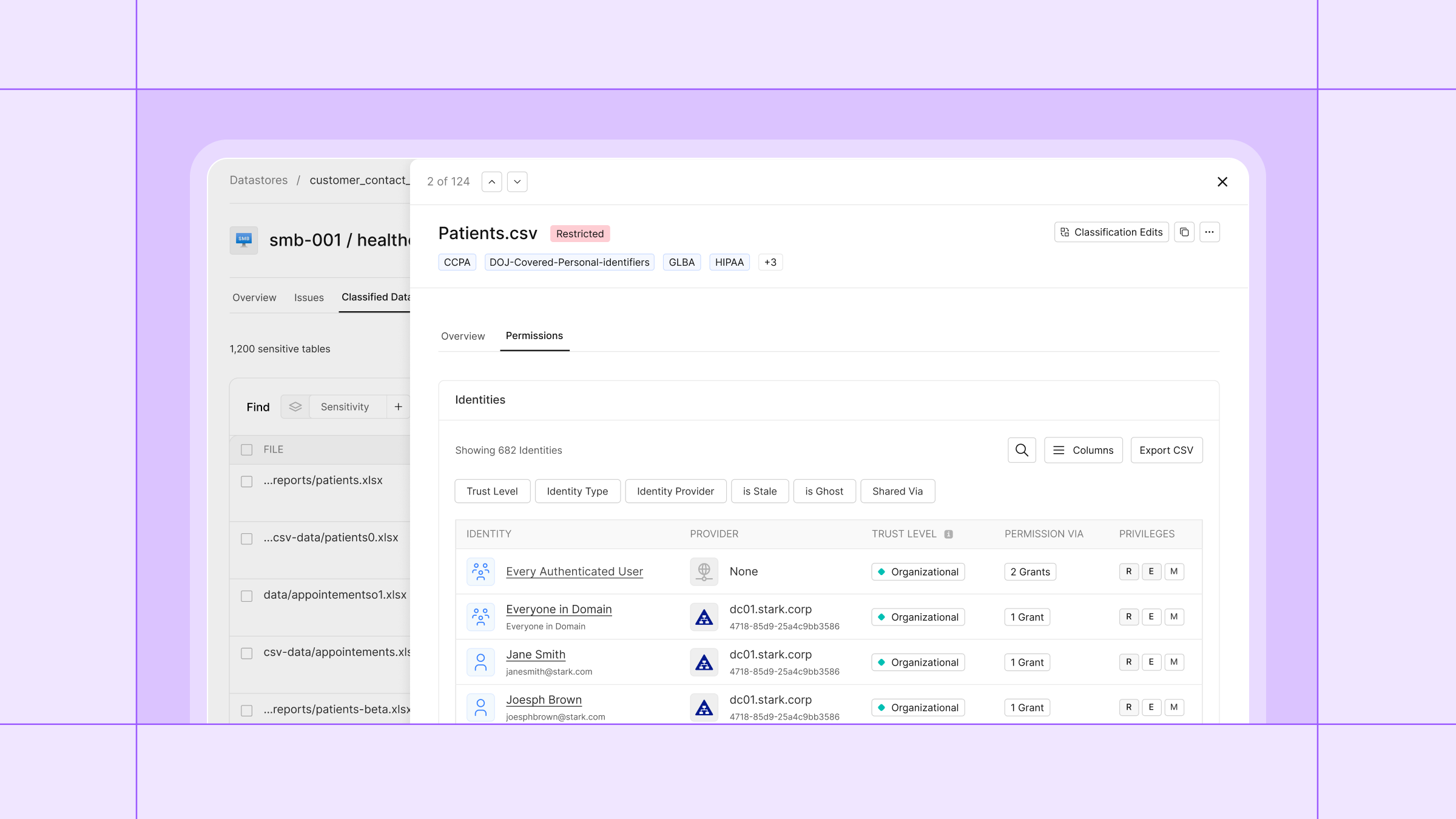

Les environnements échantillonnés appartenaient à des organisations qui appliquaient des contrôles de sécurité à l'aide d'outils hérités disponibles sur le marché. Par conséquent, il n'existait pas de bons moyens de savoir à quel point ces mises en œuvre étaient efficaces. Du moins, jusqu'à ce qu'elles adoptent une plateforme de sécurité des données cloud-native, leur permettant de voir :

- Quelles catégories de données sensibles ont été exposées

- Où se trouvaient les données sensibles, y compris celles dont ils n’avaient pas connaissance

- Quels niveaux d'accès étaient en place

- Et quelles méthodes d’obfuscation (chiffrement, hachage, tokenisation, etc.) ont été utilisées ou manquaient

La plateforme de sécurité des données de Cyera offre une compréhension approfondie de vos données, en appliquant des contrôles appropriés et continus pour garantir la cyber-résilience et la conformité.

Cyera adopte une approche centrée sur les données en matière de sécurité, évaluant l’exposition de vos données au repos et en cours d’utilisation, et appliquant plusieurs couches de défense. Parce que Cyera applique un contexte approfondi des données de manière globale à l’ensemble de votre environnement de données, nous sommes la seule solution capable de permettre aux équipes de sécurité de savoir où se trouvent leurs données, ce qui les expose à des risques, et d’agir immédiatement pour remédier aux expositions et garantir la conformité sans perturber l’activité.

Pour en savoir plus sur la façon dont vous pouvez auditer l'efficacité de vos contrôles de sécurité des données, planifiez une démonstration dès aujourd'hui.

Obtenez une visibilité complète

avec notre évaluation des risques liés aux données.