Les 9 meilleurs fournisseurs de DSPM pour 2025

.avif)

Ce guide explique pourquoi le DSPM est important et met en lumière les neuf principaux fournisseurs en tête en 2025.

Qu'est-ce que la gestion de la posture de sécurité des données (DSPM) ?

Pour les organisations, un DSPM est un outil de cybersécurité essentiel qui protège les données sensibles dans les environnements cloud, sur site et hybrides.

Il y parvient en découvrant et en classant les données en permanence, offrant aux entreprises une vue complète de l'endroit exact où se trouvent leurs données sensibles, de la manière dont elles sont consultées et des zones les plus menacées.

Cela permet de prévenir les violations et de maintenir la conformité réglementaire, tout en renforçant la posture globale de sécurité des données de l'entreprise.

Contrairement aux outils traditionnels, DSPM concentre ses efforts sur la sécurisation des données elles-mêmes, plutôt que sur la simple sécurisation de l'infrastructure ou des terminaux.

Cette stratégie « axée sur les données » est mieux adaptée aux risques liés aux données modernes et fournit une solution meilleure et plus efficace pour sécuriser les données dans de multiples environnements.

Pourquoi les organisations ont besoin de fournisseurs DSPM en 2025

Les entreprises ont besoin de déployer le DSPM pour plusieurs raisons principales :

- Les données du cloud augmentent à un rythme exponentiel. En 2025, les données mondiales devraient atteindre 200 zettaoctets, dont 50 % seront stockés dans le cloud. À mesure que les entreprises évoluent dans des environnements multicloud, elles ont du mal à en garder le contrôle. Les données sensibles se retrouvent souvent bloquées dans des silos, dupliquées, voire complètement oubliées.

- Les données fantômes et les ensembles de formation à l'IA non gérés présentent de plus en plus de risques, car des équipes peu ou pas supervisées accèdent fréquemment à ces ensembles de données et les répliquent.

- Les équipes de sécurité qui ne disposent pas d'un DSPM n'ont aucune vision de l'exposition des données et ne peuvent pas détecter les violations des politiques dans tous les environnements. Sans visibilité, ils ne savent pas ce qui doit être protégé.

- Alors que les attentes en matière de réglementation et de conformité d'organismes tels que l'HIPAA, le RGPD et la PCI DSS augmentent, les outils existants n'ont pas réussi à suivre le rythme. De nombreux régulateurs exigent aujourd'hui des outils automatisés et centrés sur les données que les anciens systèmes ne peuvent pas fournir.

- Enfin, le DSPM comble le fossé entre un DLP/CSPM traditionnel et la nouvelle réalité des données décentralisées et en constante évolution.

Le nouveau paysage des fournisseurs de DSPM en 2025

L'essor du produit DSPM autonome offre une solution adaptée à l'évolution des priorités en matière de sécurité.

Les entreprises doivent passer de la protection de l'infrastructure à la protection des données elles-mêmes.

Alors que certains fournisseurs intègrent le DSPM dans des plateformes de sécurité cloud plus étendues (CNAPP), d'autres, comme Cyera, ont développé des solutions dédiées et autonomes à partir de zéro.

Ce guide explore les 9 principaux fournisseurs de DSPM qui auront un impact en 2025, Cyera étant à l'avant-garde de son architecture cloud native, de sa conception axée sur l'automatisation et de sa gestion des risques en temps réel.

#1 Caméra

Fondée en 2021, Cyera est devenue l'entreprise de sécurité des données qui connaît la croissance la plus rapide de tous les temps.

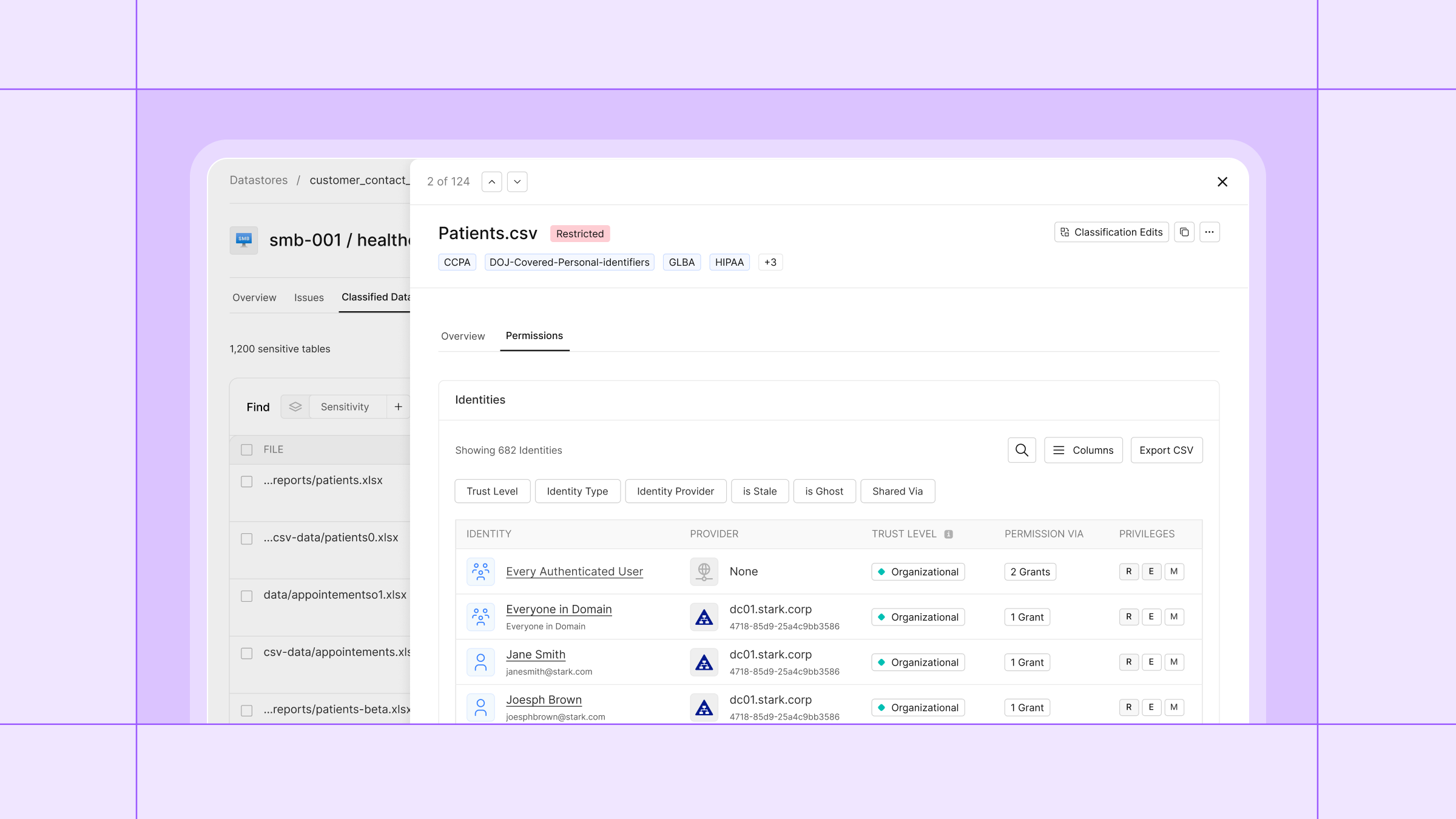

Il est doté d'un DSPM innovant basé sur l'IA, qui permet aux entreprises de découvrir, de classer et de surveiller les données dans tous les environnements tout en fournissant un contexte détaillé sur l'exposition et les risques.

Cyera affiche un taux de précision de plus de 95 % et peut être utilisé par des organisations de tous secteurs et de toutes tailles, grâce à ses protocoles de conformité et d'évolutivité intégrés.

La plateforme en un coup d'œil

- Sans agent et basé sur une API, conçu spécifiquement pour les environnements cloud modernes, permettant une mise en œuvre rapide sans intégrations complexes.

- Fournit une vue unifiée des données sur les piles IaaS, SaaS et hybrides, supprimant ainsi les silos de données et les angles morts.

- La classification en temps réel et l'application des politiques garantissent que toutes les données sont identifiées et protégées en permanence.

- Conformité automatisée pour répondre aux exigences réglementaires en alignant les flux de données et les contrôles sur ceux des principaux régulateurs.

Caractéristiques :

- Découverte continue et classification contextuelle à l'aide de l'IA avancée et de la technologie propriétaire DataDNA.

- Les données fantômes et le suivi des entrées des modèles d'IA permettent de contrôler le flux de données vers les systèmes d'IA.

- Cartographie de conformité pour le RGPD, l'HIPAA, la PCI, etc., afin de répondre aux normes mondiales et de maintenir la préparation aux audits.

- Intégration avec les SIEM, les IAM et les outils de billetterie pour rationaliser les réponses aux alertes.

- Workflows de remédiation automatisés pour des réponses rapides et ciblées aux risques exposés.

Principaux problèmes que Cyera élimine

Cyera élimine de nombreux problèmes et vulnérabilités liés à la sécurité des données, notamment :

- Cyera recherche et identifie les données sensibles qui échappent à d'autres outils, notamment les données fantômes et les actifs créés par la prolifération du SaaS ou les modèles d'apprentissage des langues (LLM).

- Grâce à la classification automatisée, à la cartographie de conformité et à l'application des politiques, Cyera supprime les processus manuels sujets aux erreurs et les remplace par une méthode efficace et directe.

- L'application incohérente des politiques de sécurité des données est remplacée par des contrôles contextuels en temps réel qui garantissent l'application uniforme des politiques, même dans des environnements en évolution rapide.

- La cartographie et les rapports automatisés comblent les lacunes et suppriment les angles morts en matière de conformité qui peuvent entraîner des violations de la réglementation.

Témoignage

« Cyera est conçu pour répondre à la manière dont la sécurité doit fonctionner aujourd'hui. Il est natif de l'IA, rapide et incroyablement efficace. Ce qui prenait auparavant des jours se passe désormais quasiment en temps réel, et cela fait toute la différence. »

Rinki Sethi, bill.com

Sentinelle 1 #2

SentinelOne dispose de sa plateforme Singularity et d'une protection basée sur l'IA, permettant aux entreprises de détecter les menaces et d'y répondre dans tous les environnements numériques.

Régulièrement classée parmi les plus performantes en matière de sécurité des terminaux, SentinelOne propose des options de déploiement avec ou sans agent avec une protection évolutive pour les entreprises de toutes tailles.

Caractéristiques :

- Combine le DSPM avec le CSPM, le CWPP et le CIEM pour une solution CNAPP unifiée et une protection complète des applications natives du cloud.

- Utilise l'IA pour identifier les menaces et y répondre en temps réel dans les environnements cloud.

- S'intègre au SIEM, à l'IAM et à d'autres outils de sécurité.

- Offre une assistance en matière de conformité réglementaire.

BigID #3

BigID est une plateforme de sécurité et de confidentialité des données native du cloud dotée d'une architecture modulaire.

Il propose une classification rapide des données et des rapports de conformité et de risques personnalisables, ce qui en fait un choix idéal pour les organisations confrontées à des problèmes complexes en matière de données et de réglementation.

Caractéristiques :

- Identifie et classe automatiquement les données sensibles parmi les sources structurées et non structurées.

- Fournit des outils pour évaluer les risques liés aux données et mettre en œuvre des stratégies de correction pour protéger les informations sensibles.

- Gouvernance des risques liés à l'IA pour les données utilisées dans les LLM, garantissant la conformité aux réglementations émergentes en matière d'IA.

- Assistants alimentés par l'IA pour la priorisation de la sécurité, la gestion des données et le support des programmes.

#4 Varonis

Varonis est une plateforme de sécurité des données sans agent qui associe une visibilité en temps réel à une prévention automatisée, à un soutien à la conformité et à une détection proactive des menaces.

Caractéristiques :

- Surveille en permanence l'accès aux données et remédie automatiquement aux risques en appliquant des politiques et en détectant les menaces en temps réel.

- Offre une visibilité approfondie sur la sensibilité des données et les modèles d'accès afin de prendre des décisions éclairées en matière de sécurité.

- Utilise de puissantes analyses pour créer une piste d'audit consultable pour les rapports de conformité.

Systèmes de symétrie #5

Centré sur sa solution DataGuard, Symmetry Systems offre une visibilité et un contrôle approfondis des données sensibles dans des environnements complexes et multiples.

Caractéristiques :

- Fournit des informations exploitables sur différents vecteurs de sécurité des données afin d'établir une posture de sécurité des données robuste.

- Permet aux entreprises de comprendre où se trouvent les données sensibles et comment elles sont consultées et utilisées.

- Fournit des contrôles d'accès granulaires et une surveillance en temps réel pour réduire les risques liés à des autorisations étendues.

Nuage de chiffrement #6

Plateforme de sécurité cloud de premier plan, CipherCloud propose une architecture évolutive et sans agent qui s'intègre parfaitement aux systèmes de sécurité de l'entreprise.

Caractéristiques :

- Se concentre sur le chiffrement et la tokenisation pour sécuriser les données dans de multiples environnements cloud.

- Propose des outils pour appliquer des politiques en temps réel sur les applications SaaS afin de garantir la sécurité des données.

- Analyse toutes les applications cloud utilisées et fournit une visibilité sur les flux de données et l'activité des utilisateurs.

Gardien numérique #7

Digital Guardian est un outil de niveau professionnel qui assure la protection des données sur les réseaux, les terminaux et les environnements cloud.

Caractéristiques :

- Agit comme une extension à distance de votre équipe, offrant la protection des données en tant que service géré avec une surveillance 24h/24 et 7j/7.

- Fournit des fonctionnalités allant de la découverte à la surveillance en passant par le blocage, garantissant la protection des données sensibles tout au long de leur cycle de vie.

- Comprend une passerelle Web sécurisée pour protéger les utilisateurs contre les menaces Web et les contenus malveillants.

Réseau #8

Netwrix propose une solution sans agent pour la protection des données sur site et dans le cloud. Il est reconnu pour sa facilité d'utilisation et son approche intégrée de la sécurité des données et de l'identité.

Caractéristiques :

- Identifie et classe les données fictives et sensibles dans différents environnements afin de prévenir les violations de données.

- Évalue, hiérarchise et atténue les risques liés aux données sensibles, en fournissant des alertes en cas de changements critiques.

- Utilise des assistants IA pour interroger la sécurité des données à l'aide d'un langage conversationnel naturel.

#9 Securiti.ai

Spécialisé dans la sécurité des données dans les environnements hybrides et multicloud, Security.ai est hautement évolutif et capable de répondre aux demandes des organisations de toutes tailles.

Caractéristiques :

- Propose des outils pour la découverte, la classification et la gouvernance des données dans les environnements multicloud hybrides.

- Assure l'automatisation des obligations en matière de confidentialité, de gouvernance et de conformité afin de garantir la sécurité des données.

- Lie les données personnelles à leurs propriétaires, déclenchant des demandes et des droits de confidentialité automatisés.

Comment choisir le bon fournisseur de DSPM

Le choix du fournisseur DSPM approprié commence par une évaluation complète des besoins en matière de sécurité et de données de votre organisation.

Pour ce faire, vous devez :

- Cartographiez votre paysage de données : Déterminez où se trouvent vos données les plus sensibles et quelles sont les priorités pour les protéger.

- Évaluez vos environnements : Avez-vous besoin d'un multicloud ? Vous utilisez le SaaS ? Ou souhaitez-vous une solution hybride sur site ?

- Priorisez l'intégration et l'automatisation : Recherchez des outils DSPM qui fonctionnent avec votre écosystème de sécurité existant et fournissent des fonctionnalités d'intégration natives.

- Passez en revue les besoins de conformité : Assurez-vous que le fournisseur prend en charge les cadres réglementaires tels que le NIST, le RGPD, la HIPAA, etc., en particulier si votre organisation doit s'y conformer dans ses activités quotidiennes.

- Tenez compte de la facilité de déploiement : Les plateformes sans agent et basées sur des API telles que Cyera réduisent les frictions et la complexité. Choisissez une plateforme qui propose une méthode de déploiement fluide et sans difficulté.

Conclusion

Le DSPM n'est plus facultatif. Aujourd'hui, c'est la base de la sécurité moderne des données. Alors que l'adoption du cloud s'accélère et que la surveillance réglementaire se renforce, les entreprises doivent prendre le contrôle de leurs données sensibles avant qu'il ne soit trop tard.

Parmi les fournisseurs qui remodèlent cet espace, Cyera se distingue en tant que leader en fournissant une sécurité des données puissante, rapide et intelligente à grande échelle.

FAQs

Qu'est-ce que le DSPM ?

Si vous vous demandez qu'est-ce que le DSPM, il signifie Data Security Posture Management et fait référence à une catégorie d'outils de cybersécurité qui sécurisent les données sensibles dans les environnements cloud, sur site et hybrides.

Il y parvient en découvrant automatiquement où se trouvent les données, en classant leur sensibilité et en gérant l'accès et les risques grâce à une surveillance continue.

Quels sont les avantages des outils DSPM ?

Les avantages des outils DSPM incluent une meilleure visibilité des données pour comprendre où se trouvent les informations sensibles. Ils fournissent également des fonctionnalités automatisées pour garantir la conformité avec les organismes de réglementation tels que la HIPAA et le RGPD.

En outre, la DSPM réduit le risque de failles de sécurité en identifiant et en corrigeant les vulnérabilités et en garantissant un traitement sécurisé des données dans les flux de travail AI/ML et autres pipelines de données complexes.

Comment fonctionne le DSPM ?

Un outil DSPM fonctionne en scannant les environnements, l'infrastructure et les applications pour localiser et identifier les données sensibles. Ensuite, il le classe en fonction du contexte, du type et de l'utilisation tout en évaluant son exposition au risque.

Grâce à une surveillance constante, il fournit des alertes en temps réel ou des mesures correctives automatisées lorsque des menaces et des violations des politiques sont détectées.

Qui utilise le DSPM ?

Le DSPM est utilisé par les professionnels responsables de la sécurité et de la conformité des données au sein d'une organisation. Il s'agit notamment des équipes de sécurité et de conformité, des responsables de la sécurité informatique, des professionnels de la gouvernance des données et des responsables DevSecOps.

Quels sont les principaux fournisseurs de DSPM en 2025 ?

Les principaux fournisseurs de DSPM en 2025 sont : Cyera, SentinelOne, BigID, Varonis, Symmetry Systems, CipherCloud, Digital Guardian, Netwrix et Securiti.ai.

Comment les fournisseurs de DSPM contribuent-ils à la gestion de la conformité ?

Les fournisseurs de DSPM contribuent à la conformité en mappant en permanence les données aux cadres réglementaires tels que le RGPD, l'HIPAA, le CCPA, etc. Ils génèrent des rapports en temps réel prêts à être audités qui suivent l'utilisation des données et les violations des politiques, ce qui permet aux organisations de prouver plus facilement leur conformité et de répondre aux demandes d'audit.

Comment les fournisseurs de DSPM gèrent-ils la classification et la découverte des données ?

Les fournisseurs de DSPM gèrent la classification et la découverte des données en utilisant une analyse automatisée et souvent sans agent pour découvrir les données sensibles dans plusieurs environnements.

Le DSPM applique ensuite le contexte métier, tel que la source, l'utilisation et le niveau de sensibilité, pour classer correctement les données.

Grâce à ces informations, les entreprises peuvent hiérarchiser les risques potentiels et s'assurer qu'elles appliquent les protocoles de sécurité appropriés.

Obtenez une visibilité complète

avec notre évaluation des risques liés aux données.