DSPM en tant que colonne vertébrale de l'intelligence des données pour la conformité M-22-09

M-22-09 est un mandat officiel du Bureau de la gestion et du budget des États-Unis (OMB) qui ordonne aux agences fédérales d'adopter une approche de cybersécurité Zero Trust—c'est-à-dire qu'elles doivent supposer l'existence de potentielles violations à tout moment et contrôler strictement l'accès aux données sensibles. Dans le cadre du pilier « Données » de Zero Trust, les organisations doivent identifier, classer et protéger les données sensibles en limitant les accès, en les chiffrant aussi bien au repos qu'en transit, et en surveillant en continu toute activité suspecte. Cela garantit la conformité avec M-22-09 en sécurisant les données, qui constituent l'actif principal que les cyber-adversaires cherchent à exploiter.

Les agences fédérales ont souvent du mal à se conformer à la directive M-22-09 en raison du volume considérable de données sensibles dispersées à travers une multitude de systèmes décentralisés, qui ne permettent pas le partage nécessaire d’informations critiques sur les données. Cet environnement fortement fédéré accentue la complexité autour des fondements clés de la sécurité des données, tels que la découverte, la classification et la surveillance continue des données. Par exemple, les départements utilisent couramment un mélange de bases de données sur site, de services cloud et d’applications héritées, ce qui complique la mise en place de contrôles d’accès et de visibilité cohérents sans les outils appropriés. Par conséquent, les silos et les politiques de sécurité incohérentes créent des angles morts dans la gestion des données, affaiblissant la capacité des agences à mettre en œuvre les principes modernes du Zero Trust.

Déplacer le paradigme Zero Trust vers les données

L’Agence de la cybersécurité et de la sécurité des infrastructures (CISA) a redéfini le paradigme du Zero Trust en mettant l’accent sur les données comme fondement, et non plus simplement comme un pilier. Avec l’introduction du Modèle de maturité Zero Trust, version 2.0, ce changement reflète la réalité selon laquelle les données sont au cœur de la cybersécurité. Chacun des autres piliers — Identité, Appareils, Réseaux, Applications et Visibilité/Analytique — dépend du contexte fourni par l’intelligence des données.

La gestion de la posture de sécurité des données (DSPM) constitue l'épine dorsale essentielle pour les organisations qui souhaitent se conformer rapidement et efficacement aux directives OMB M-22-09 et mettre en œuvre les principes du Zero Trust.

Le rôle des données dans le Zero Trust

Au cœur de sa philosophie, le Zero Trust part du principe qu'une violation est inévitable et vise à en limiter les conséquences. La sécurité des données est au centre de cette approche, car les données constituent la cible ultime des acteurs malveillants. Qu'il s'agisse d'informations personnelles identifiables (PII), d'informations de santé protégées (PHI), d'informations de carte de paiement (PCI), de propriété intellectuelle ou d'autres actifs critiques, la protection des données doit être une priorité absolue.

Dans le modèle Zero Trust, le principe « ne rien faire confiance, tout vérifier » s'applique non seulement aux utilisateurs et aux appareils, mais aussi à l'activité des données. L'intelligence des données devient une pierre angulaire pour détecter, prévenir et atténuer les violations de sécurité.

Étapes clés pour la mise en œuvre du Zero Trust centré sur les données

- Identifier et localiser les actifs de données afin de comprendre l’ensemble du paysage des données sensibles d’une agence.

- Catégorisez les actifs de données afin que les contrôles de sécurité appropriés puissent être appliqués.

- Étiquetez les sources de données et les métadonnées associées pour prendre en charge la protection automatisée

- Exploitez les données pour permettre une application correcte de chacun des piliers du Zero Trust.

- Surveillez et analysez l'activité des données en suivant qui, ou quoi, accède aux données sensibles, comment elles sont utilisées, et si une activité anormale peut indiquer une violation potentielle.

Intelligence des données à travers les piliers du Zero Trust

DSPM n'est pas seulement essentiel pour le pilier Données, il renforce également les autres piliers du Zero Trust. Voyons comment, chez Cyera, nous y parvenons grâce à notre solution DSPM.

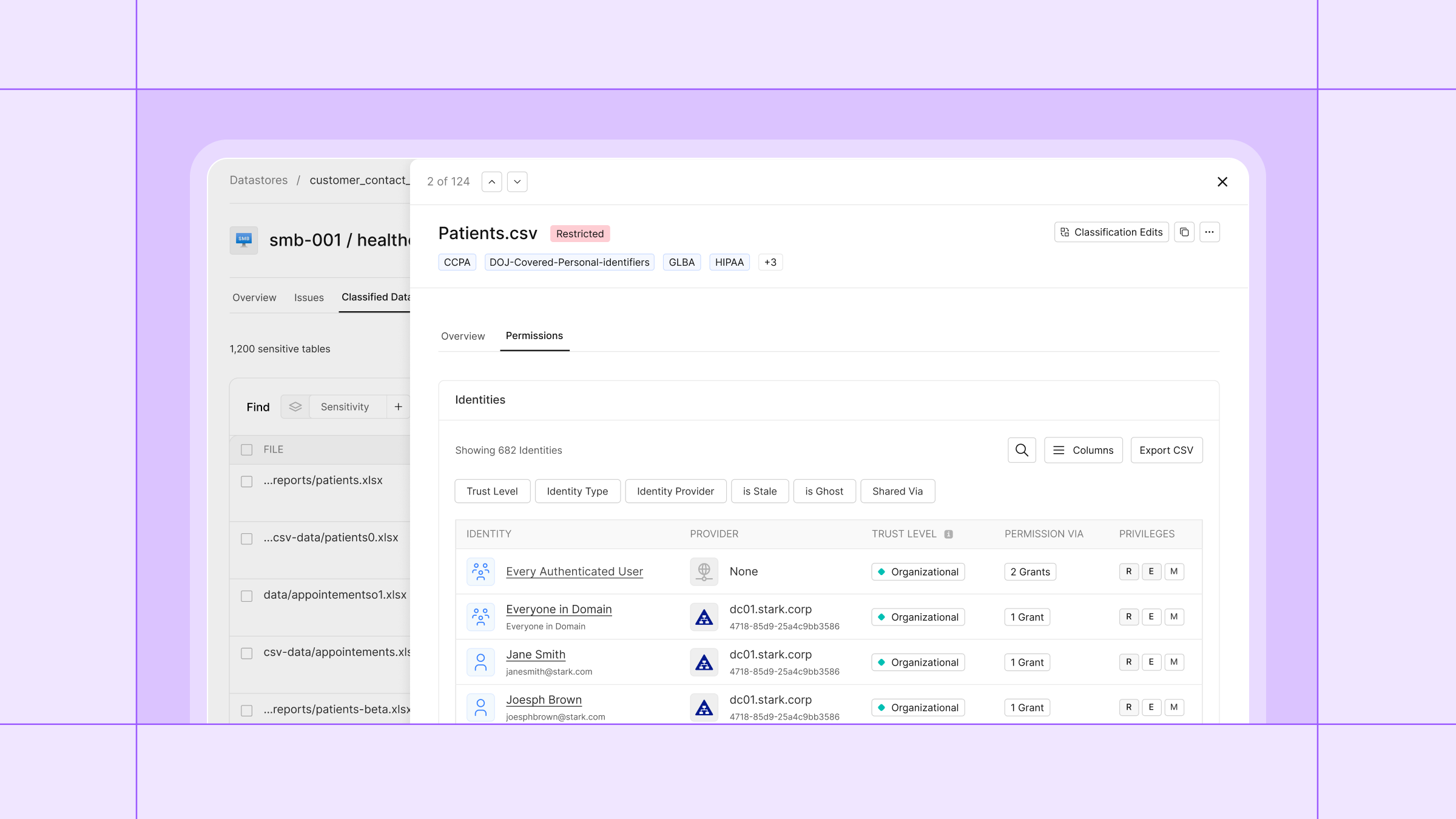

Identité

Défi : Vérifier l'identité de l'utilisateur et ses privilèges d'accès.

Rôle de Cyera : aligne l'accès des utilisateurs avec la sensibilité des données, en s'assurant que les identités sont authentifiées avant d'accorder l'accès aux données critiques.

Appareils

Défi : sécuriser les appareils accédant aux ressources de l'organisation.

Rôle de Cyera : garantit que seuls les appareils autorisés peuvent interagir avec les données sensibles, réduisant ainsi le risque d'accès non autorisé à partir de points de terminaison compromis.

Réseaux

Défi : Sécuriser les données lors de leur transfert sur les réseaux.

Rôle de Cyera : Informe les outils de gestion des données en mouvement, tels que les outils DLP ou de micro-segmentation, de la sensibilité des données afin d'accroître leur efficacité.

Applications

Défi : empêcher l'accès non autorisé des applications aux données sensibles.

Rôle de Cyera : Cartographie les interactions entre les applications et les données, identifiant les erreurs de configuration potentielles ou les permissions excessives qui pourraient exposer les données.

Visibilité et analyses

Défi : Obtenir une vision complète de la posture de sécurité.

Rôle de Cyera : Fournit des analyses détaillées sur l'utilisation des données, leur sensibilité et les schémas d'accès, aidant les organisations à répondre aux menaces et à garantir la conformité.

Conformité M-22-09

OMB M-22-09 exige que les agences fédérales adoptent les principes du Zero Trust, en mettant l'accent sur la sécurisation des actifs de données critiques de la nation. Cyera permet la conformité en fournissant l'intelligence des données nécessaire pour :

- Comprenez et classez les données sensibles.

- Détectez et répondez aux menaces en temps réel.

- Automatisez les rapports de conformité et assurez-vous de l'alignement avec les exigences fédérales.

En plaçant DSPM au cœur de leurs stratégies Zero Trust, les organisations peuvent transformer leur approche de la cybersécurité, passant d'une posture réactive à proactive, tout en garantissant l'intégrité, la confidentialité et la disponibilité de leur atout le plus précieux : les données. Le cadre Zero Trust mis à jour par la CISA souligne que les données sont la colonne vertébrale d'une cybersécurité efficace. DSPM ne renforce pas seulement le pilier Données, mais il soutient également les piliers Identité, Appareils, Réseaux, Applications et Visibilité/Analytique, créant ainsi une posture de sécurité unifiée et résiliente. Alors que les organisations s'efforcent de se conformer à la directive M-22-09, adopter DSPM comme fondement du Zero Trust n'est pas seulement conseillé, c'est essentiel.

Obtenez une visibilité complète

avec notre évaluation des risques liés aux données.