Atténuation des violations de données : sept stratégies efficaces

Qu'est-ce que l'atténuation des violations de données ?

La mitigation des violations de données consiste à préparer vos données afin de minimiser les dommages en cas de faille de sécurité. Il s'agit d'une approche proactive qui vise à réduire l'exposition aux risques en mettant l'accent sur la sécurité des données et la gestion du cycle de vie des données.

Le processus de préparation des données implique l'identification des vulnérabilités, l'application de contrôles d'accès stricts et la mise en œuvre de plans de réponse aux incidents robustes.

Ceci est crucial car, dans le monde numérique d'aujourd'hui, les violations de sécurité sont presque inévitables. En fait, les intrusions dans le cloud ont augmenté de 75 % entre 2022 et 2023.

Nous avons élaboré ce guide pour vous aider à mettre en pratique une atténuation efficace des violations de données au sein de votre organisation. Nous vous expliquerons pourquoi la préparation des données est essentielle, vous proposerons sept stratégies pour mettre en œuvre l'atténuation des violations de données, et couvrirons tout ce que vous devez savoir.

Pourquoi la préparation des données est-elle essentielle pour atténuer les violations de sécurité ?

La principale raison pour laquelle la préparation des données est essentielle à l’atténuation des violations est qu’elle réduit considérablement l’impact des fuites de données. Par exemple, selon une étude d’IBM/Ponemon, la mise en place d’une gouvernance des données solide peut réduire le coût des violations d’environ 1,1 million de dollars.

Lorsque les organisations identifient, classifient et sécurisent les informations sensibles, elles peuvent appliquer des protections appropriées en fonction des niveaux de sensibilité des données. En adoptant une approche proactive plutôt que réactive, les entreprises peuvent s'assurer que les données critiques sont protégées contre tout accès non autorisé, réduisant ainsi les risques de dommages en cas de violation.

Sept stratégies pour l'atténuation des violations de données

Maintenant que vous savez ce qu'est l'atténuation des violations de données et pourquoi la préparation des données est essentielle, examinons sept stratégies efficaces pour protéger vos informations.

1. Mener une découverte complète des données

La découverte de données vous aide à trouver des données sensibles dans l'ensemble de vos environnements cloud. Vous pouvez utiliser des outils automatisés pour repérer ces données et surveiller où elles sont stockées et comment elles circulent.

Ces outils peuvent rechercher des types de données spécifiques dans divers systèmes et formats de fichiers. En les utilisant, vous obtiendrez des résultats fiables et pourrez répéter le processus régulièrement afin de gérer les risques dans le temps.

Cette approche proactive renforce la sécurité, protège contre les violations potentielles et vous aide à respecter les réglementations.

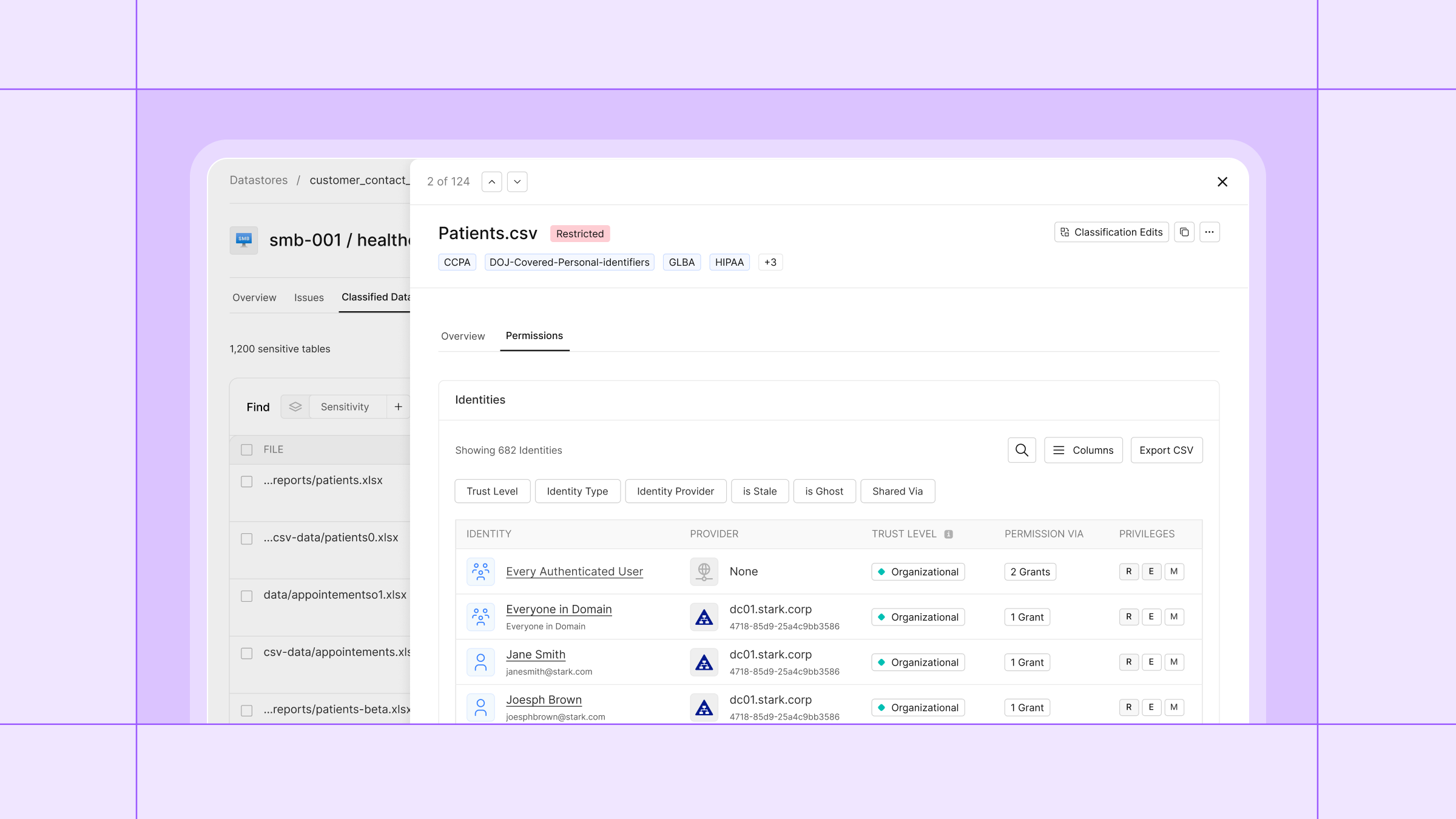

2. Classer les données par sensibilité

Classifiez vos données selon les niveaux de confidentialité, tels que public, interne et restreint. Vous devez également comprendre le contexte des données. Par exemple, vous pourriez avoir des informations de patients non cryptées dans un bucket de stockage public. Classifier les données de cette manière vous aide à concentrer vos efforts de sécurité là où ils sont le plus nécessaires.

Pour les données hautement sensibles, comme les informations personnelles, vous devrez utiliser des mesures de sécurité renforcées. Cela comprend des éléments tels que des contrôles d'accès stricts, le chiffrement et des vérifications régulières. En définissant clairement les catégories de données, vous pouvez utiliser vos ressources judicieusement et garantir que vos informations les plus importantes bénéficient de la meilleure protection.

3. Chiffrer les données au repos et en transit

Lorsque les données sont au repos ou en transit, elles doivent être chiffrées pour les protéger contre tout accès non autorisé. Pour les données stockées, utilisez des méthodes de chiffrement robustes comme AES-256. Ce type de chiffrement est si puissant que même les ordinateurs les plus avancés ne peuvent pas le déchiffrer.

Pour les données envoyées, utilisez des méthodes de communication sécurisées comme TLS. Cela permet de chiffrer les données pendant leur transfert, les protégeant ainsi contre toute interception et garantissant leur confidentialité entre l'expéditeur et le destinataire.

Ces stratégies de chiffrement protègent les données sensibles lorsqu'elles sont stockées ou transmises sur les réseaux.

4. Appliquer les contrôles d'accès basés sur les rôles (RBAC)

Le RBAC limite l'accès aux données sensibles en se basant sur le principe que chacun ne doit voir que ce qui est nécessaire à son travail. Cela améliore la sécurité, réduit le risque d'exposition des données et facilite la gestion des droits d'accès.

Il est important de vérifier régulièrement ces autorisations afin de s'assurer que vous respectez le principe du moindre privilège. Cela permet de prévenir les menaces internes et de réduire les dommages potentiels en cas de compromission d'un compte.

5. Établir des politiques de conservation des données robustes

La mise en place de politiques de conservation des données robustes est également essentielle pour une gestion efficace des violations de données. Ces politiques garantissent que seules les données nécessaires sont conservées et que les informations obsolètes sont éliminées.

La meilleure façon de procéder consiste à utiliser des systèmes automatisés qui suivent des calendriers définis pour la conservation ou la suppression des données. Cela vous aide à respecter les exigences légales et réduit le risque de conserver des données sensibles plus longtemps que nécessaire.

Vos politiques doivent gérer différentes périodes de conservation selon les types de données et s'assurer que celles-ci sont supprimées à l'échéance. Cette approche proactive réduit les risques de violation, simplifie les contrôles de conformité et diminue les coûts de stockage.

6. Maintenir des sauvegardes sécurisées et des plans de reprise

Vous devriez sauvegarder régulièrement les données sensibles dans des emplacements sécurisés et redondants en suivant la règle du 3-2-1. Cela signifie conserver deux copies localement sur des appareils différents et une copie hors site. Cela crée un filet de sécurité pour que vos données restent accessibles même si une source est compromise.

Vous devez également tester votre processus de restauration de sauvegarde pour minimiser les temps d'arrêt en cas de violation. Des tests réguliers valident vos stratégies de récupération et garantissent que vous pouvez restaurer les données rapidement et avec précision. Ces tests vous aident à réduire le temps de récupération, à améliorer votre résilience face aux pertes de données, et à répondre efficacement aux incidents.

7. Surveillez et auditez l'activité des données

Surveiller l'activité des données et les auditer régulièrement est crucial pour repérer les accès non autorisés ou les comportements inhabituels au sein de votre organisation.

Utilisez des outils de surveillance en temps réel pour détecter rapidement les anomalies telles que les tentatives d'accès non autorisées, ce qui vous permet de réagir rapidement. Ces outils incluent souvent des tableaux de bord visuels qui mettent en évidence les événements importants, facilitant ainsi l'identification et la réaction face aux menaces potentielles.

De plus, des audits réguliers renforcent la sécurité en analysant les activités des utilisateurs et les journaux d'accès afin de détecter des schémas pouvant indiquer des risques de sécurité. Pour simplifier ce processus, vous pouvez utiliser une combinaison de systèmes de gestion des informations et des événements de sécurité (SIEM) et de systèmes de détection d'intrusion (IDS). Cela vous offre une vue d'ensemble des activités sur les données et réduit la probabilité de violations de sécurité.

Défis courants dans l'atténuation des violations de données

Les organisations sont souvent confrontées à plusieurs obstacles lorsqu'elles tentent de prévenir les fuites de données. Voyons quels sont ces obstacles et comment les surmonter.

Données fantômes

Les données fantômes sont toutes les informations qui passent sous le radar des systèmes officiels de gestion de données de votre organisation. Elles apparaissent dans divers endroits comme les sauvegardes, les feuilles de calcul et le stockage cloud, sans que les équipes informatiques et de sécurité ne les surveillent.

Lorsque vous ne pouvez pas voir ces données, il est difficile de les protéger. Cela ouvre la porte à d'éventuelles violations des règles et à des fuites de données.

De nombreuses organisations ne réalisent pas à quel point elles possèdent des données fantômes. Cela augmente non seulement les risques, mais peut aussi entraîner des coûts de stockage inattendus. Pour y remédier, il est nécessaire d'utiliser des outils spécialisés capables de détecter et de classer toutes vos données, même celles qui sont cachées.

Politiques de données obsolètes

Dans le paysage de la cybersécurité en rapide évolution d'aujourd'hui, les politiques de données obsolètes peuvent poser des défis importants. De nombreuses organisations s'en tiennent à des méthodes dépassées de gestion des données qui ne résistent pas aux menaces modernes, laissant les informations sensibles vulnérables aux attaques.

Pour remédier à cela, vous devriez vérifier et mettre à jour régulièrement vos politiques de données. Cela permet de s'assurer qu'elles sont conformes aux meilleures pratiques actuelles et capables de faire face aux menaces avancées. En procédant ainsi, vous pouvez mieux vous protéger contre d'éventuelles violations et instaurer une culture où chacun s'efforce en permanence d'améliorer la sécurité des données.

Manque de visibilité en temps réel

Un manque de visibilité en temps réel sur l'utilisation et l'accès aux données sensibles peut sérieusement entraver la capacité de votre organisation à protéger ses actifs informationnels. Cela signifie que vous aurez du mal à détecter les activités inhabituelles qui pourraient indiquer des violations de données. De plus, cela pourrait entraîner des réponses tardives aux menaces potentielles et augmenter le risque de perte de données.

C'est pourquoi il est crucial d'utiliser des outils qui surveillent l'accès aux données en temps réel. Ces outils vous montrent qui accède aux données sensibles, quand cela se produit et comment, ce qui vous permet de réagir rapidement à tout incident et de minimiser les dommages potentiels.

Meilleures pratiques pour préparer vos données contre les violations

Voici quelques bonnes pratiques que votre organisation peut suivre pour protéger efficacement vos données contre les violations.

- Élaborez un inventaire des données : Créez une cartographie complète de vos actifs de données, en précisant où les données sont stockées et qui y a accès. Cela vous aide à identifier les informations sensibles et à garantir la mise en place de protocoles de gestion et de sécurité appropriés.

- Mettre en œuvre des normes de chiffrement robustes : Utilisez des algorithmes de chiffrement avancés comme l’AES-256 pour protéger les données critiques. Des normes de chiffrement solides protègent les informations sensibles contre tout accès non autorisé et contribuent à maintenir la confidentialité et l’intégrité des données.

- Former les employés à l'hygiène des données : Sensibilisez vos équipes à la manière de manipuler et de stocker les données en toute sécurité. Organisez régulièrement des sessions de formation pour promouvoir la connaissance des meilleures pratiques actuelles. Cela aide les employés à comprendre leur rôle dans la protection des informations sensibles et à minimiser le risque de violations.

- Établissez des politiques de gouvernance des données : Assurez-vous de disposer de politiques claires concernant l'utilisation, la conservation et la suppression des données. Mettez en place des cadres de gouvernance pour définir les rôles et responsabilités, promouvoir la responsabilité et aligner les pratiques de gestion des données sur la conformité réglementaire.

- Exploitez l'automatisation : Utilisez des outils automatisés pour la surveillance en temps réel et la classification des données sensibles. L'automatisation améliore la visibilité sur les activités liées aux données, permettant une détection rapide des anomalies et une application cohérente des mesures de sécurité.

En mettant en œuvre ces meilleures pratiques, vous pouvez renforcer considérablement la sécurité des données de votre entreprise.

Avantages de l'atténuation des violations basée sur les données

Une approche axée sur les données pour l'atténuation des violations présente de nombreux avantages.

Voici ce à quoi vous pouvez vous attendre :

- En mettant en place des stratégies axées sur les données, vous réduirez considérablement le risque d'exposer des informations sensibles. Cette approche vous aide à repérer les points faibles et à appliquer des mesures de sécurité ciblées, protégeant ainsi les données critiques contre tout accès non autorisé et d'éventuelles violations.

- Avec des sauvegardes et des systèmes bien structurés, vous pouvez rapidement récupérer après des violations ou des pertes de données. Des plans de récupération efficaces permettent une restauration rapide des données, réduisant les temps d'arrêt et maintenant vos opérations en bon fonctionnement.

- Mettre en place des politiques et des procédures claires facilite la conformité avec les réglementations sur la protection des données. Cette approche proactive réduit le risque d'amendes et protège la réputation de votre entreprise contre les problèmes liés à la conformité.

- Des mesures de sécurité des données robustes instaurent la confiance avec vos clients. Lorsque vous montrez un engagement fort à protéger les informations sensibles, les clients se sentent plus en sécurité. Cela peut renforcer à la fois la fidélité de la clientèle et la réputation de votre marque.

Il est clair que l’atténuation des violations basée sur les données offre des avantages considérables aux organisations. Voyons maintenant comment Cyera peut vous aider à mettre en œuvre ces stratégies efficacement.

Comment Cyera aide à préparer vos données

Comme vous pouvez le constater, la mise en place d'une stratégie efficace d'atténuation des violations de données implique de nombreuses étapes et bonnes pratiques. C'est un processus complexe qui peut être long et difficile à maîtriser.

C'est pourquoi nous avons créé Cyera — une plateforme unifiée de sécurité des données qui vous offre tout ce dont vous avez besoin pour découvrir et protéger toutes les informations sensibles de votre entreprise. Cyera vous aide à :

- Découvrir : Le DSPM de Cyera vous aide à découvrir et à comprendre toutes les données sensibles dans vos différents environnements. Il comprend également des classificateurs automatiques qui catégorisent vos données avec une précision de 95 %.

- Protéger : Cyera utilise une protection intelligente des données pour sécuriser vos informations critiques au repos et en transit. Grâce à une combinaison de fonctionnalités telles que le chiffrement, le masquage et le contrôle d'accès, la plateforme protège vos données contre tout accès non autorisé et vous permet de réagir instantanément aux incidents de sécurité.

- Surveillez : Le DLP alimenté par l’IA de Cyera vous permet de surveiller en temps réel vos données et utilisateurs les plus à risque. Il détecte un large éventail de comportements et d’activités des utilisateurs afin que vous puissiez repérer les anomalies et prévenir les violations de sécurité.

- Récupération : Cyera dispose de capacités avancées de sauvegarde et de restauration pour minimiser les temps d'arrêt et accélérer la récupération en cas de violation. En cas d'incident, vous recevrez une alerte en temps réel afin de pouvoir prévenir d'autres dommages. Vous pouvez également utiliser Cyera pour restaurer instantanément toute donnée compromise.

Prêt à découvrir comment Cyera peut aider votre organisation à protéger ses données critiques ? Réservez une démo dès aujourd'hui et faites le premier pas vers une meilleure prévention des violations de données.

Foire aux questions sur l'atténuation des violations de données

Quel est le rôle de la préparation des données dans l'atténuation des violations ?

La préparation des données est essentielle pour l'atténuation des violations. Elle vous permet d'identifier et de classifier les données sensibles, d'évaluer les risques et de mettre en œuvre des mesures de sécurité robustes. Cette approche proactive vous aide à atténuer les dommages causés par d'éventuelles violations de sécurité.

Comment le chiffrement peut-il aider à atténuer l'impact des violations de données ?

Le chiffrement aide à atténuer l'impact des violations de données en garantissant que les informations sensibles sont illisibles pour les personnes non autorisées. Cela signifie que les données restent sécurisées, qu'elles soient au repos ou en transit, même en cas de violation ou d'interception.

Quelles sont les meilleures pratiques pour la classification des données ?

Les meilleures pratiques pour la classification des données incluent :

- Identification des emplacements de données sensibles

- Définir des catégories claires

- Étiquetage des données critiques

- Examen des normes réglementaires

- Fournir une formation à la classification aux employés

- Établissement de politiques pour les données mal classifiées

- Utiliser des outils alimentés par l'IA pour améliorer la précision de la classification

Pourquoi une politique de conservation des données est-elle importante pour atténuer les violations de données ?

Les politiques de conservation des données sont importantes pour atténuer les violations, car elles minimisent le risque d'exposition des données en réduisant la quantité d'informations sensibles stockées par votre organisation. Ces politiques sont conçues pour vous aider à éliminer les données inutiles, ce qui rend les violations moins probables et en réduit l'impact si elles surviennent.

Comment Cyera peut-elle aider à préparer les données pour des scénarios de violation de données ?

Cyera est une plateforme unifiée de protection des données, dotée de toutes les fonctionnalités nécessaires pour découvrir les données, les protéger, les surveiller en temps réel et se remettre d’incidents de sécurité. Elle vous permet de chiffrer vos données critiques et de mettre en place des contrôles d’accès afin de limiter les risques de violation.

Il vous fournit également les outils nécessaires pour évaluer les risques et identifier les anomalies dans le comportement des utilisateurs, ce qui vous permet de réagir rapidement à toute éventuelle violation de données.

Obtenez une visibilité complète

avec notre évaluation des risques liés aux données.