7 capacités essentielles pour comprendre et agir sur les expositions de données

Les outils traditionnels, qu'il s'agisse de catalogues de données ou de solutions de découverte de données basées sur des agents, prétendent offrir une vue complète des données, mais ils manquent de l'étendue et de la profondeur nécessaires aux équipes de sécurité pour comprendre et agir sur les données sensibles.

Ces outils sont généralement lents à déployer et nécessitent l'accompagnement d'experts pour être utilisés, prenant des mois, voire des années, pour capturer un sous-ensemble des données d'une entreprise. Comme l'architecture sous-jacente repose sur des connecteurs traditionnels pour chaque entrepôt de données, le processus de constitution d'un inventaire de données est manuel, obligeant les développeurs à initier et maintenir la connexion. La classification de base est disponible nativement dans ces outils, mais ne génère pas le contexte significatif nécessaire pour décrire avec précision le risque associé aux données.

L’Unified Data Explorer de Cyera adopte une approche différente en vous offrant un moyen intuitif et simple de comprendre où se trouvent vos données et de gérer les expositions de données sensibles ; réduisant ainsi la surface d’attaque et améliorant votre posture de sécurité.

Ce que les professionnels de la sécurité doivent comprendre à propos de leurs données

1. Toutes leurs données multi-cloud

Les menaces pesant sur les données ne se limitent pas à quelques clouds publics, mais concernent l’ensemble de votre paysage de données. Les attaquants ne se soucient pas de la façon dont les données sont formatées ou de leur provenance, même si elles proviennent d’un stockage non approuvé ; si les attaquants peuvent en tirer de la valeur, alors elles deviennent une cible à compromettre.

C'est pourquoi nous offrons une couverture multi-cloud de vos données sensibles sur les environnements SaaS, IaaS et PaaS. Cela inclut la visibilité sur les données connues et inconnues, ainsi que sur les données structurées et non structurées.

2. Visibilité instantanée et sans effort

Il n'est pas nécessaire d'installer des agents ni de cibler des magasins de données individuels. Il n'est pas obligatoire de passer des mois à classifier les données puis à valider des résultats dont la précision est discutable.

Avec l’Unified Data Explorer, vous pouvez obtenir une vue d’ensemble de toutes vos données sensibles en seulement une journée. Nous utilisons une connexion simple, sans agent, pour synchroniser vos sources de données et commencer la classification des données. Comme le moteur de classification s’appuie sur des approches innovantes d’apprentissage automatique (ML) et de traitement du langage naturel (NLP), et effectue une analyse spécifique à l’environnement, les classes de données et le contexte attribués à vos données sont d’une grande précision. Cela signifie qu’aucun réglage manuel rigoureux n’est nécessaire pour obtenir une vue fiable de vos données sensibles.

3. Contexte approfondi

Le contexte fourni par les outils traditionnels est soit limité, soit incomplet. Le contexte peut inclure certaines catégories de données, mais il ne couvre pas l’ensemble de vos données. Il ne fournit pas d’informations approfondies sur les données : leurs caractéristiques, l’environnement dans lequel elles se trouvent, les risques associés ou les mesures de protection en place.

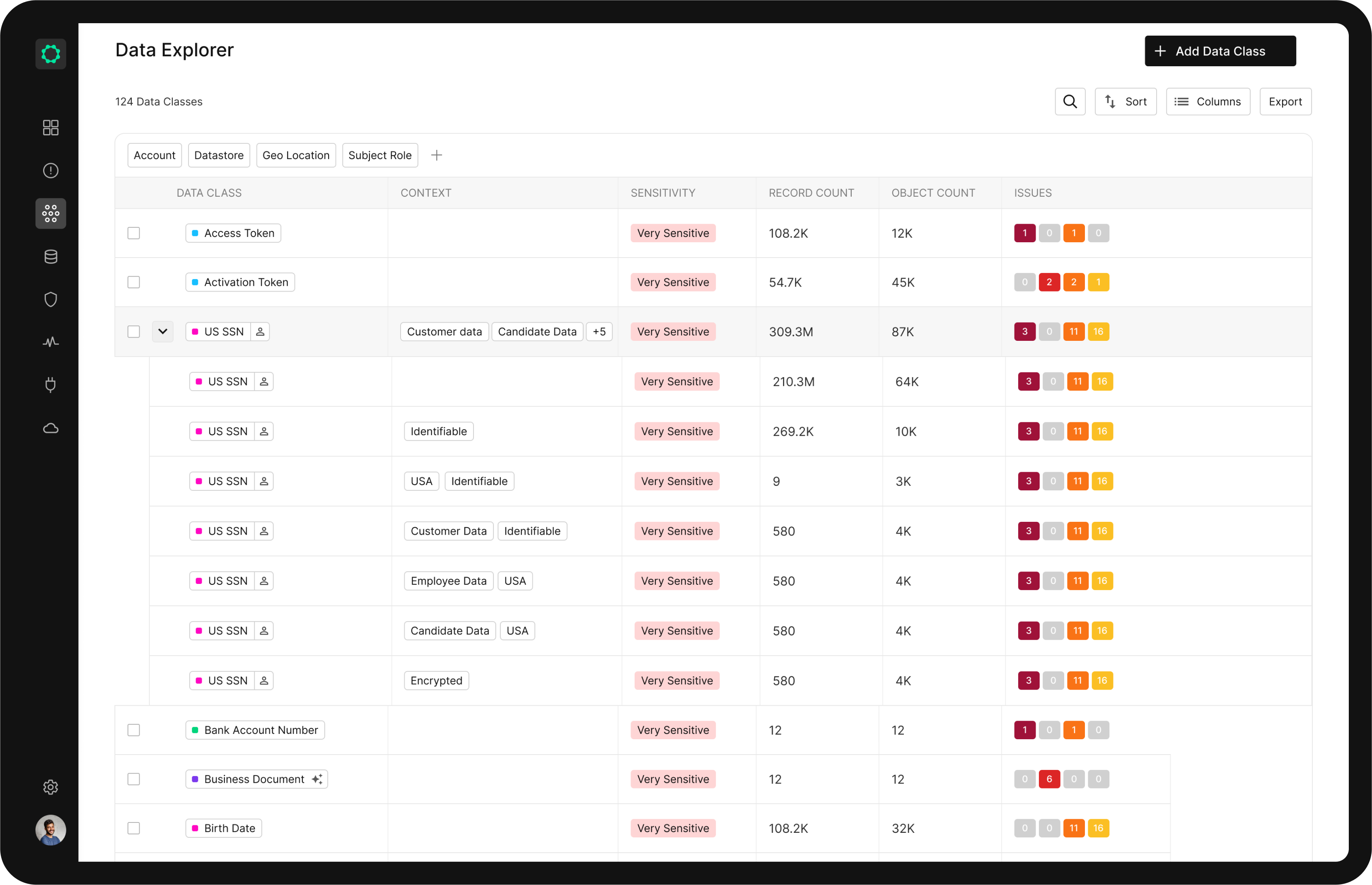

Pour donner quelques exemples, l'Explorateur de Données Unifié nous montre le contexte lié à :

- Résidence du sujet des données comme la Californie ou la France

- Rôle de la personne concernée, y compris client ou employé

- Méthode de protection au niveau des données indiquant la présence de masquage, de tokenisation, de chiffrement, de hachage ou d'exposition en clair

- Identifiabilité des données indiquant si elles peuvent être reliées à un individu

- Représentation des données sous forme de données réelles ou synthétiques

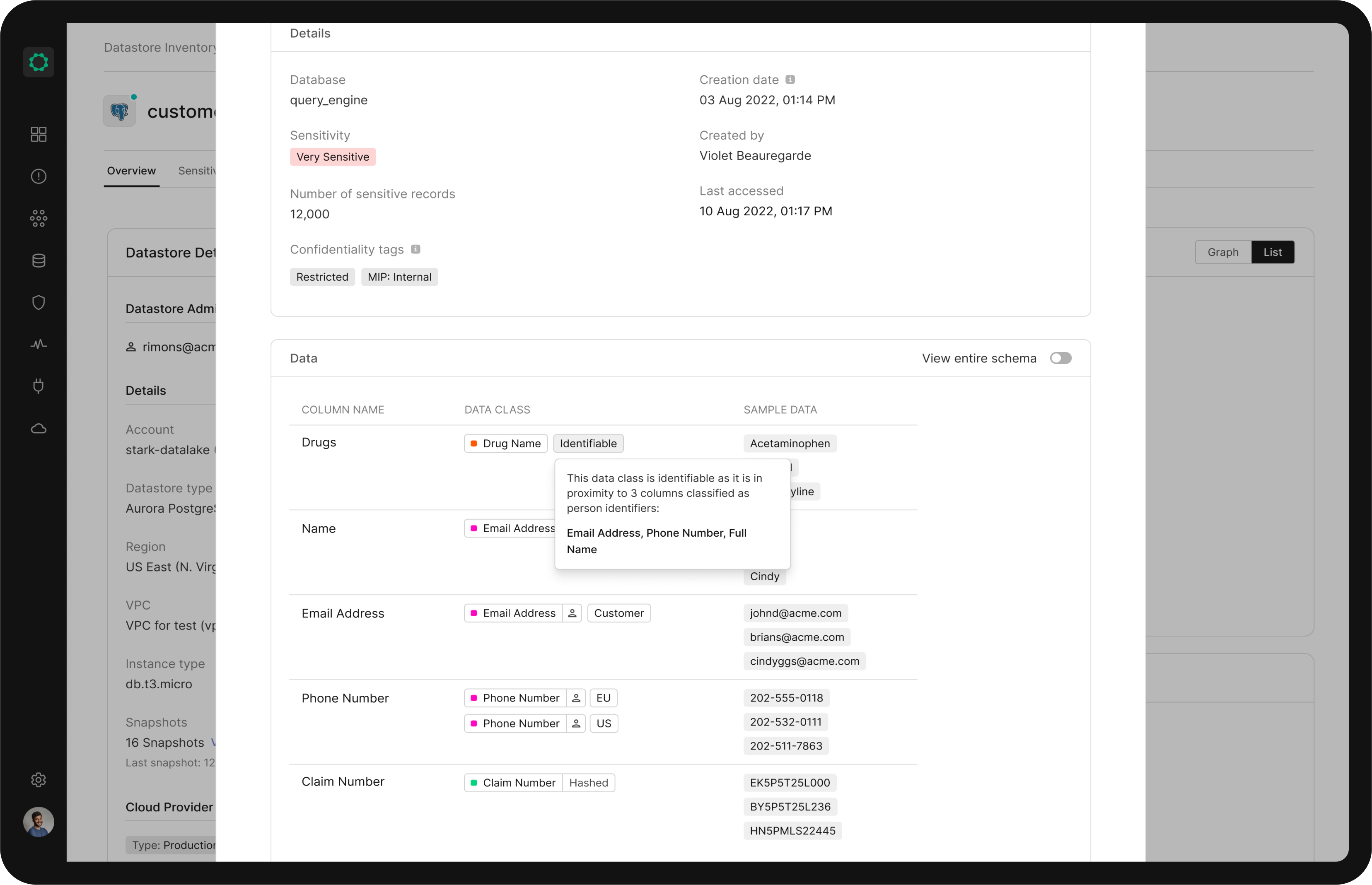

4. Proximité des données

Bien qu'il soit utile de savoir à quelle catégorie de données vous avez affaire, cela ne doit être considéré que comme une première étape. Cependant, les risques liés aux données ne doivent pas être évalués isolément. La présence et la combinaison de différentes catégories de données peuvent augmenter la sensibilité des données.

Dans l’Explorateur de données unifié, nous mettons en évidence les classes de données sensibles et montrons comment ces classes sont connectées. Le « nom du médicament » peut être modérément sensible pris isolément, mais lorsqu’il est associé à des « données patient » ou à un « patient », cela peut suffire à révéler l’identité de la personne ainsi que de véritables informations médicales, ce qui le rend très sensible.

5. Une source unique de vérité

Les données peuvent être cloisonnées, mais votre supervision et votre contrôle sur celles-ci ne doivent pas l’être.

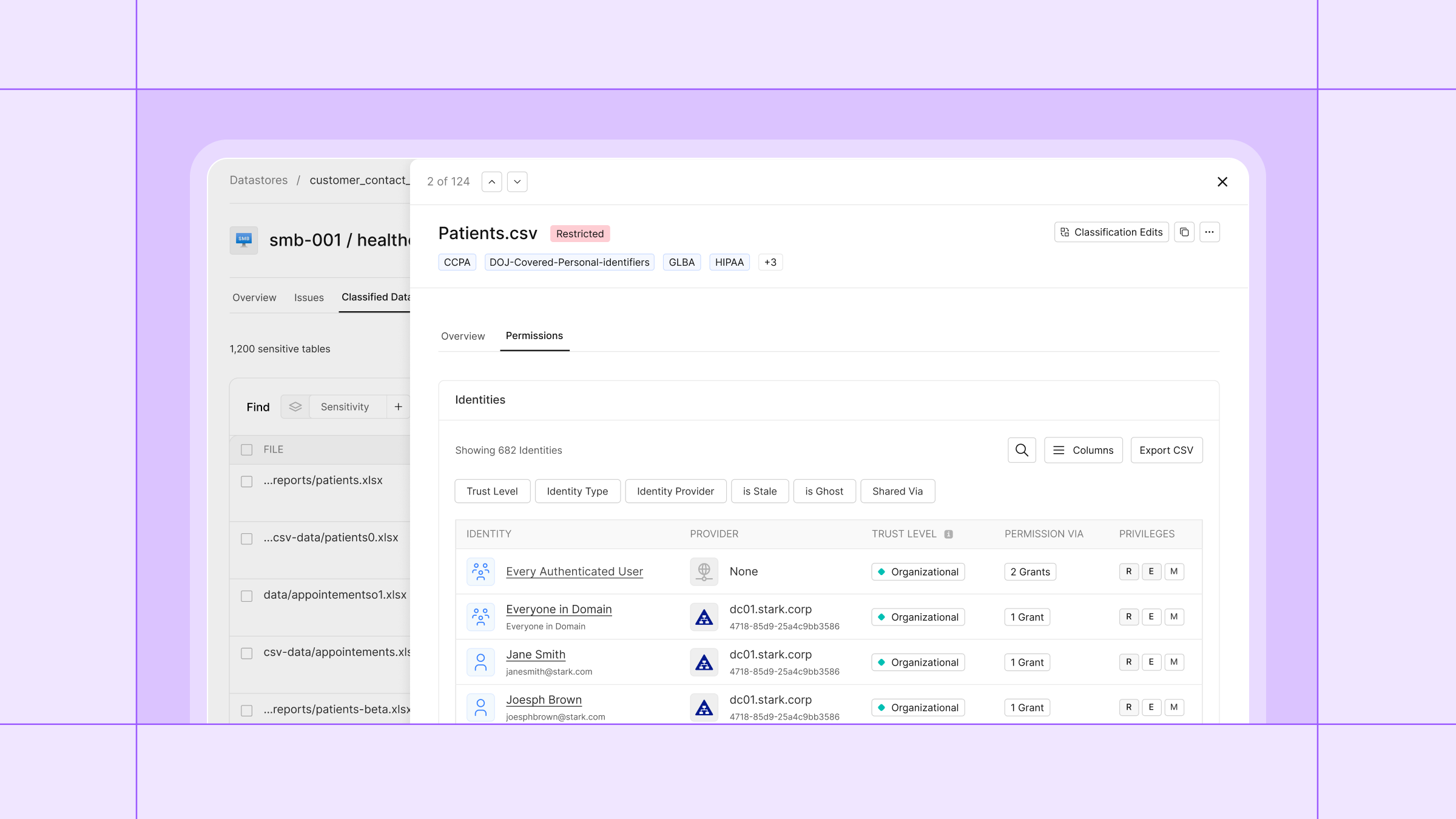

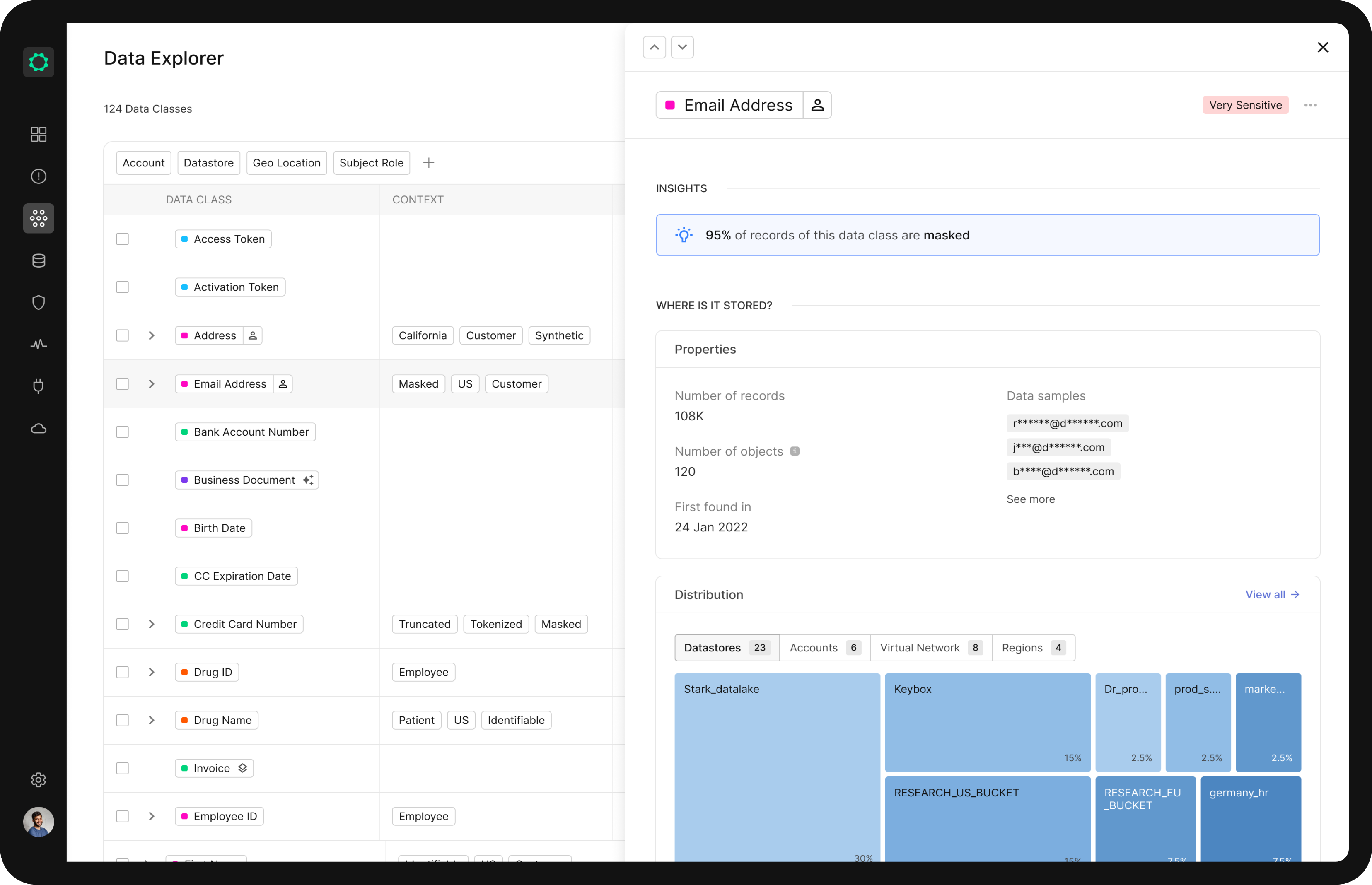

L’Explorateur de Données Unifié est un emplacement central où vous pouvez voir quelles données sensibles vous possédez à travers l’ensemble de votre paysage de données. Ensuite, vous pouvez approfondir pour comprendre les détails de chaque classe de données. Prenons l’exemple de la classe de données « adresse e-mail ». En approfondissant, nous pouvons répondre aux questions suivantes :

- Combien de fois « adresse e-mail » est-il trouvé ?

- Quels magasins de données contiennent « adresse e-mail » et comment est-elle répartie entre ces magasins de données ?

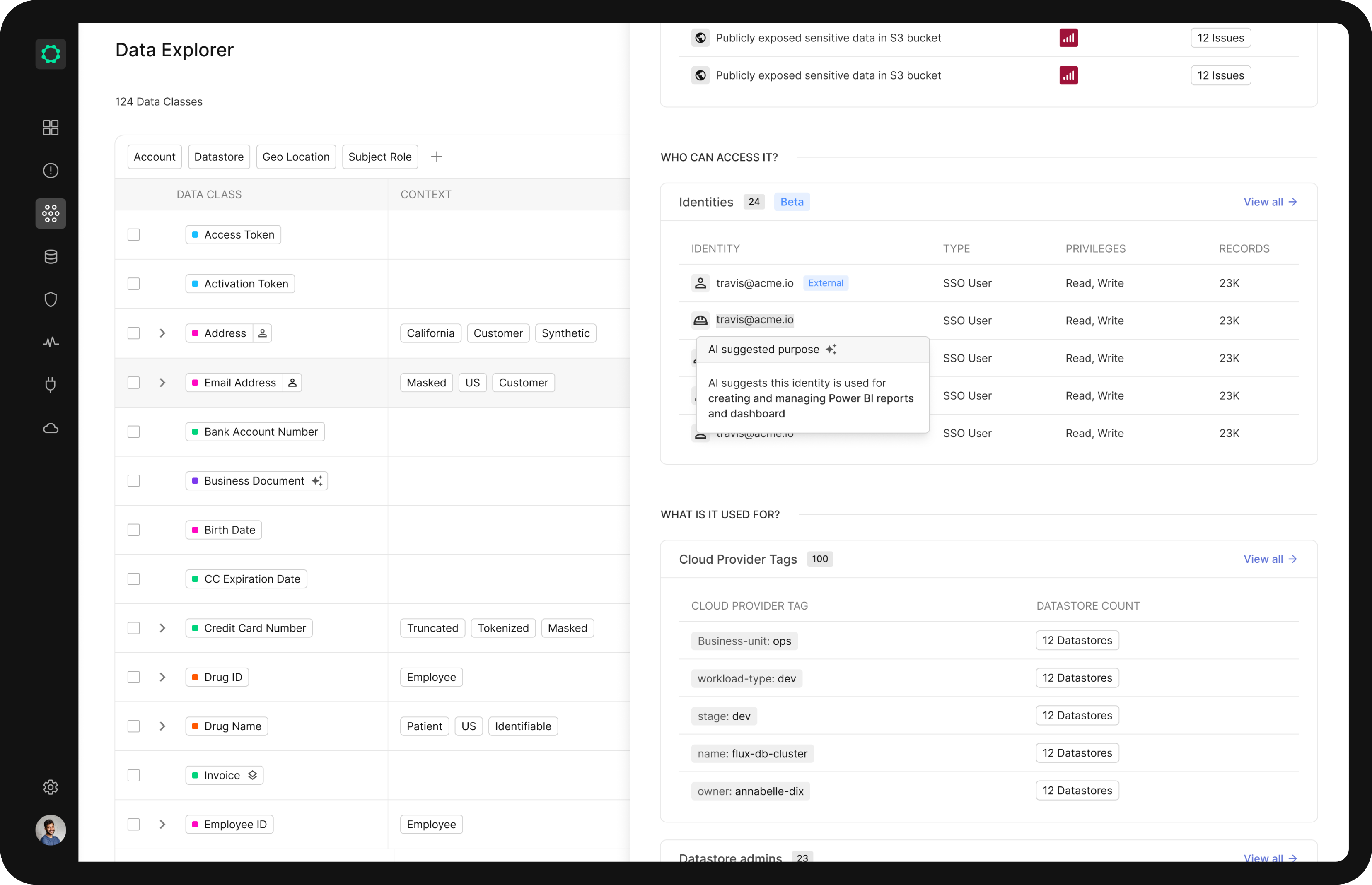

- Qui sont les utilisateurs ayant accès et quels sont leurs droits concernant « adresse e-mail » ?

- Quelles expositions mettent l’« adresse e-mail » en danger ?

- Quel contexte commercial supplémentaire peut nous aider à comprendre comment les données sont utilisées (par exemple, les tags du fournisseur cloud) ?

- Quelles informations pouvons-nous tirer des données ?

6. Informations intelligentes et générées par l'IA

Vous avez une question sur vos données et leur exposition ? Inutile d’ouvrir une multitude d’outils différents ou de courir après vos collègues spécialisés dans les données.

Il est facile de trouver les réponses dont vous avez besoin. Vous pouvez facilement localiser où se trouvent les données clients, puis déterminer si ces clients sont des résidents allemands mais avec des données hébergées aux États-Unis. Vous pouvez également découvrir si les informations d’identification sont stockées de façon chiffrée ou si 95 % d’entre elles sont, sans le vouloir, exposées en clair.

L’Explorateur de Données Unifié va encore plus loin et exploite OpenAI pour faire ressortir des informations utiles qui ne sont pas forcément évidentes au premier coup d’œil. Si vous auditez les utilisateurs ayant accès à « adresse e-mail », vous voudrez connaître leur identité et la raison de cet accès. Nos analyses basées sur OpenAI vous indiqueront si l’utilisateur est un employé réel ou une machine. Pour les utilisateurs machines, nous vous préciserons la raison probable de l’accès : un service nécessite l’accès pour créer des rapports Power BI ou effectuer une cartographie et une analyse géographique pour une application.

7. Hiérarchisation exploitable des problèmes

À quoi bon en savoir autant sur vos données et leurs expositions si vous ne pouvez pas agir pour y remédier ?

Bien que vous puissiez rechercher d’éventuels problèmes liés à des données spécifiques en utilisant l’Explorateur de données unifié, vous pouvez également envoyer automatiquement les alertes prioritaires générées dans Cyera vers votre SIEM existant. Les alertes sont accompagnées d’informations sur le problème, telles que les classes de données à risque et des recommandations de remédiation, ce qui permet d’accélérer le temps moyen de réponse (MTTR).

Comment obtenir une vue unifiée des données sensibles

En adoptant l’Explorateur de Données Unifié, qui fait partie de la plateforme de sécurité des données Cyera, vous pouvez plus facilement :

- Identifiez et supprimez les catégories de données que vous ne devriez pas collecter

- Montrez aux auditeurs quelles données clients vous possédez ainsi que les contrôles mis en place pour sécuriser ces données.

- Quantifiez votre exposition au risque liée aux données sensibles, par exemple en connaissant le nombre de dossiers patients que vous possédez

La plateforme de sécurité des données de Cyera offre une compréhension approfondie de vos données, en appliquant des contrôles appropriés et continus pour garantir la cyber-résilience et la conformité.

Cyera adopte une approche centrée sur les données en matière de sécurité, évaluant l’exposition de vos données au repos et en cours d’utilisation, et appliquant plusieurs couches de défense. Parce que Cyera applique un contexte approfondi des données de manière globale à l’ensemble de votre environnement de données, nous sommes la seule solution capable de permettre aux équipes de sécurité de savoir où se trouvent leurs données, ce qui les expose à des risques, et d’agir immédiatement pour remédier aux expositions et garantir la conformité sans perturber l’activité.

Commencez à gagner en visibilité et à contrôler vos données sensibles en planifiant une démo dès aujourd'hui.

Obtenez une visibilité complète

avec notre évaluation des risques liés aux données.