Évaluation des risques liés aux données (« DRA ») / Évaluation de la préparation aux violations (« BRA »)

Déclaration de travail (« SOW »)

Les informations contenues dans cette proposition ne doivent pas être divulguées en dehors de « Customer » et ne doivent pas être reproduites, utilisées ou divulguées, en tout ou en partie, à d'autres fins que l'évaluation de la proposition.

La présente Déclaration de Travaux (« SOW ») est émise conformément à, intègre et est régie par le Contrat-cadre SaaS (l’« ACCORD ») conclu entre Cyera et le Client, et énonce les conditions spécifiques relatives à la fourniture des Services mentionnés dans cette SOW. La combinaison des termes du Contrat de Licence SaaS, du Bon de Commande et des dispositions de cette SOW constitue ensemble le contrat entre les parties concernant les Services. En cas de conflit entre la SOW et l’ACCORD, l’ACCORD prévaudra. Tous les termes commençant par une majuscule et non définis dans cette SOW auront la signification qui leur est attribuée dans l’Accord.

1. Résumé exécutif

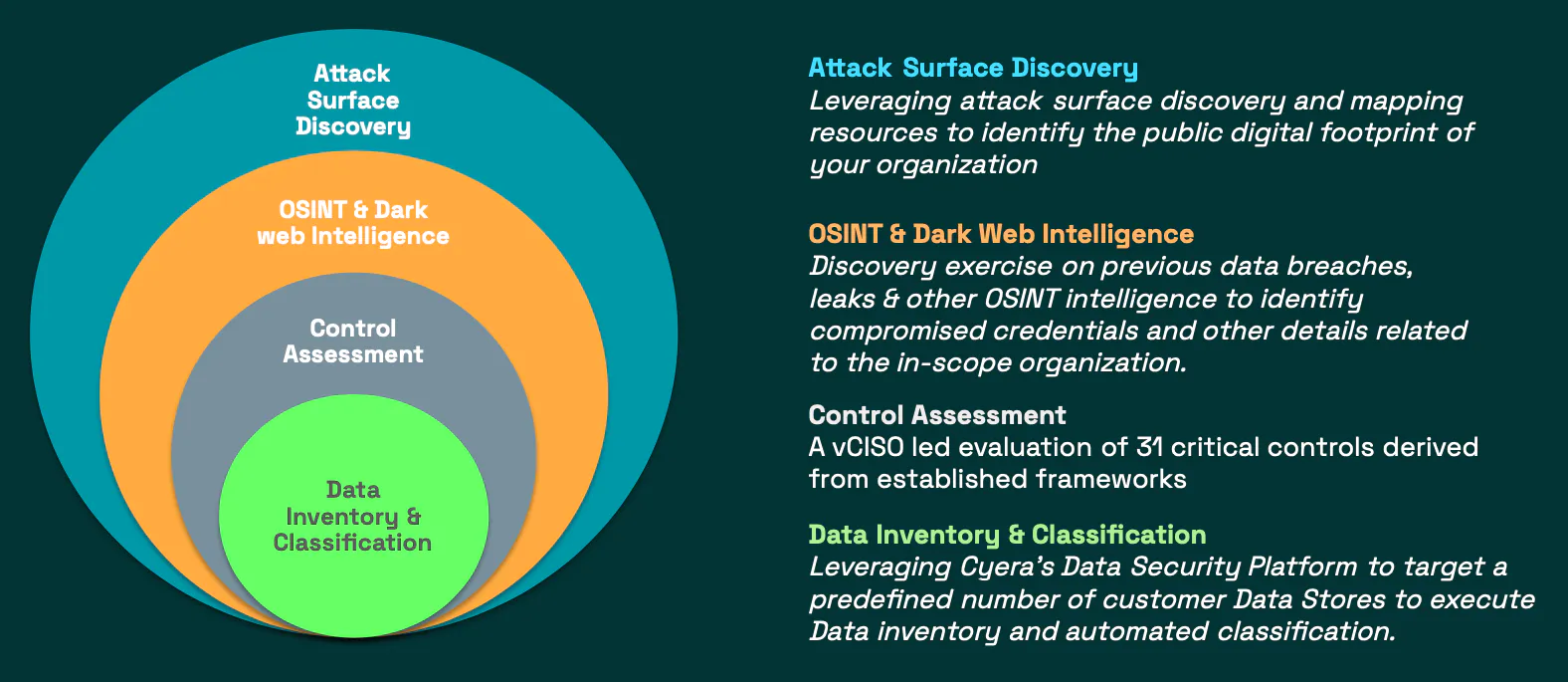

Le DRA / BRA de Cyera propose une solution complète, engageante et pratique pour évaluer les pratiques de sécurité des données et de préparation aux violations de votre organisation. En s'appuyant sur 31 contrôles essentiels, la plateforme de sécurité des données avancée de Cyera, ainsi que sur des informations issues de l'OSINT et du Dark Web, nous fournissons des recommandations exploitables, précisément adaptées à votre environnement opérationnel unique.

Cyera a développé une approche innovante pour découvrir et classer les données cloud. La plateforme combine l'apprentissage automatique, une architecture passive et sans agent, ainsi que des étapes de remédiation guidées qui :

- Fournissez une classification des données et une évaluation des risques en temps opportun avec une précision et un rappel accrus

- Minimisez les efforts pour classer et contextualiser les données

- Analysez en continu les modifications de la classification des données et des risques

- Fournir une classification, une évaluation des risques et une remédiation unifiées pour les données structurées et non structurées à travers les environnements SaaS, PaaS et IaaS

Dans le cadre de ce SOW, Cyera fournira au Client sa solution ainsi que des services d'accompagnement afin d'améliorer la sécurité des données cloud, la gouvernance, la confidentialité et la gestion des risques :

- Découverte, classification et contextualisation des données structurées et non structurées

- Validation de l'intégrité des programmes de confidentialité et de gouvernance à travers le prisme des données sensibles dans les environnements des fournisseurs de cloud

- Fournir au client un résumé de la surface d'attaque des dépôts de données existants

- Fournir un aperçu de l’empreinte numérique du Client en termes de surface d’attaque externe

- Fournir au client un résumé des identifiants compromis des utilisateurs du domaine existants et d'autres données exposées publiquement disponibles

2. Approche détaillée

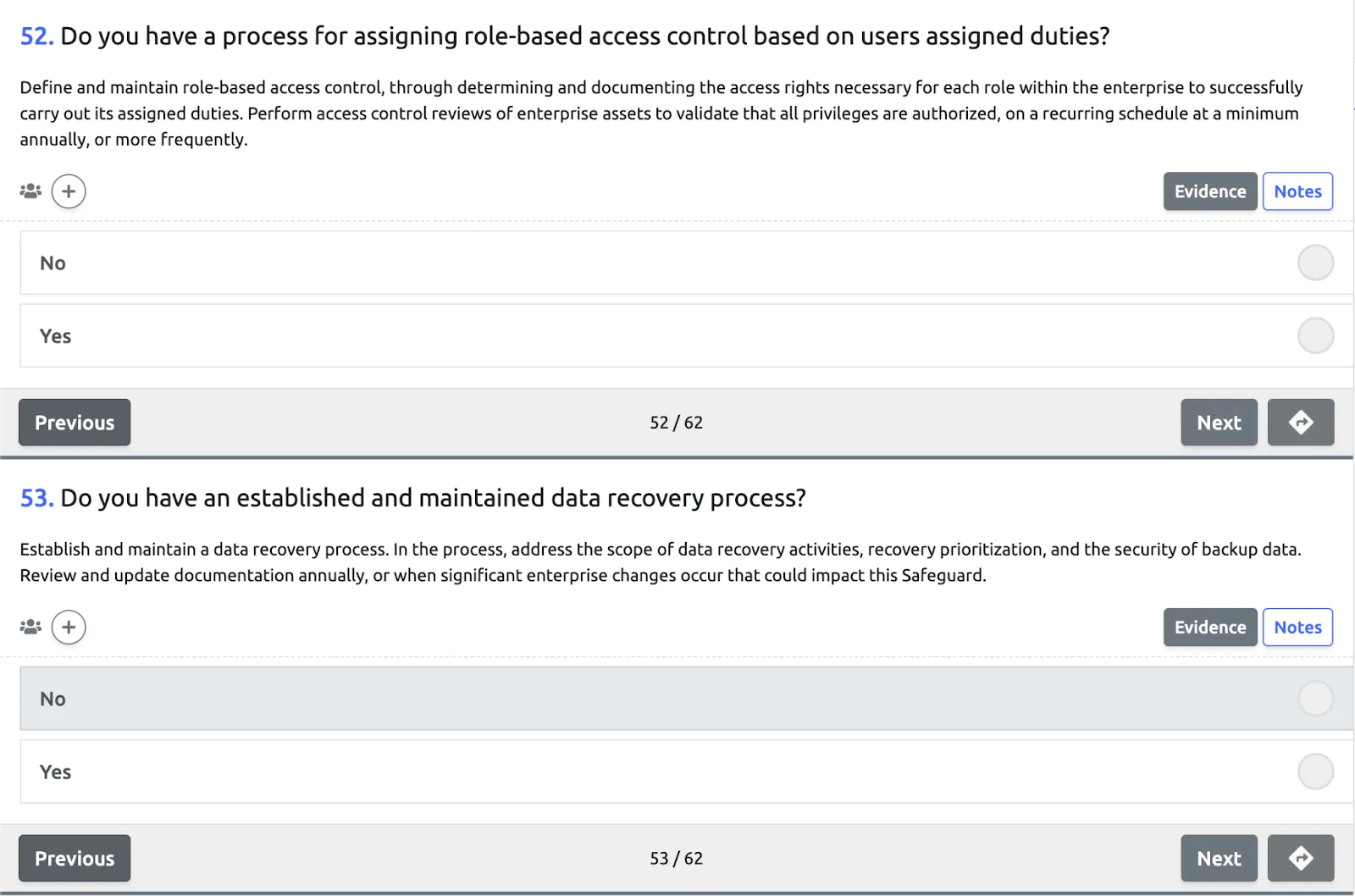

Revue des contrôles / Évaluation menée par un CISO virtuel de 31 contrôles critiques issus de cadres reconnus (CIS, COBIT 2019, DAMA-DMBOK, ISO/IEC 27001, NIST SP 800-53, NIST CSF) : Offrant une couverture complète des aspects de la stratégie de données et de la cybersécurité liés aux données.

31 contrôles centrés sur les données utilisés :

- Politique de gouvernance des données

- Rôles de gestion des données

- Alignement de la stratégie de données

- Classification et étiquetage des données

- Gestion de la conformité réglementaire

- Politiques de contrôle d'accès

- Gestion de la qualité des données

- Gestion du cycle de vie des données

- Gestion de la confidentialité des données

- Architecture et conception des données

- Intégration et interopérabilité des données

- Mesures de sécurité des données

- Sensibilisation et formation à la sécurité

- Surveillance continue des menaces et renseignement

- Gestion de la sécurité des points de terminaison

- Gestion des données de référence (MDM)

- Politiques de conservation et d'archivage des données

- Procédures d'élimination des données

- Capacité d'analyse de données

- Programmes de littératie des données

- Amélioration continue des données

- Comités de gouvernance des données

- Évaluation et gestion des risques

- Planification de la réponse aux incidents

- Gestion des données tierces

- Indicateurs clés de performance (KPI)

- Surveillance des données en temps réel

- Innovation et adaptabilité des données

- Gestion des vulnérabilités techniques

- Test de réponse aux incidents

- Gestion des données de fusions et acquisitions

Saisie de l'examen de contrôle (exemple) :

Sortie de la revue de contrôle (exemple) :

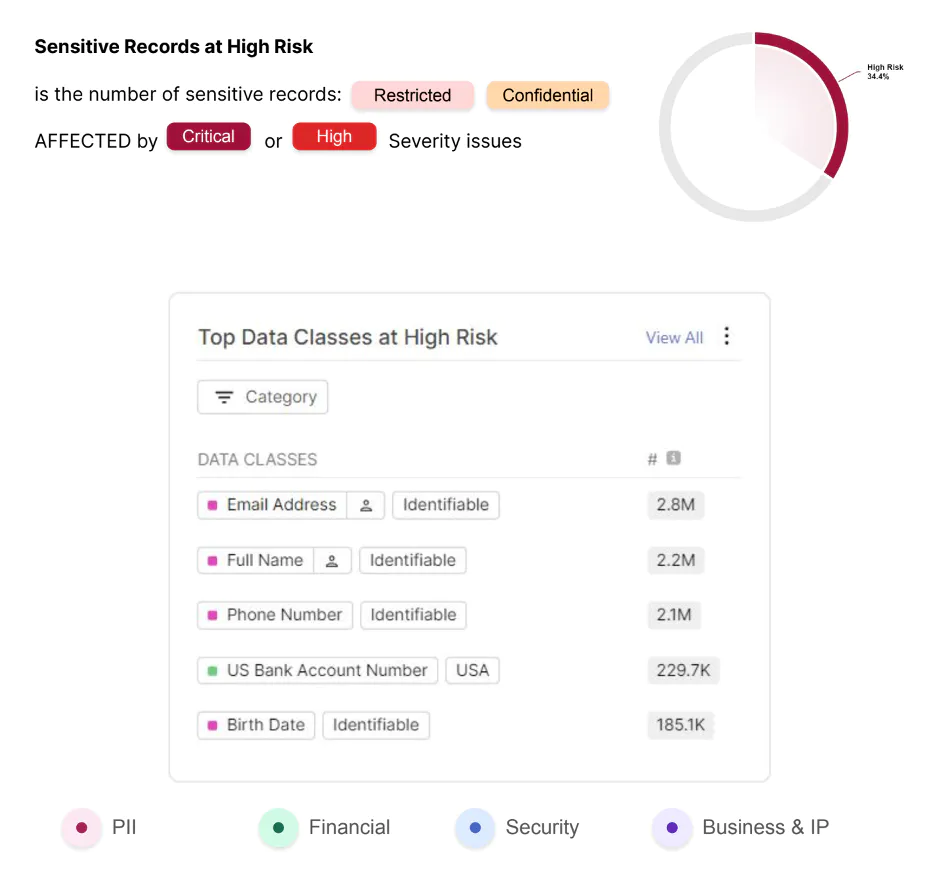

Exercice de découverte et de classification des données Cyera : En tirant parti de la plateforme de sécurité des données de Cyera, les clients peuvent cibler jusqu'à un nombre prédéfini de magasins de données et/ou un volume de données pour la découverte et la classification.

Résultat de l'exercice de découverte et classification des données (exemple) :

Préparation aux violations / Exercices sur table :

- Activités d'exercice Table Top de préparation à la violation menées par les ressources vCISO :

- Exemple de scénario Table-Top 1 : Incident de confidentialité et de sécurité des données et réponse

- Description : Le PDG télécharge la base de données des employés dans un fichier Excel et l'envoie sans chiffrement au service RH, exposant ainsi des données sensibles.

- Exemple de scénario sur table 2 : Violation de la sécurité des terminaux et réponse

- Description : Un acteur malveillant exploite une vulnérabilité sur l’ordinateur portable d’un employé pour accéder au réseau.

- Exemple de scénario Table-Top 1 : Incident de confidentialité et de sécurité des données et réponse

L'intelligence open source (OSINT) est la collecte et l'analyse de données provenant de sources ouvertes (sources secrètes et informations accessibles au public) afin de produire des renseignements exploitables.

En tirant parti des ressources OSINT et des renseignements issus du Dark Web, effectuez un exercice de recherche sur les violations de données et fuites précédentes afin d’identifier les identifiants compromis associés et d’autres détails d’exposition liés à l’organisation concernée.

Exercice de découverte de la surface d'attaque externe :

La découverte de la surface d’attaque est une étape initiale de la reconnaissance qui consiste à rechercher les actifs publiquement identifiables appartenant à une organisation donnée. Cyera utilise des méthodes reconnues par l’industrie pour identifier l’empreinte numérique de l’organisation concernée et recenser tous les actifs informatiques exposés à Internet. L’objectif de cette phase de l’intervention est de mettre en évidence les risques pertinents liés à l’hygiène cybernétique, susceptibles d’avoir un impact direct ou indirect sur les données confiées à l’organisation.

Livrable final de l'évaluation des risques liés aux données :

- Résumé exécutif : Vue d'ensemble des principales conclusions et de la valeur de l'évaluation.

- Constatations détaillées : Analyse approfondie de chaque contrôle, mettant en avant les points forts et les axes d'amélioration.

- Évaluation des risques : Identification et analyse des principaux risques, avec des stratégies d'atténuation.

- Recommandations : Mesures concrètes pour améliorer la stratégie de données et la maturité en cybersécurité.

3. Portée

A. Prérequis

Pour permettre l'intégration, le client doit fournir à l'application Cyera l'accès à l'environnement cloud concerné. Le client est responsable du déploiement des rôles d'accès Cyera et de l'infrastructure (le cas échéant) dans son environnement cloud concerné.

La portée de cette évaluation des risques liés aux données se limite à ce qui suit :

- 500 To de données

- 3 000 utilisateurs SaaS

- Jusqu'à 2 domaines / Analyse OSINT - Darkweb

- Accès aux résultats de la plateforme Cyera pendant 30 jours après l'engagement.

B. Éléments hors du périmètre

- Activités de tests de pénétration externes

- Analyse de vulnérabilité externe

- Nouvelle analyse des référentiels de données ciblés une fois terminée avec succès

C. Lieu de travail

Tout le travail sera effectué à distance.

D. Activités

Cyera effectue les activités suivantes pour accompagner le client lors de l'intégration et de l'utilisation de l'application Cyera. De nombreuses activités sont de nature séquentielle et dépendent de l'achèvement des activités de la phase précédente.

Cyera travaille avec le Client pour :

- Définir la fréquence des réunions et les canaux de communication préférés

- Finaliser le déploiement technique

- Intégrer les comptes concernés dans l'application Cyera

Cyera :

- Effectue une première analyse d'inventaire des actifs de l'environnement cloud concerné

- Anime la session de formation initiale des utilisateurs

- Réalise un exercice d'OSINT

- Réalise un exercice de surface d'attaque externe

- Mener des entretiens / des sessions de questions-réponses avec les représentants du client.

Résultat : Inventaire initial des actifs (plateforme Cyera), cartographie des contrôles et Q&R terminés

E. Chronologie :

La durée de chaque phase est basée sur les meilleures estimations de Cyera, tirées de notre vaste expérience avec des implémentations similaires. Selon les exigences spécifiques du Client et son niveau d'implication, Cyera peut être en mesure de fournir les analyses prioritaires et les services décrits ci-dessus avant la date prévue.

4. Proposition

A. Obligations du client

- Le client est tenu de fournir à l'application Cyera l'accès requis à l'environnement ou aux environnements cloud concernés.

- Le client est tenu de fournir les ressources nécessaires, telles que les données et l'équipement, pour faciliter l'intégration.

- Le client est tenu de mettre à disposition du personnel interne pour les ressources Cyera pendant toute la durée de l'engagement pour des entretiens, des clarifications, etc.

B. Hypothèses et dépendances

Le projet, le devis et les délais estimés sont basés sur les hypothèses clés suivantes. Les parties conviennent que toute modification de ces hypothèses peut entraîner un ajustement du devis, du périmètre du projet ou des délais de livraison estimés.

- Cyera et le Client conviendront des comptes et actifs cloud (« comptes ») pour l'intégration et l'analyse. Les comptes concernés respecteront les licences Cyera du Client et seront documentés dans le document partagé « Plan de réussite ».

- Le client ne modifiera pas les scripts de déploiement par défaut de la plateforme Cyera (par exemple, en supprimant ou en qualifiant les autorisations).

- La plateforme Cyera est compatible avec l’environnement cloud du Client, y compris, sans s’y limiter, les licences logicielles et d’infrastructure du Client, les configurations et les versions. Cyera fera des efforts commercialement raisonnables pour résoudre les problèmes d’incompatibilité.

- Les logiciels ou services tiers nécessaires au projet seront disponibles et accessibles à l'équipe Cyera.

- Toute modification du périmètre du projet nécessitera une demande de changement, et tout travail ou dépense supplémentaire en dehors du périmètre nécessitera un accord additionnel et pourra entraîner des frais supplémentaires.

- Toute demande de personnalisation faite par le Client est réalisable dans le cadre du projet et des capacités de Cyera, et n'aura pas d'impact significatif sur le calendrier ou le budget du projet.

- Cyera n'est pas responsable de tout accès non autorisé aux actifs des clients pendant ou après l'intervention.

- Cyera n'est pas responsable de toute interruption de source de données dans le cadre de cet engagement.